はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「次世代ファイアウォール(NGFW)」です。

近年のサイバー攻撃の高度化・多様化を受け、従来のファイアウォールだけでは企業ネットワークを守り切ることが困難になっている今、このNGFWや統合脅威管理(UTM)の重要性はますます高まっています。

特に、中堅・中小企業から大規模構成の拠点まで幅広く対応できる製品として、Fortinet社の「FortiGate 200E(FG-200E)」が多くの注目を集めています。

この記事では、セキュリティエンジニアや情報システム部門の担当者の皆様が、FortiGate 200Eの導入を具体的に検討できるよう、その性能や機能、導入のステップ、さらには他社製品との比較まで、技術的な視点から深掘りして解説します。

FortiGate 200Eとはなにか

FortiGate 200E(FG-200E)は、Fortinet社が提供するNGFW/UTMアプライアンスです。

ファイアウォール機能だけでなく、多様なセキュリティ機能を1台に統合しているのが大きな特徴です。

- 重量:5.4 kg

- 高さ × 幅 × 奥行:44.45 × 432 × 301 mm

- 参考文献:https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT200ESeriesDS.pdf

NGFW/UTMとしての統合機能

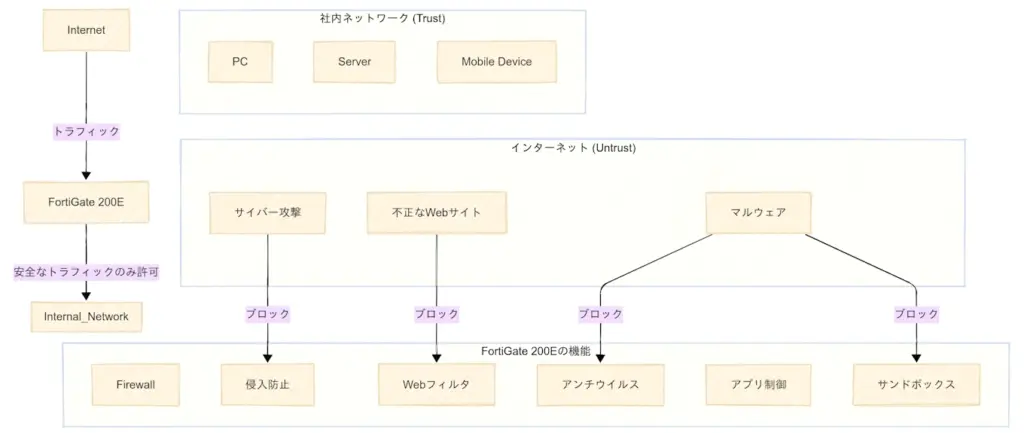

FortiGate 200Eは、ネットワークの出入り口で脅威をブロックするための包括的な機能を提供します。

【イメージ図:FortiGateの基本的な役割と機能】

- 次世代ファイアウォール(NGFW)

通信の送信元/宛先IPアドレスやポート番号だけでなく、アプリケーションレベルでの識別と制御が可能です。

- 侵入防止システム(IPS)

不正アクセスや脆弱性を狙った攻撃パターン(シグネチャ)を検知し、通信をブロックします。

- Webフィルタリング/アンチウイルス

不正なサイトへのアクセスをブロックしたり、ファイル送受信時にマルウェアを検知・駆除したりします。

- VPN機能

IPsec-VPNやSSL-VPNに対応し、拠点間通信やリモートアクセスのセキュリティを確保します。

独自プロセッサ「SPU」による高速処理

FortiGateシリーズの最大の特徴の一つが、独自開発のセキュリティプロセッサ(SPU – Security Processing Unit)の搭載です。

これは、特定の処理を高速に実行するために設計されたASIC(Application Specific Integrated Circuit)であり、CPUに負荷のかかるセキュリティ処理(IPsec暗号化/復号、IPSのパターンマッチングなど)をオフロードします。

これにより、複数のセキュリティ機能を有効にしても、スループットの低下を最小限に抑え、高いパフォーマンスを維持できます。

なぜFortiGate 200Eが活用されるのか

数あるNGFW製品の中で、なぜFG-200Eが選ばれるのでしょうか。

その理由は主に3つの優位性に集約されます。

1. 圧倒的なコストパフォーマンス

FG-200Eは、中規模ネットワーク向けの価格帯でありながら、大規模環境でも通用するほどの高い性能と豊富な機能を提供します。

他社の同等クラスの製品と比較して、初期導入コストや年間の保守費用を抑えられる傾向にあり、TCO(総所有コスト)の削減に大きく貢献します。

2. 統合管理による運用効率の向上

複数のセキュリティ製品を組み合わせるマルチベンダー環境では、設定やログの管理が煩雑になりがちです。FortiGateは、すべてのセキュリティ機能を単一の管理画面(GUI)から直感的に設定・監視できます。

さらに、複数台のFortiGateを統合管理する「FortiManager」や、ログの収集・分析に特化した「FortiAnalyzer」と連携させることで、大規模なネットワークでも一元的なポリシー適用やインシデント分析が可能となり、管理者の運用負荷を大幅に軽減します。

3. セキュアSD-WANへの拡張性

近年のクラウド利用の拡大に伴い、注目されているのがSD-WAN(Software-Defined WAN)です。

FortiGateは標準でセキュアSD-WAN機能を搭載しており、高価な専用線を補完する形で安価なインターネット回線をビジネス品質で活用できます。

アプリケーションごとに最適な回線を自動で選択したり、通信断を検知して経路を切り替えたりすることが可能です。

FortiGate 200Eの具体的な導入ステップ

FG-200Eの導入を成功させるためには、計画的な設計と設定が不可欠です。

Step 1: ネットワーク設計とサイジング

まず、自社のネットワーク構成図を元に、FG-200Eをどこに設置するかを決定します。

インターネットとの境界だけでなく、サーバーセグメントや部署間の境界に設置(内部セグメンテーション)することも有効です。

利用するユーザー数、想定トラフィック量、利用したいセキュリティ機能(特に負荷の高いSSLインスペクションなど)を考慮し、適切なスペックであることを確認します。

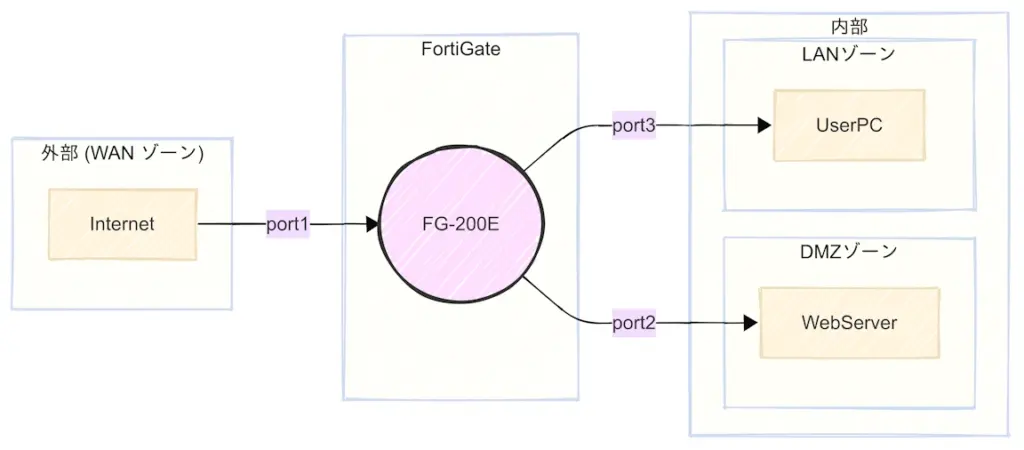

Step 2: インターフェースとゾーンの設定

物理的な結線後、管理画面から各インターフェースにIPアドレスを割り当て、役割に応じた「ゾーン」に所属させます。

例えば、「wan(外部)」「lan(内部)」「dmz(公開サーバー)」のようにゾーン分けすることで、ポリシーの可読性と管理性が向上します。

【イメージ図:ゾーンベースのインターフェース設計例】

Step 3: セキュリティポリシーの作成

ファイアウォールの核となるポリシーを作成します。

「どのゾーンから(Source)、どのゾーンへ(Destination)、どのサービス(Service)を、許可/拒否(Action)するか」を定義します。

重要なのは最小権限の原則です。 まずは全てを拒否するポリシーを最終行に配置し、業務上必要な通信のみを許可するポリシーを個別に追加していくのがセオリーです。

Step 4: セキュリティプロファイルの適用

作成した許可ポリシーに対して、アンチウイルス、Webフィルタリング、アプリケーション制御、IPSといった「セキュリティプロファイル」を適用します。

これにより、許可された通信に対しても脅威スキャンが実行され、セキュリティを多層化できます。

Step 5: ログ監視とチューニング

導入後は、FortiAnalyzerやSIEMと連携し、ログを定常的に監視します。

不正な通信の検知アラートや、ブロックされた通信のログを確認し、ポリシーやプロファイルが意図通りに機能しているかを確認します。

必要に応じて設定をチューニングし、セキュリティレベルと業務の利便性のバランスを最適化していきます。

FortiGate 200Eのメリット

他社製品比較

FG-200Eの立ち位置をより明確にするため、主要な競合製品と比較してみましょう。

| 項目 | FortiGate 200E | Palo Alto Networks (PAシリーズ) | Check Point (Quantumシリーズ) |

|---|---|---|---|

| パフォーマンス | ◎ SPUによる高速処理 | ○ 高性能だが、価格も高い | ○ 安定した性能 |

| セキュリティ機能 | ◎ 幅広い機能を統合 | ◎ アプリケーション識別(App-ID)に強み | ◎ 脅威インテリジェンスに定評 |

| 管理性・操作性 | ◎ 直感的なGUIで評価が高い | ○ 機能が豊富でやや複雑 | ○ 標準的なGUI |

| コストパフォーマンス | ◎ 機能と価格のバランスが非常に良い | △ 初期・保守ともに高価な傾向 | ○ 中程度の価格帯 |

| エコシステム | ◎ Fortinet Security Fabricによる連携 | ○ 幅広いサードパーティ連携 | ○ 堅牢なパートナー網 |

【注釈】

- Fortinet Security Fabric: Fortinet製品群(FortiGate, FortiMail, FortiClientなど)が相互に連携し、脅威情報を共有し、自動で防御を行うセキュリティアーキテクチャ。

- App-ID: Palo Alto Networksのコア技術。ポート番号やプロトコルに依存せず、通信内容からアプリケーションを正確に識別する。

この比較から、FG-200Eは「高いパフォーマンスと包括的な機能を、優れたコスト効率で実現したい」と考える企業にとって、非常に魅力的な選択肢であることがわかります。

FortiGate製品の比較

| 項目 | FortiGate 100F | FortiGate 200E | FortiGate 400E |

|---|---|---|---|

| ターゲット | 中規模拠点 / セキュアSD-WAN | 中規模~大規模拠点 | 大規模拠点 / エンタープライズ |

| ファイアウォール スループット |

20 Gbps | 20 Gbps | 30 Gbps |

| IPS スループット | 2.6 Gbps | 2.2 Gbps | 5 Gbps |

| 脅威保護 スループット | 1.6 Gbps | 1.2 Gbps | 3 Gbps |

| SSL-VPN スループット | 1.5 Gbps | 750 Mbps | 2.5 Gbps |

| インターフェース (一部) | 10GE SFP+, GE RJ45, GE SFP | GE RJ45, GE SFP | 10GE SFP+, GE SFP, GE RJ45 |

| ストレージ | オンボード 1x 480GB SSD | なし (201Eはあり) | なし (401Eはあり) |

導入事例

FG-200Eはインターネットゲートウェイとしてだけでなく、内部ネットワークのセキュリティ強化にも絶大な効果を発揮します。

ここでは、いくつかの導入事例について紹介させていただきます。

1. 関東電気保安協会におけるFortiGate 200E導入事例

- 概要・背景

関東電気保安協会では、本部やデータセンターをFortiGate製品で固めた後、約50拠点に対してセキュリティ強化と情報漏洩防止の観点から、次世代ファイアウォールを導入するプロジェクトを実施しました。

拠点には業務用端末(10~240台程度)があり、各所で扱う個人情報や点検機材データの保護が最優先課題でした。

- 選定理由

- 中核での実績(本部/データセンターでの運用実績)に加え、拠点に対してコストパフォーマンス高く、かつ統合的に管理できること。

- FortiGate 200E/80E/60Eのラインナップから、各拠点の規模・トラフィック要件に応じて最適機種を選択可能である点。

- FortiSwitch/FortiAPとの組み合わせで、拠点ネットワークの有線/無線LAN管理を一元化し、可視化を図れること。

- FortiManagerを活用した設定テンプレート配布により、約50拠点への展開を短期間で実現できる運用効率性。

- 中核での実績(本部/データセンターでの運用実績)に加え、拠点に対してコストパフォーマンス高く、かつ統合的に管理できること。

- 導入ポイント・プロセス

- 拠点選定と機器構成:各拠点にFortiGate 200E(中規模拠点向け)やFortiGate 80E/60E(小規模向け)を配置。FortiSwitchおよびFortiAPも併せて導入し、LANの管理・可視化を強化。

- 一元管理基盤の整備:FortiManagerを用い、あらかじめ作成した設定テンプレートを配布。これにより拠点ごとの個別調整作業を大幅に省力化。FortiAnalyzerを使ったログ収集・分析環境も整備し、セキュリティイベントの監視体制を強化。

- スケジュールと実働作業:約1カ月程度の短期間で、回線増速工事などと並行して拠点展開を実施。1拠点あたりの設定作業は1時間以内~2時間程度に抑制。作業は昼休みや夜間帯に限定して行い、業務停止時間を最小限に。FortiManagerによるテンプレート配布が迅速化に大きく寄与。

- 拠点選定と機器構成:各拠点にFortiGate 200E(中規模拠点向け)やFortiGate 80E/60E(小規模向け)を配置。FortiSwitchおよびFortiAPも併せて導入し、LANの管理・可視化を強化。

- 得られた効果

- 情報漏洩防止強化:各拠点の重要データが本部やデータセンター以外に流出しないよう、堅牢な境界制御を実現。

- 運用効率向上:FortiManager/FortiAnalyzerによるリモート一元管理で、少人数体制でも多数拠点を安定運用可能に。

- ネットワーク可視化:FortiSwitch/FortiAP連携で端末単位の可視化を実現し、OS更新など運用フローの見直しも可能に。

- 短期導入:テンプレート活用で短期間に大量拠点展開が完了し、迅速なセキュリティ強化を達成。

- 情報漏洩防止強化:各拠点の重要データが本部やデータセンター以外に流出しないよう、堅牢な境界制御を実現。

- 参照文献(PDF)

- タイトル:導入事例「フォーティネット製品をフル活用して情報漏洩防止を図る関東電気保安協会」

- URL:

https://www.fortinet.com/content/dam/fortinet/assets/case-studies/ja_jp/cases_kdh.pdf

- タイトル:導入事例「フォーティネット製品をフル活用して情報漏洩防止を図る関東電気保安協会」

2. 株式会社リンクアット・ジャパン:外部公開用ネットワーク構築におけるFortiGate 200E HA構成

- 概要・背景

ある企業の外部公開用ネットワーク構築案件において、外部向けサービスを安定・安全に稼働させるため、ファイアウォールにはFortiGate 200Eを2台用いたHA構成を採用しました。

2020年11月に実施された事例で、物理工事からNW機器構築まで一貫対応したケースです。

- 導入構成・ポイント

- 物理設置:機材マウントおよび機器間ケーブリングを含む物理工事を実施。

- FortiGate 200E ×2台 HA構成:冗長化による可用性確保を目的に、FortiGate 200Eをペアで配置。

- L2スイッチ連携:Catalyst2960スイッチ等と組み合わせ、外部公開サーバ群へのトラフィックを制御。

- 物理設置:機材マウントおよび機器間ケーブリングを含む物理工事を実施。

- 効果

- 高可用性:HA構成によりファイアウォール障害時も自動フェイルオーバーでサービス継続を担保。

- 性能・スループット:FortiGate 200Eの十分なパフォーマンスにより、公開サービス向けトラフィックを安定処理。

- 一貫工事:物理~ネットワーク機器設定までワンストップで提供し、短期案件でも確実に納品。

- 高可用性:HA構成によりファイアウォール障害時も自動フェイルオーバーでサービス継続を担保。

- 参考文献

まとめ

本記事では、FortiGate 200Eについて、その基本性能から導入ステップ、他社製品との比較、そして具体的な活用方法までを解説しました。

FG-200Eは、単なるファイアウォール製品ではありません。 SPUによる高いパフォーマンス、包括的なセキュリティ機能、直感的な管理性、そして優れたコストパフォーマンスを兼ね備え、企業のセキュリティ基盤の中核を担う戦略的なソリューションです。

特に、以下のような課題を持つセキュリティエンジニア、情報システム部門の担当者の方に最適な選択肢と言えるでしょう。

- 複数のセキュリティ製品の管理に限界を感じている

- SSLインスペクションなど高負荷な処理をパフォーマンスを落とさず実現したい

- 限られた予算と人員で、最大限のセキュリティ効果を上げたい

- 将来的なSD-WAN導入やクラウド連携も見据えている

進化し続けるサイバー脅威に対し、FortiGate 200Eのような強力かつ柔軟なソリューションを導入することは、企業の競争力と信頼性を守るための重要な一手となるはずです。

参考文献

- Fortinet – 次世代ファイアウォール(NGFW)についてや製品紹介・デモなど:

https://www.fortinet.com/jp/products/next-generation-firewall

- Fortinet – FortiGate 200Eのデータシート:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT200ESeriesDS.pdf - Fortinet – 導入事例:

https://www.fortinet.com/jp/customers