はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

特に、近年のソフトウェア開発は、コンテナ技術やマイクロサービスアーキテクチャの普及により、かつてないほど高速化しています。

このスピードはビジネスに大きなメリットをもたらす一方、サプライチェーン攻撃に代表されるように、アプリケーションを構成するコンポーネントの脆弱性が新たな脅威となり、データ保護をより複雑なものにしています。

こうした高速な開発サイクルの中でデータとシステムを保護するには、開発の初期段階からセキュリティを組み込む「DevSecOps」、いわゆる「シフトレフト」のアプローチが不可欠です。

そして、このデータ保護と脅威対策を統合的に実現し、DevSecOpsを加速させる上で今や欠かせない存在となっているのが、本稿のテーマである統合セキュリティプラットフォーム「GuardianWall」です。

本記事では、この「GuardianWall」について、その概要から具体的な活用方法、類似製品との比較まで、私のエンジニアとしての経験も交えながら徹底的に解説します。

GuardianWallとはなにか

GuardianWallとは、コンテナイメージ、Infrastructure as Code (IaC)、オープンソースライブラリなど、モダンなアプリケーション開発に不可欠な要素の脆弱性を自動的に検知・管理する統合セキュリティプラットフォームです。

開発ライフサイクルの様々なフェーズにセキュリティチェックを組み込むことで、問題が深刻化する前、つまり開発の初期段階で脆弱性を特定し、修正を促すことができます。

これにより、開発者はセキュリティを意識しながら、本来の開発業務に集中することが可能になります。

GuardianWallの全体像

GuardianWallは、CI/CDパイプラインやコンテナレジストリ、本番環境など、開発ワークフロー全体を網羅的に保護します。

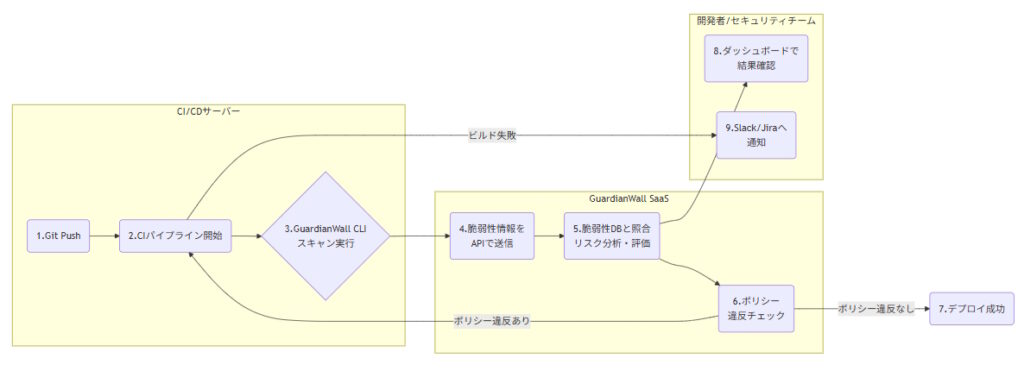

【イメージ図:GuardianWallの動作概要】

この図は、GuardianWallが開発の各段階でどのようにセキュリティスキャンを統合し、フィードバックを提供するかの概念を示しています。

- 参考文献:DevSecOpsパイプラインの概念図

なぜGuardianWallが活用されるのか

多くの企業でGuardianWallのようなツールが導入される背景には、現代の開発現場が抱える切実な課題があります。

脆弱性情報の爆発的な増加と対応工数の限界

アプリケーションが利用するOSSライブラリやコンテナイメージは日々増加し、それに伴い発見される脆弱性の数も膨大になっています。

セキュリティ担当者や開発者がこれらの脆弱性すべてに手動で対処するのは現実的ではありません。

GuardianWallは、脆弱性の深刻度(CVSSスコア)、攻撃コードの有無、実行環境で実際にその脆弱性が利用可能かといった複数の要素からリスクを自動的に評価し、対応の優先順位付け(トリアージ)を行います。

これにより、チームは最も危険な脆弱性に集中して対応できます。

開発の高速化とセキュリティの両立(シフトレフトの実践)

アジャイル開発やCI/CDが主流となり、デプロイの頻度は格段に上がりました。

従来の開発プロセス終盤での手動セキュリティ診断では、このスピードに対応できません。

GuardianWallをCI/CDパイプラインに組み込むことで、コードがコミットされるたびに自動でセキュリティスキャンが実行されます。

問題があればビルドを失敗させたり、開発者に即座に通知したりすることで、脆弱性が本番環境に到達するのを防ぎます。

複雑化するITインフラへの対応

仮想マシンからコンテナへ、そしてKubernetesによるオーケストレーションへ。

そして、手動でのサーバー構築からIaC(Infrastructure as Code)へと、インフラの管理手法も大きく変化しています。

GuardianWallは、Dockerイメージだけでなく、TerraformやCloudFormationといったIaCの構成ファイルをスキャンし、設定ミスによるセキュリティホール(例:意図せず公開されているS3バケットなど)を未然に防ぐことができます。

GuardianWallの具体的なステップ(使い方や導入方法など)

GuardianWallの導入は、以下のステップで進めるのが一般的です。

Step 1: GuardianWall環境のセットアップ

SaaS版を利用するか、オンプレミス環境にGuardianWallの管理サーバーを構築します。

多くの場合はSaaS版が推奨されており、数コマンドで利用開始できます。

初期設定として、組織やプロジェクトを作成し、スキャン対象のリポジトリや通知先(Slack, Jiraなど)を登録します。

Step 2: CI/CDパイプラインへのスキャナ統合

利用しているCI/CDツール(GitHub Actions, Jenkins, GitLab CIなど)のパイプライン定義ファイルに、GuardianWallのスキャンコマンドを追加します。

GitHub Actionsでの設定例 (.github/workflows/ci.yml)

YAML

- name: 'Scan Container Image with GuardianWall'

uses: guardianwall/scan-action@v1

with:

image-name: 'gcr.io/my-project/my-app:${{ github.sha }}'

gw-api-key: '${{ secrets.GW_API_KEY }}'

fail-on-severity: 'CRITICAL' # 重大度がCRITICALの脆弱性があればビルド失敗Step 3: スキャンの実行と結果の確認

開発者がコードをプッシュすると、CI/CDパイプラインがトリガーされ、GuardianWallのスキャンが自動実行されます。

スキャン結果は、GuardianWallのダッシュボードで詳細に確認できます。

どのライブラリのどのバージョンに問題があるのか、どうすれば修正できるのかといった具体的な情報が提供されます。

Step 4: ポリシー定義と継続的な監視

「CVSSスコアが8.0以上の脆弱性は許容しない」「本番環境へのデプロイは特定のベースイメージのみ許可する」といったセキュリティポリシーを定義します。

GuardianWallは、このポリシーに基づいてビルドの成否を判断したり、違反をアラートしたりします。

また、一度デプロイされたアプリケーションも継続的に監視し、新たな脆弱性が発見された際には速やかに通知します。

【イメージ図:CI/CD連携におけるGuardianWallの処理フロー】

GuardianWallのメリット

GuardianWallには多くのメリットがありますが、特にシフトレフトの実現とトリアージの自動化に強みがあります。

| 機能/観点 | GuardianWall | Snyk | Prisma Cloud (by Palo Alto) | Trivy (OSS) |

|---|---|---|---|---|

| 主な用途 | 統合DevSecOpsプラットフォーム | 開発者中心のセキュリティ | 包括的なクラウドセキュリティ(CNAPP) | 脆弱性スキャナ |

| スキャン対象 | コンテナ, IaC, OSS, シークレット | コンテナ, IaC, OSS, コード(SAST) | コンテナ, IaC, OSS, クラウド設定 | コンテナ, IaC, OSS, シークレット |

| トリアージ機能 | ◎ (攻撃可能性や環境コンテキストを考慮) | 〇 (優先度スコア) | ◎ (攻撃パス分析など高度) | △ (CVSSスコアベース) |

| CI/CD連携 | ◎ (主要ツールに幅広く対応) | ◎ (開発者ツール連携に強み) | 〇 | 〇 |

| レポート機能 | ◎ (コンプライアンス対応) | 〇 | ◎ (詳細なレポート) | △ (基本的なレポート) |

| 価格体系 | 要問い合わせ(ユーザー数/スキャン量ベース) | 開発者数ベースのFree/Team/Businessプラン | 要問い合わせ(クレジット消費ベース) | 無料 |

| 強み | バランスの取れた機能と高度なトリアージ | 開発者体験(DX)と修正提案の具体性 | クラウド環境全体の可視化と保護 | 手軽さとOSSであること |

活用事例・活用方法

特定の企業名などの実例は記載できませんが、GuardianWallは以下のようなシナリオで絶大な効果を発揮します。

活用方法1: Eコマースサイトのリリース前セキュリティチェック

課題

頻繁な機能追加やセール対応で、アプリケーションのデプロイが週に何度も行われています。

その都度、手動でセキュリティチェックを行う時間がなく、脆弱なコンテナイメージがデプロイされるリスクがあります。

GuardianWallによる解決策

GitHub ActionsのワークフローにGuardianWallのスキャンを組み込むことをお勧めします。

そして、CRITICALまたはHIGHの脆弱性が含まれるコンテナイメージのビルドを自動的に失敗させるポリシーを設定することにより、深刻な脆弱性が本番環境にデプロイされることを水際で防ぎ、開発者はPull Requestの時点でセキュリティ問題を認識し、迅速に修正できるようになることでしょう。

活用方法2: 金融機関のIaCによるインフラ構築

課題

AWS環境の構築をTerraformで自動化しているが、IAMポリシーやセキュリティグループの設定ミスがセキュリティインシデントに直結するリスクを懸念しています。

また、コードレビューだけでは、専門家でないと見抜けない設定ミスが起こり得ています。

GuardianWallによる解決策

開発者がTerraformコードをGitにプッシュするタイミングで、GuardianWallが自動的にスキャンを実行。

「過剰な権限を持つIAMロール」「インターネットにフルオープンなセキュリティグループ」といったCISベンチマークなどに違反する設定を検知し、開発者に通知するようにすると良いでしょう。

これにより、セキュアなインフラ構成をコードレベルで担保できるようになることでしょう。

まとめ

本記事では、DevSecOpsプラットフォームであるGuardianWallについて解説しました。

GuardianWallは、単なる脆弱性スキャナではなく、開発のライフサイクル全体にセキュリティを統合し、脆弱性のトリアージを自動化することで、開発者とセキュリティ担当者の双方の負担を軽減するためのソリューションです。

- シフトレフトを実践し、脆弱性の修正コストを大幅に削減したい

- 膨大な脆弱性情報に振り回されず、本当に重要な問題に集中したい

- コンテナやIaCといったモダンな技術スタックのセキュリティを確保したい

このような課題を抱える開発チームやセキュリティチームにとって、GuardianWallは非常に有効な選択肢となるでしょう。

まずは小規模なプロジェクトからでも、CI/CDパイプラインに組み込んでその効果を試してみてはいかがでしょうか。

参考文献

- OWASP Top 10:

https://owasp.org/www-project-top-ten/

- The National Vulnerability Database (NVD):

https://nvd.nist.gov/

- Snyk 公式サイト:

https://snyk.io/

- Prisma Cloud 公式サイト:

https://www.paloaltonetworks.jp/prisma/cloud

- Trivy (by Aqua Security):

https://github.com/aquasecurity/trivy