1. はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「CrowdStrike Falcon(クラウド ストライク ファルコン)」です。

今日のサイバーセキュリティ環境は、従来のネットワーク境界がクラウドやモバイル環境へと拡大し、脅威はますます巧妙化・多様化しています。

ファイルを暗号化するだけでなくデータを窃取して公開すると脅す「二重脅迫型ランサムウェア」や、ソフトウェアの脆弱性を突くサプライチェーン攻撃など、シグネチャベースの旧来型アンチウイルスでは防御が困難な攻撃が事業継続を脅かす深刻なリスクとなっています。

このような状況下で、私たちセキュリティエンジニアや情報システム部門の担当者は、エンドポイント保護(EPP)、脅威検知と対応(EDR)、クラウドワークロード保護(CWPP)、さらには脅威インテリジェンスまでを包括的にカバーできる、より高度なソリューションを求めています。

本記事では、一人のエンジニアとして、このCrowdStrike Falconについて、その技術的な特長から具体的な導入・運用ステップ、さらには実践的な活用事例まで、深く掘り下げて解説していきます。

この記事が、皆様のセキュリティ戦略を一段階引き上げるための一助となれば幸いです。

2. CrowdStrike Falconとはなにか

CrowdStrike Falconは、単なるアンチウイルス製品ではありません。

エンドポイント保護(EPP/NGAV)、脅威検知と対応(EDR)、脅威インテリジェンスを単一のプラットフォームに統合した、クラウドネイティブなサイバーセキュリティソリューションです。

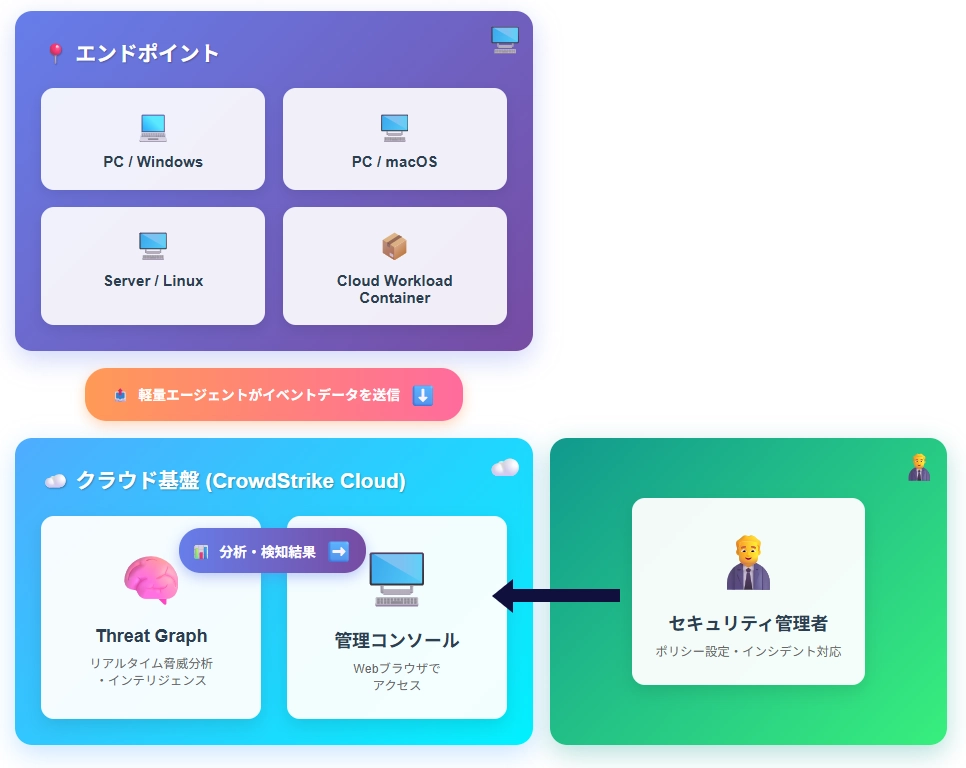

その中核は、各エンドポイントに導入される非常に軽量なエージェント(センサー)と、膨大なデータを処理・分析するクラウド上の大規模な脅威分析基盤「Threat Graph」によって構成されています。

このThreat Graphは、世界中のエンドポイントから得られる膨大なテレメトリデータ(イベント情報)を、AIとグラフデータベース技術を用いてリアルタイムに相関分析し、個々のイベントの連なりから攻撃のコンテキストや全体像を瞬時に把握する、Falconの頭脳とも言える部分です。

アーキテクチャの概念図

Falconのアーキテクチャは、管理サーバーの構築・維持が不要な点が大きな特徴です。

これにより、導入の迅速化と運用負荷の軽減、そしてグローバル規模での一貫したセキュリティポリシー適用を実現しています。

補足

エンドポイントにインストールされた軽量センサーは、OSのカーネルレベルでアクティビティを監視し、メタデータを継続的にCrowdStrikeのクラウドへ送信します。

クラウド側では、Threat Graphが世界中から集まる膨大なデータ(1日に数兆件規模)をリアルタイムに相関分析し、単一の不審な挙動だけでなく、攻撃者による一連の活動(TTPs: 戦術・技術・手順)として攻撃の兆候を検知します。

参考文献:

3. なぜCrowdStrike Falconが活用されるのか

数あるセキュリティ製品の中で、CrowdStrike Falconが多くの企業で採用され、高く評価されているのには明確な理由があります。

シグネチャに依存しない高度な防御力 (NGAV)

従来のアンチウイルスは、既知のマルウェアの特徴を記録した「シグネチャ(定義ファイル)」に依存していました。

しかし、亜種が次々と生まれるマルウェアや、そもそもファイルとして存在しないファイルレス攻撃には対応しきれません。

Falconは、次世代アンチウイルス(NGAV)機能である Falcon Prevent を通じて、機械学習モデルやAI、振る舞い検知(IOA: Indicator of Attack)、エクスプロイトブロッキングといった多層的なアプローチで、未知の脅威やシグネチャレス攻撃を未然に防ぎます。

特に機械学習モデルは、マルウェアと正常なファイルの何百万ものサンプルを用いてトレーニングされており、ファイル実行前にその構造から悪性度を判断することが可能です。

クラウドネイティブによる運用効率とTCO削減

Falconは、創業当初からクラウドネイティブなアーキテクチャで設計されています。

これにより、以下のような大きなメリットが生まれます。

- 管理サーバー不要

オンプレミスに管理サーバーを構築・維持する必要がなく、ハードウェア購入費、OSやミドルウェアのライセンス費、そしてそれらを維持管理するための人件費といったTCO(総所有コスト)を大幅に削減できます。

- 即時的な価値

エージェントを導入すれば、即座に保護が開始され、管理コンソールから全社規模のセキュリティ状態を可視化できます。

アップデートもクラウド側から自動で行われるため、常に最新の状態が保たれます。

- 常に最新の防御

全世界のセンサーから収集される脅威情報を「Threat Graph」でリアルタイムに分析・共有するため、新たな攻撃手法にも迅速に対応可能です。

ある企業で検知された新しい攻撃手法が、瞬時に他のすべての利用者の防御力向上に繋がります。

エンドポイントを超えた包括的な保護範囲

CrowdStrikeはエンドポイント保護市場のリーダーとして評価されていますが、その保護範囲はPCやサーバーに留まりません。

デバイスの信頼性をスコアリングし、そのスコアに基づいてアクセス制御を行うゼロトラスト戦略を強力にサポートします。

- クラウドワークロード保護 (CWPP)

AWS、Azure、GCPといったパブリッククラウド上のサーバーやコンテナ環境のセキュリティを確保します。

- アイデンティティ保護 (ITP)

Active Directoryなどと連携し、認証情報や権限昇格に関わる脅威を検知・防御し、IDベースの攻撃から守ります。

- 脅威インテリジェンス

専門家による分析レポートや攻撃者に関する情報を提供し、プロアクティブな対策を支援します。

4. CrowdStrike Falconの具体的なステップ(使い方や導入方法など)

Falconの導入は非常にシンプルですが、その効果を最大化するためには、計画的なステップを踏むことが重要です。

Step1. 導入計画とPoC(概念実証)

まず、自社のセキュリティ課題(ランサムウェア対策、インシデント対応の迅速化など)と導入目的を明確にします。

その上で、PoC(Proof of Concept)を実施し、以下の点を確認することが推奨されます。

- 検知精度

実際の業務環境で利用しているアプリケーションとの競合や、誤検知の発生度合いを確認します。

- パフォーマンス影響

エージェントがCPUやメモリに与える影響が、業務に支障のないレベルかを確認します。

- 管理コンソールの操作性

自社のセキュリティ運用チームが直感的に使えるか、必要な情報に容易にアクセスできるかを確認します。

Step2. エージェントの展開

PoCで問題がなければ、本番環境への展開に進みます。

エージェントは軽量なため、Microsoft IntuneやSCCM、Jamfといった既存のソフトウェア配布ツールを利用して、数百・数千台のエンドポイントへ迅速に展開可能です。

Windows、macOS、Linuxの主要なディストリビューションに対応しているため、混在環境でもスムーズに導入できます。

Step3. ポリシーのチューニング

導入直後は、まず「検知のみ(Detection-Only)」モードで運用を開始し、どのようなイベントがアラートとして上がるかを確認します。

これにより、業務上必要なプロセスが誤ってブロックされるのを防ぎます。

一定期間の運用を経て、環境に合わせた防止ポリシー(Prevention Policy)やセンサー更新ポリシー(Sensor Update Policy)のチューニングを行い、問題ないと判断されたグループから段階的に「ブロック(Prevention)」モードへと移行していくのがベストプラクティスです。

特定の開発ツールなど、意図的に除外したい場合はExclusion設定も活用します。

Step4. 脅威ハンティングとインシデント対応

Falconの真価は、脅威をブロックするだけでなく、侵入の痕跡を能動的に発見する「脅威ハンティング」にもあります。

管理コンソールのInvestigate機能を使い、独自のクエリ(Event Search)で過去のイベントログを横断的に検索できます。

インシデント発生時には、コンソールからワンクリックで端末をネットワークから隔離するだけでなく、Real Time Response (RTR) 機能を用いてリモートシェル接続が可能です。

これにより、現地に赴くことなく、フォレンジック調査のための情報収集や、脅威の駆除、設定変更といった高度な対応を迅速に行うことができます。

5. CrowdStrike Falconのメリット

Falconは、その機能とアーキテクチャにより、多くのメリットを提供します。

ここでは、代表的な競合製品との比較を交えて解説します。

他製品との比較

| 機能/観点 | CrowdStrike Falcon | Microsoft Defender for Endpoint | SentinelOne Singularity | Cybereason |

|---|---|---|---|---|

| アーキテクチャ | クラウドネイティブ (管理サーバー不要) |

クラウドネイティブ (Azure基盤) |

クラウド/オンプレミス/ハイブリッド | クラウド/オンプレミス/ハイブリッド |

| 検知技術 | NGAV(機械学習/AI) + EDR(IOA) + 脅威インテリジェンス | NGAV + EDR + OSネイティブ連携 | NGAV(振る舞いAI) + EDR (Storyline) | NGAV + EDR (MalOp) |

| 脅威インテリジェンス | Falcon X (専門家チームによる分析) | Microsoft Threat Intelligence | 一部提供 | 一部提供 |

| 対応範囲 | Windows, macOS, Linux, Cloud Workloads(コンテナ), Mobile | Windowsに強み, macOS, Linux, Mobile | Windows, macOS, Linux, Cloud Workloads | Windows, macOS, Linux |

| 管理性 | 単一の軽量エージェント シンプルなWebコンソール |

Microsoft 365 Defenderポータルに統合 | 単一エージェント 直感的なUI |

運用に専門性が求められる場合がある |

| 強み・特徴 | リアルタイム脅威グラフ(Threat Graph)による検知精度とスピード | Windows OSとの深い統合、M365ライセンスとの親和性 | 自律的な検知・レスポンス、ロールバック機能 | 攻撃オペレーション全体像の可視化(MalOp) |

Falconの主なメリット(特徴)

- 統合されたプラットフォーム

NGAV、EDR、脅威インテリジェンスなどが単一のエージェントとコンソールで完結しており、シンプルかつ強力です。

- 世界最高レベルの脅威インテリジェンス

Falcon Xチームによるインテリジェンスは、単なる脅威情報に留まらず、攻撃者の背景や目的までを分析し、実用的なレポートを提供します。

- 圧倒的な可視化と検索性

Threat Graphを基盤としたEDR機能は、エンドポイントのあらゆる挙動を記録し、攻撃の全体像をプロセスツリーとして直感的に可視化します。

これにより、インシデント調査や脅威ハンティングの効率が飛躍的に向上します。

6. 活用事例

ここでは、CrowdStrike Falconが実際にどのように活用され、企業のセキュリティ課題を解決したかの実例を紹介します。

1. 株式会社NTTデータ様の活用事例

【背景・課題】グローバル14万台のエンドポイント保護とゼロトラストの実現

NTTデータ様は、グループ全体のITガバナンスを強化し、ゼロトラストアーキテクチャを構築するプロジェクトを推進していました。

その中核として、国内外の多様なOSが混在する約14万台ものエンドポイントを横断的に保護できる、次世代のセキュリティソリューションが不可欠でした。

従来の対策では、巧妙化するサイバー攻撃への対応や、広大な環境の統一的な管理に限界が生じていました。

【選定理由】単一プラットフォームの網羅性とクラウドネイティブの優位性

多数の製品を比較検討した結果、NTTデータ様はCrowdStrike Falconを選択しました。

決め手となったのは以下の点です。

- 機能の網羅性

次世代アンチウイルス(NGAV)からEDR、脆弱性管理まで、必要な機能が単一のプラットフォームで提供されており、複数のツールを導入する複雑さを回避できました。

- クラウドネイティブ

管理サーバーが不要なSaaS型サービスであるため、大規模環境でも迅速な展開とシンプルな運用が可能でした。

- 幅広いOS対応

Windows、macOS、Linuxなど、グローバルで利用される多様なOSに単一のエージェントで対応できる点も高く評価されました。

【導入効果】運用負荷をかけずに、グローバル規模のセキュリティレベルを向上

Falconの導入により、NTTデータ様はグローバル全体でのセキュリティレベルの底上げと、ゼロトラストアーキテクチャの基盤強化を実現しました。

特に、エンドポイントの動作が軽快で業務を妨げないため、VDI(仮想デスクトップ)から通常のPCに切り替えた社員からも「使い勝手が良い」と高評価を得ています。

単なるセキュリティ強化に留まらず、従業員の生産性を損なうことなく、より安全なIT環境を構築することに成功した事例です。

参考文献:

2. 株式会社熊谷組様の活用事例

【背景・課題】巧妙化する攻撃への対応と、専門人材不足という現実

大手総合建設業である熊谷組様は、建設業界を標的とするサイバー攻撃の高度化に危機感を抱いていました。

しかし、24時間365日体制での監視やインシデント対応を自社のリソースだけで行うには、専門人材の確保と育成が大きな壁となっていました。

セキュリティインシデントは事業継続に直結するため、専門家による高度な監視・対応サービス(MDR)の導入が急務でした。

【選定理由】修復まで担うMDRサービスと、豊富な導入実績への信頼

熊谷組様は、CrowdStrikeのマネージドサービスである「Falcon Complete (Next-Gen MDR)」を選定しました。選定理由は以下の通りです。

- 24時間365日のフルマネージド対応

CrowdStrikeの専門家チームが監視からインシデントの封じ込め、さらには修復までを代行してくれるため、社内の運用負荷を大幅に軽減できる点を高く評価しました。

- 豊富な導入実績

総合建設業界での導入実績が豊富であり、業界特有の環境や課題への深い知見に信頼を置きました。

- 将来性のある連携機能

SASEソリューションやSIEMとの連携によるXDR(Extended Detection and Response)への拡張性や、ServiceNowとの連携によるヘルプデスク業務の効率化といった、将来的な発展性も魅力でした。

【導入効果】専門家チームによる安心感と、プロアクティブなセキュリティ体制の構築

Falcon Completeの導入により、熊谷組様はサイバーセキュリティに関する運用負荷と心理的負担から解放されました。

インシデント発生時にも専門家チームが迅速かつ的確に対応してくれるという安心感のもと、社内の担当者はより戦略的な業務に集中できるようになりました。

これにより、巧妙化する脅威に対してプロアクティブ(主体的)なセキュリティ体制を構築し、事業継続性を確固たるものにした好例と言えます。

参考文献:

7. まとめ

本記事では、CrowdStrike Falconについて、その基本概念から技術的な優位性、具体的な導入・運用方法、そして実践的な活用事例までを解説しました。

CrowdStrike Falconは、もはや単なる「アンチウイルスの代替」ではありません。

軽量なエージェントと強力なクラウド基盤を組み合わせることで、エンドポイントからクラウド、アイデンティティまでを網羅する、現代のサイバーセキュリティ戦略の中核を担うプラットフォームと言えます。

その真価は、将来的にXDR(Extended Detection and Response)プラットフォームとして、ネットワークやメールなど他のセキュリティ領域からのログも取り込み、より広範な脅威を相関分析していくことで、さらに高まっていくでしょう。

特に、

- シグネチャレス攻撃への対策を強化したい

- インシデント対応の迅速化と運用負荷の軽減を両立したい

- ゼロトラストやクラウドファーストといった次世代のIT戦略に対応したい

といった課題をお持ちの組織にとって、非常に強力なソリューションとなるはずです。

導入を本格的に検討される際は、ぜひ本記事で紹介したPoCなどを通じて、その真価を実際の環境で評価してみることをお勧めします。

参考文献

- CrowdStrike Official Website:

https://www.crowdstrike.jp/

- CrowdStrike Official Website – Falcon Platform :

https://www.crowdstrike.jp/falcon-platform/

- CrowdStrike Falcon – ユーザー事例(株式会社 NTTデータ 様):

https://www.crowdstrike.com/ja-jp/resources/case-studies/ntt-data/

- CrowdStrike Falcon – ユーザー事例(株式会社熊谷組 様):

https://www.crowdstrike.com/ja-jp/resources/case-studies/kumagai-gumi/