1. はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「Gmailのセキュリティ対策」です。

クラウドメールサービスの利用が一般化した現代において、多くの企業で導入されているGmailのセキュリティ確保は、情報システム部門にとって最重要課題の一つとなっています。

Gmailは高い利便性を持つ一方で、巧妙化するサイバー攻撃や内部のリスクと常に隣り合わせにあるからです。

本記事では、私のこれまでの経験も踏まえ、セキュリティエンジニアや情報システム担当者の皆様が、Gmailのセキュリティ対策を検討・導入する際にすぐに実践できる知識と具体的な手順を網羅的に解説します。

標準機能の活用からサードパーティ製品との連携まで、セキュアなGmail運用を実現するためのロードマップを提示します。

2. Gmailセキュリティとはなにか

Gmailセキュリティとは、単一の製品を指すのではなく、Google Workspaceが提供する多層的なセキュリティ機能群全体を指します。

これらの機能を適切に組み合わせることで、外部からの攻撃と内部からの情報漏洩の両方に対応する、堅牢なメール環境を構築することが可能です。

具体的には、以下のような機能が含まれます。

- 基本的な保護機能

ウイルススキャン、スパムフィルタ、フィッシング対策など、Gmailに標準で備わっている機能です。

- アクセス制御

2段階認証プロセスや、IPアドレス・デバイス情報などに基づくコンテキストアウェアアクセス制御により、不正なログインを防止します。

- データ保護

メールのルーティング設定やDLP(情報漏洩対策)機能により、機密情報が意図せず外部に送信されることを防ぎます。

- 脅威分析と対応

監査ログの収集・分析や、サンドボックスでのマルウェア解析、SIEM連携を通じて、インシデントの早期発見と対応を可能にします。

これらの機能を体系的に理解し、自社のポリシーに合わせて設計・運用することが、Gmailセキュリティの核心となります。

3. なぜGmailセキュリティの強化が重要なのか

Gmailが世界中で広く利用されているという事実は、裏を返せば、それだけ攻撃者の標的になりやすいことを意味します。

なぜ今、Gmailのセキュリティを改めて強化する必要があるのか、その背景にある具体的な脅威を見ていきましょう。

標的型フィッシングの巧妙化

近年のフィッシング攻撃は非常に巧妙です。

攻撃者は本物と見分けがつかないログインページを用意したり、URLや送信者ドメインをわずかに変えたりすることで、利用者を巧みに騙し、認証情報を窃取しようとします。

不正ログインと内部不正のリスク

ひとたび管理者権限が奪われると、組織全体の設定が変更されたり、機密情報が保管されている共有ドライブへアクセスされたりと、被害は甚大になります。

また、外部からの攻撃だけでなく、内部関係者による不正な操作も常に警戒すべきリスクです。

添付ファイルを介したマルウェア感染

Gmailには標準でウイルススキャン機能が搭載されていますが、未知の脆弱性を突くゼロデイ攻撃や、パスワード付きZIPファイルで偽装されたマルウェアは、スキャンをすり抜けてしまう可能性があります。

安易に添付ファイルを開くことの危険性は依然として高いままです。

4. Gmailセキュリティの具体的なステップ(導入と運用のロードマップ)

セキュアなGmail環境は、一度設定すれば終わりではありません。計画的な導入と継続的な運用が不可欠です。

ここでは、そのプロセスを4つのステップに分けて解説します。

Step 1: 基本設計と要件定義

まずは自社の情報資産と業務フローを洗い出し、どのような脅威から何を守るべきかを明確にします。

- リスクアセスメント

現在のリスクを可視化し、どのレベルのセキュリティが必要かを定義します。

- ポリシー策定

2段階認証の義務化、アクセス可能な国・IPアドレスの制限、メール転送の許可範囲などを決定します。

Step 2: 標準機能によるセキュリティ強化

Google Workspaceに標準で備わっている機能を最大限に活用し、ベースとなるセキュリティレベルを向上させます。

- 2段階認証プロセスの全社展開

パスワード漏洩時のリスクを大幅に低減するため、物理セキュリティキーや認証アプリによる2段階認証を必須とします。

- コンテキストベースのアクセス制御

テレワークなどの多様な働き方に合わせ、場所やデバイスの状態に応じてアクセス可否を動的に制御します。

- メールルーティングの厳格化

意図しない情報流出を防ぐため、外部へのメール自動転送を原則禁止し、許可されたドメインのみをホワイトリストで管理します。

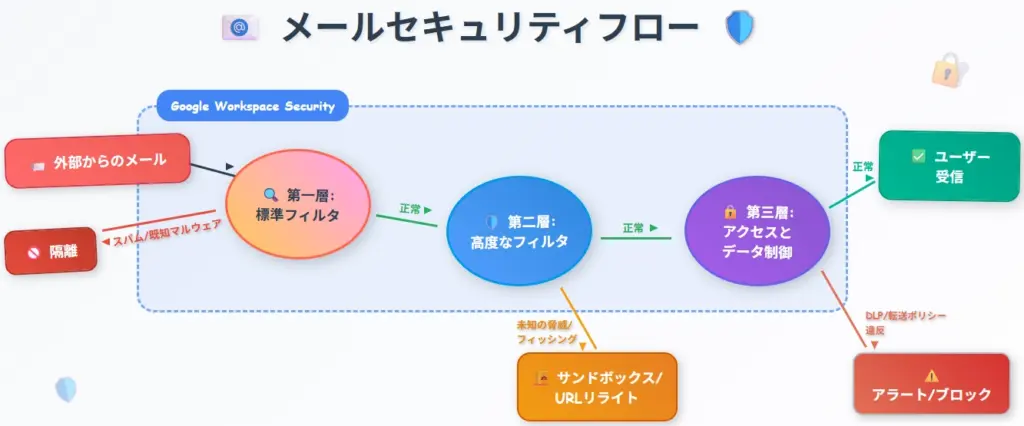

【メールセキュリティフローのイメージ図】

Gmailのセキュリティは、複数の防御層を重ねることで堅牢性を高めます。

参考文献:

Step 3: 継続的な運用と監査体制の構築

セキュリティは「生き物」です。継続的な監視と改善が欠かせません。

- ログ取得とSIEM連携

Gmailの監査ログをSIEM(Security Information and Event Management)製品に取り込み、異常なアクティビティ(大量ログイン失敗、権限変更など)をリアルタイムで検知・通知する仕組みを構築します。

- 定期的なセキュリティレビュー

四半期に一度など、定期的にアクセス権やポリシー設定を見直し、不要なアカウントの削除や権限の最小化を実施します。

- インシデントレスポンス計画

万一の事態に備え、報告フロー、役割分担、復旧手順をまとめた計画書を準備し、定期的に訓練を行います。

Step 4: 高度な対策とサードパーティ連携

標準機能だけでは防ぎきれない高度な脅威に対しては、追加のソリューションを検討します。

- 高度なメールフィルタリング

サンドボックス解析やURLリライト機能を持つ専門サービスを導入し、未知のマルウェアへの防御を固めます。

- DLP(情報漏洩対策)の強化

Google WorkspaceのDLP機能に加え、より詳細な条件でファイルを検査できる外部DLPソリューションと連携します。

- UEBA(ユーザー行動分析)の導入

AIが平時のユーザー行動を学習し、逸脱した操作(深夜の大量ダウンロードなど)を検知することで、内部不正やアカウント乗っ取りの兆候を早期に捉えます。

5. Gmailセキュリティのメリット(他社製品との比較)

Google Workspaceが提供するGmailセキュリティは、単に機能が豊富なだけでなく、エコシステム全体とのシームレスな連携に強みを持ちます。

ここでは、代表的な競合であるMicrosoft 365のセキュリティ機能と比較してみましょう。

| 比較項目 | Google Workspace (Gmail) | Microsoft 365 (Exchange Online) |

|---|---|---|

| 基本思想 | ゼロトラストモデルを前提としたクラウドネイティブな設計 (BeyondCorp) | オンプレミスからの移行を意識した豊富な機能群と柔軟なポリシー設定 |

| スパム・マルウェア対策 | 機械学習を活用した高精度のフィルタリング | Defender for Office 365による高度な脅威保護 (ATP) |

| DLP (情報漏洩対策) | 標準機能として搭載。正規表現やキーワードで検知。 | 豊富なテンプレートと詳細な条件設定が可能。自動ラベル付け機能が強力。 |

| アクセス制御 | コンテキストアウェアアクセス制御が強力で、柔軟な動的ポリシー設定が可能。 | Azure AD Conditional Accessと連携し、詳細な条件でのアクセス制御を実現。 |

| 連携性 | Googleの各種サービス(Drive, Chromeなど)との親和性が非常に高い。APIも豊富。 | Microsoft製品群(Windows, Office, Teams, Azure)との統合がシームレス。 |

| UI/UX | シンプルで直感的な管理コンソール。 | 高機能だが、設定項目が多くやや複雑な場合がある。 |

どちらの製品も一長一短があり、企業の既存システム環境やIT管理者のスキルセットによって最適な選択は異なります。

Google Workspaceは、特にクラウドネイティブな環境で、シンプルかつ強力なセキュリティを迅速に展開したい場合に適しています。

6. 活用方法

ここでは、具体的なシナリオに基づいたGmailセキュリティの活用方法を提案します。

活用方法1: テレワーク環境のセキュリティ統一

テレワークが普及し、社員が自宅やカフェなど様々な場所からアクセスするようになりました。

このような環境では、従来の境界型防御は機能しません。

- 課題: 社外からのアクセスが増え、どのデバイスからアクセスしているか把握しきれない。不正アクセスのリスクが増大。

- 解決策

コンテキストアウェアアクセスを適用し、会社支給の正規デバイス以外からのアクセスには、追加の本人確認を要求するか、アクセスをブロックします。

すべてのユーザーに2段階認証を必須とし、パスワードが漏洩してもアカウントが乗っ取られないようにします。

セキュリティセンターのダッシュボードで、ログインの傾向や不審なアクティビティを常に監視します。

参考文献:

活用方法2: サプライチェーン攻撃への対策強化

取引先を装ったビジネスメール詐欺(BEC)や、サプライヤー経由でのマルウェア感染は後を絶ちません。

- 課題: 信頼している取引先からのメールであっても、アカウントが乗っ取られている可能性がある。

- 解決策

「認証されていないメールの警告」機能を有効にし、SPF/DKIM/DMARCのいずれの認証もパスしないメールには、明確な警告を表示させます。

セキュリティサンドボックスを有効化し、添付ファイルを安全な仮想環境で実行してからユーザーに届けることで、未知のマルウェアをブロックします。

高度なフィッシング対策で、不審なリンクを含むメールの無害化(URLリライト)や、組織内へのスピアフィッシング攻撃の検知を強化します。

参考文献:

7. まとめ

本記事では、企業のGmailセキュリティを強化するための包括的なアプローチを解説しました。

重要なのは、ツールを導入して終わりにするのではなく、自社のリスクを正しく評価し、設計・運用・改善のサイクルを継続的に回していくことです。

ご紹介した5つの施策を軸に、Gmailセキュリティの要点をまとめます。

- 脅威の認識: フィッシング、不正アクセス、マルウェア等のリスクを理解する。

- 基本の徹底: 2段階認証とアクセス制御は必須で実装する。

- 運用の自動化: ログ監視とSIEM連携で異常を即時検知する体制を築く。

- 高度な防御: 標準機能で不足する部分は、専門ソリューションで補完する。

- 継続的な改善: 定期的なレビューと訓練を通じて、変化に対応し続ける。

このガイドが、皆様の安全で信頼性の高いメール環境構築の一助となれば幸いです。

参考文献

- Google Cloud Blog:

https://workspace.google.com/security/?authuser=1

- Google Workspace Admin Help – Protect your business with Context-Aware Access:

https://support.google.com/a/answer/9275380?hl=ja&authuser=1

- Google Workspace Admin Help – Advanced phishing and malware protection:

https://support.google.com/a/answer/9157861?hl=ja&authuser=1