はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「Okta」です。

現代企業が直面するID管理の課題

デジタルトランスフォーメーション(DX)の進展により、クラウドサービスの活用とリモートワークが当たり前となった現在、多くの企業がID・パスワード管理という根本的な課題に直面しています。

従業員は利用するSaaSごとに異なるログイン情報を管理し、IT管理者は入退社や組織変更のたびに手作業でアカウントの発行・更新・削除に追われています。この状況は以下のような深刻な問題を引き起こします。

- パスワードの使い回しによる情報漏洩リスクの増大

- 管理工数の増加によるIT部門への負担集中

- アカウント棚卸しの複雑化とセキュリティホールの発生

解決策としてのOkta

こうした複雑なID管理課題を解決し、セキュアで効率的なアクセス環境を実現するソリューションがIDaaS(Identity as a Service)です。その分野のリーダーであるOkta(オクタ)は、多くの企業から絶大な支持を得ています。

本記事では、ITセキュリティエンジニアの視点から、Oktaの基本概念、具体的な活用方法、そして導入によるメリットまでを詳しく解説します。

Okta とはなにか

Oktaの読み方は「オクタ」であり、クラウドベースで提供されるID管理とアクセス制御のプラットフォーム、すなわちIDaaS (Identity as a Service) の一つです。

一言で表すなら、「あらゆるアプリケーションやサービスへのアクセスを、一元的に管理・保護するためのクラウド上の関所」のような存在です。

ユーザーは一度Oktaにログインするだけで、連携された様々なクラウドサービス(Microsoft 365, Google Workspace, Salesforce, Slackなど)やオンプレミスのアプリケーションに、パスワードを再入力することなくアクセスできます。

これを支えるOktaのコア機能には、以下のようなものがあります。

- シングルサインオン (SSO): 一度の認証で複数のサービスへログイン可能にする機能。

- 多要素認証 (MFA): パスワードに加え、スマートフォンアプリや生体認証など複数の要素で本人確認を強化する機能。

- ライフサイクル管理: 人事システムと連携し、入社から退社までの一連のIDライフサイクル(作成、権限変更、削除)を自動化する機能。

- Universal Directory: 様々なディレクトリ(Active Directory, LDAP, Google Workspaceなど)の情報を統合し、一元的なIDストアを構築する機能。

- APIアクセスマネジメント: APIへのアクセスを保護し、セキュアなサービス連携を実現する機能。

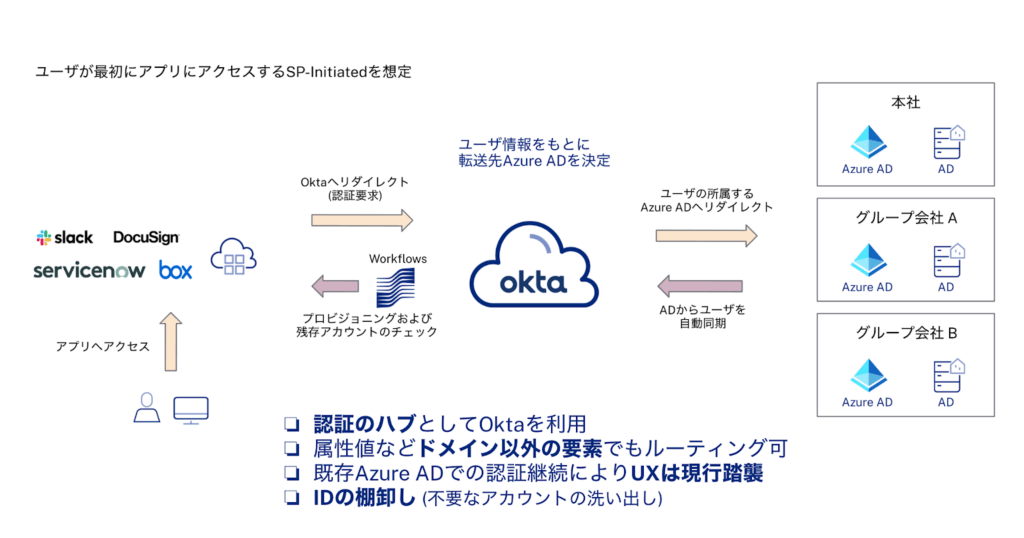

【補足イメージ図】Oktaの概念図

Oktaは、ユーザーと様々なアプリケーションの間に立ち、認証と認可を一元的に担います。これにより、セキュアでシンプルなアクセス環境が実現します。

下図は、Azure ADとの併用を考えた場合のイメージ図です(既にAzure ADを運用しているユーザ企業で、Azure ADとOktaを連携させた例)。

※詳細は参考文献の「導入事例4」をご参照ください。

参考文献

なぜOktaが活用されるのか

多くの企業がOktaを選択する背景には、現代のIT環境が抱える3つの大きな課題を解決できるからです。

1. ゼロトラスト・セキュリティの実現

従来の境界型防御モデル(社内は安全、社外は危険)は、クラウドとモバイルの普及により崩壊しました。

そこで登場したのが「ゼロトラスト」という考え方です。

これは「何も信頼せず、全てを検証する (Never Trust, Always Verify)」を原則とし、アクセスごとにその正当性を都度検証するセキュリティモデルです。

Oktaは、まさにこのゼロトラストの中核を担います。

- 強力な認証

誰がアクセスしているのかをSSOとMFAで厳密に検証します。

- コンテキストに応じたアクセス制御

デバイス、場所、時間、リスクレベルなどのコンテキスト情報に基づいて、アクセス許可/拒否や追加認証の要求を動的に判断できます。

Oktaを導入することで、「人」を基点とした強固なセキュリティ境界を再構築できるのです。

2. IT部門の運用効率の劇的な向上

ID管理はIT部門にとって大きな負担です。Oktaはこれを大幅に軽減します。

- アカウント管理の自動化: 人事システムと連携することで、入社時のアカウント一括作成、異動時の権限変更、退職時の即時無効化を自動化。手作業によるミスや対応漏れを防ぎます。

- ヘルプデスク業務の削減: 「パスワードを忘れました」という問い合わせは、ヘルプデスクの主要な業務の一つです。SSOの導入と、ユーザー自身によるパスワードリセット機能により、これらの問い合わせを大幅に削減できます。

3. 従業員のユーザーエクスペリエンス(UX)向上

セキュリティを強化すると、利便性が損なわれることが往々にしてあります。

しかしOktaは、セキュリティと利便性を両立させます。

- パスワード地獄からの解放

従業員は覚えるべきパスワードがOktaの一つだけで済みます。Oktaのダッシュボードから、ワンクリックで全ての業務アプリケーションにアクセスでき、生産性を大きく向上させます。

Oktaの具体的なステップ(使い方や導入方法など)

Oktaの導入は、一般的に以下のフェーズで進められます。

Step 1: 計画フェーズ

- 目的の定義

なぜOktaを導入するのかを明確にします。「全社的なSSO基盤の構築」「リモートアクセス時のセキュリティ強化」「SaaSアカウント管理の自動化」など、具体的なゴールを設定します。

- 対象範囲の決定

最初にSSOを導入するアプリケーションや対象となるユーザーグループを定義します。(スモールスタートが推奨されます)

- IDソースの選定

社員のマスターデータはどこにあるか(Active Directory, Google Workspace, 人事システムなど)を決定し、Oktaとの連携方針を定めます。

Step 2: 設計・構築フェーズ

- Oktaテナントの準備

Oktaの環境を契約し、基本的な設定(URL、ブランディングなど)を行います。

- ディレクトリ連携

OktaとIDソース(例: Active Directory)を連携させます。AD連携の場合、社内サーバーにOkta AD Agentという軽量なソフトウェアをインストールし、OktaのUniversal Directoryへユーザー情報を同期します。

- アプリケーション連携 (SSO設定)

Okta Integration Network (OIN) には7,000以上のSaaSアプリケーションの連携テンプレートが用意されており、数クリックで設定が完了するものも多数あります。 連携プロトコルには主にSAMLやOpenID Connect (OIDC) が利用されます。

- MFAポリシーの設定

どのような条件下でMFAを要求するかを定義します。(例: 全てのログインで必須、社外からのアクセス時のみ必須など) 利用する認証要素(Okta Verifyプッシュ通知、Google Authenticator、YubiKeyなど)を選択します。

Step 3: テスト・展開フェーズ

- パイロット展開

まずはIT部門や特定の部署のユーザーを対象にテスト導入し、SSOやMFAが問題なく機能するか、ユーザーからのフィードバックを収集します。

- 全社展開

パイロット展開での問題点を改善した後、全社へ展開します。展開前には、ユーザー向けの操作マニュアルの準備や説明会を実施することが成功の鍵となります。

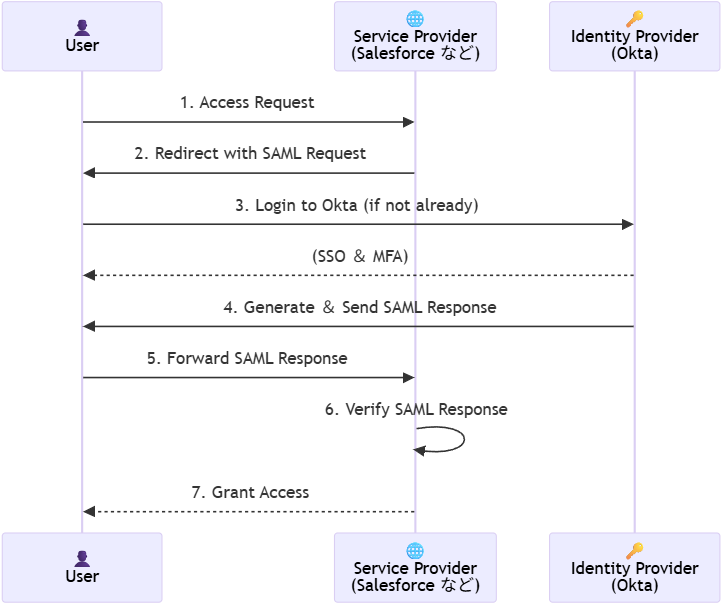

【補足イメージ図】SAML認証によるSSOのフロー

ユーザーがアプリケーションにアクセスしようとすると、認証要求がOktaにリダイレクトされ、Oktaでの認証成功後にアプリケーションへのアクセスが許可される、という流れを理解することが重要です。

参考文献

- https://developer.okta.com/docs/concepts/saml/

- https://www.google.com/search?q=https://developer.okta.com/docs/concepts/saml/how-saml-works/&authuser=1

Oktaのメリット

これまで述べてきた内容を、メリットとして改めて整理します。

Oktaの特徴

| カテゴリ | 特徴 |

|---|---|

| セキュリティ強化 | ・ゼロトラスト・セキュリティモデルへの移行を促進 ・フィッシングに強いMFA(FIDO2/WebAuthn対応)で不正アクセスを防止 ・詳細な監査ログにより、いつ、誰が、何にアクセスしたかを追跡可能 ・リスクベース認証により、不審な振る舞いを検知し自動で防御 |

| 運用効率化 | ・IDライフサイクル管理の自動化による工数削減(プロビジョニング) ・パスワードリセット対応などヘルプデスク業務の負荷軽減 ・7,000以上の連携テンプレート(OIN)による迅速なアプリ連携 |

| ユーザー体験向上 | ・SSOによるシームレスなアクセス体験 ・パスワード管理の負担からの解放 ・場所やデバイスを問わない柔軟な働き方のサポート |

| ガバナンスとコンプライアンス | ・一元的なアクセス制御による内部統制の強化 ・各種コンプライアンス要件(SOC 2, ISO27001など)への対応支援 |

他製品との比較

Okataだけの説明だと分り難いかもしれませんので、代表的な他製品と比較してみましょう。

| 比較項目 | Okta | Microsoft Entra ID (旧Azure AD) |

Ping Identity |

|---|---|---|---|

| 概要・得意分野 | 独立系IDaaSリーダー。 ベストオブブリードのアプローチで、あらゆるアプリ/サービスとの中立的な連携を重視し、ゼロトラスト・セキュリティの実現を強力に推進します。 |

Microsoftエコシステムの中心。 Microsoft 365やAzureとの親和性が圧倒的に高く、Windows OSとの統合も強力です。また、M365ユーザーにとっては最も導入しやすいです。 |

大規模ハイブリッド環境のエキスパート。 オンプレミス環境とクラウドが混在する複雑な要件に強く、高度なカスタマイズ性やAPIセキュリティに定評があります。 |

| アプリ連携(SSO) | 非常に豊富 (7,000以上)。 Okta Integration Network (OIN) という広範なカタログを持ち、様々なSaaSとの連携テンプレートを標準で用意しています。 |

豊富。 Application Galleryで数千のアプリに対応しており、特にMicrosoft系サービスとの連携は非常にシームレスです。 |

豊富。 Integration Directoryで多数のアプリに対応し、特に標準化されていないレガシーアプリとの連携キットが強力です。 |

| ライフサイクル管理 | 強力なプロビジョニング機能。WorkdayやSuccessFactorsなどの主要な人事システムとの連携に強く、入退社プロセスを高度に自動化できます。 | Entra ID P1/P2ライセンスで提供。 人事システム連携も可能ですが、Oktaと比較すると設定の柔軟性や対応アプリの面で一歩譲る場合があります。 |

強力。 オンプレミスの人事システムや独自データベースとの連携など、複雑なプロビジョニング要件にも柔軟に対応可能です。 |

| 自動化・拡張性 | Okta Workflowsというノーコード/ローコードの自動化プラットフォームが非常に強力です。ID関連の複雑な処理をGUIで構築できます。 | MicrosoftのPower AutomateやLogic Appsと連携することで高度な自動化が可能であり、Graph APIによる拡張性も高いです。 | API中心の設計思想で拡張性が高く、PingFlowというGUIベースのオーケストレーション機能も提供します。 |

| こんな企業におすすめ | ・様々なSaaSを利用しており、特定ベンダーに依存しない中立的なID基盤を構築したい企業。 ・ゼロトラスト・セキュリティを本格的に推進したい企業。 |

・Microsoft 365やAzureを全社的に利用しており、ID管理もMicrosoft製品で統一したい企業。 ・コストを抑えてSSO/MFAを実現したい企業。 |

・オンプレミスのActive Directoryやレガシーシステムが多数現存し、クラウドと密に連携させる必要がある大規模企業。 ・複雑な要件に対応できる高いカスタマイズ性を求める企業。 |

| 製品紹介URL | https://www.okta.com/jp/platform/ | https://www.microsoft.com/ja-jp/security/business/identity-access/microsoft-entra-id | https://www.pingidentity.com/ja/platform.html |

活用事例

国内でも多くの先進的な企業がOktaを活用し、成果を上げています。

活用事例1

株式会社NTTドコモ様

- 課題

全社的なDX推進に伴い、多数のSaaS導入が進む中、ID管理の煩雑化とセキュリティリスクが懸念されていました。

- 活用

Oktaを全社共通のID認証基盤として導入。

SSOとMFAにより、利便性を損なうことなくセキュリティを大幅に向上させました。

これにより、従業員は場所を問わず安全かつ迅速に業務システムへアクセス可能になり、ゼロトラスト環境の実現を加速させています。

参考文献: https://www.okta.com/ja-jp/customers/ntt-docomo/

活用事例2

株式会社ディー・エヌ・エー(DeNA)様

- 課題

多様な事業展開とそれに伴う多数のWebサービス・社内システムが存在し、ID管理とガバナンスの維持が大きな挑戦でした。

- 活用

Okta Workforce Identity Cloudを導入し、従業員のID情報を一元化。

ライフサイクル管理を自動化し、IT部門の運用負荷を大幅に削減しました。

さらに、顧客向けID基盤としてAuth0(Okta Customer Identity Cloud)も活用し、開発者が本来のサービス開発に集中できる環境を整えています。

参考文献: https://www.okta.com/ja-jp/customers/dena/

まとめ

本記事では、IDaaSのリーダーであるOktaについて、その基本概念から導入のメリット、具体的な活用事例までを解説しました。

Oktaは、単なるSSOやMFAを提供するツールではありません。

それは、クラウドとモバイルが前提となった現代のビジネス環境において、ゼロトラスト・セキュリティを実現し、企業の成長を支えるための戦略的なID管理基盤です。

ID/パスワード管理の煩雑化、巧妙化するサイバー攻撃への対策、従業員の生産性向上といった課題に直面しているすべての企業にとって、Oktaは極めて強力なソリューションとなり得ます。

まずは自社のID管理における課題を整理し、Oktaがどのように貢献できるのか、その第一歩を検討してみてはいかがでしょうか。

参考文献

- Okta, Inc. 公式サイト: https://www.okta.com/jp/

- Okta Developer: https://developer.okta.com/

- Okta Japan Blog: https://www.okta.com/jp/blog/