はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「Checkmarx」です。

近年、デジタル変革の加速に伴い、アプリケーションセキュリティの重要性が急激に高まっています。特に、開発プロセスの早い段階でセキュリティ脆弱性を発見・修正することは、コスト削減と品質向上の観点から不可欠です。

私が担当してきたプロジェクトでも、本番環境での脆弱性発見によるコスト増加や信頼失墜を経験し、予防的なセキュリティ対策の重要性を実感しています。

Checkmarxは、システム開発ライフサイクル(SDLC)に柔軟に統合できるため、多くの企業で導入が進んでいます。本記事では、セキュリティエンジニアとしての実務経験を踏まえ、Checkmarxの機能、導入メリット、実装方法について詳しく解説します。

Checkmarxとはなにか

Checkmarxは、イスラエル発のアプリケーションセキュリティテスト分野における世界的リーダー企業です。

同社が提供するソリューションは、セキュリティに特化した高度で柔軟性のあるソースコード解析ツールとして位置づけられています。

主要な製品ラインナップ

CxSAST(Static Application Security Testing)

静的アプリケーションセキュリティテストツールで、未コンパイルのソースコードを解析し、何百種類もの脆弱性を検出します。ソースコード解析により、実行前に脆弱性を特定できる点が特徴です。

CxIAST(Interactive Application Security Testing)

実際に動作しているアプリケーションのデータフローを解析し、脆弱性の検出を行う比較的新しいセキュリティテスト手法です。従来のDASTとSASTの長所を兼ね備えた革新的なソリューションです。

CxSCA(Software Composition Analysis)

オープンソースコンポーネントの脆弱性管理とライセンス管理を行うツールです。サードパーティライブラリの安全性を継続的に監視します。

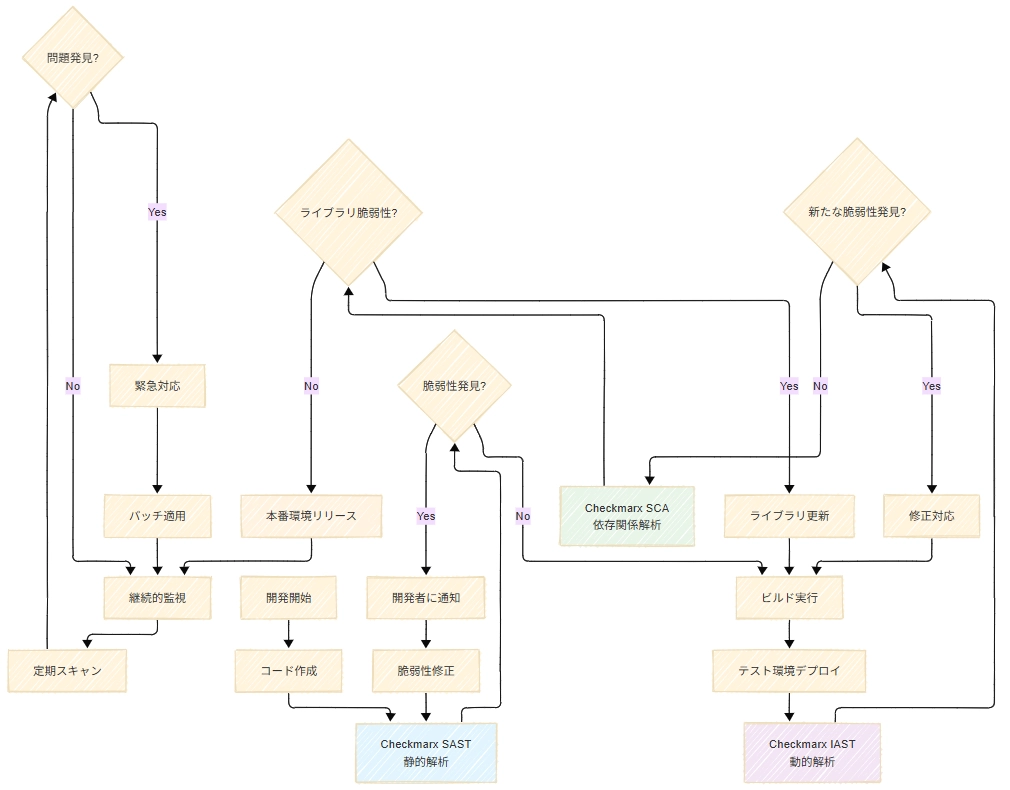

【イメージ図:セキュリティテストフロー】

技術的特徴

Checkmarxの技術的な強みは、その包括性と精度にあります。

25以上のプログラミング言語とスクリプト言語、そして主要なフレームワークに対応しており、現代の多様な開発環境に対応可能です。

また、独自のセマンティック解析技術により、従来のツールでは検出が困難な複雑な脆弱性パターンも識別できます。

これにより、SQLインジェクション、XSS、パストラバーサルなどの一般的な脆弱性から、ビジネスロジックの欠陥まで幅広く検出します。

なぜCheckmarxが活用されるのか

DevSecOpsの実現

現代のソフトウェア開発において、セキュリティは後付けではなく、開発プロセスに組み込まれるべき要素です。

Checkmarxは、最も普及しているソースコードリポジトリ、ビルド管理サーバ、バグ管理システム、IDE、レポーティングシステムに対応しているため、既存の開発ワークフローを大幅に変更することなく導入できます。

コスト効率の向上

脆弱性の発見が遅れるほど、修正コストは指数関数的に増加します。

開発段階での脆弱性発見は、本番環境での修正に比べて約100倍のコスト削減効果があるとされています。

Checkmarxによる早期発見により、企業は大幅なコスト削減を実現できます。

規制要件への対応

GDPR、PCI DSS、SOX法など、各種規制要件においてセキュリティ要件が厳格化されています。

Checkmarxは、これらの規制要件に対応したレポート機能を提供し、コンプライアンス対応を支援します。

開発者エクスペリエンスの向上

お客様のプロジェクトに適したルールセットを使用することで、不要な指摘を削減し、開発者の生産性を向上させます。

また、直感的なUI/UXにより、セキュリティ専門知識がない開発者でも効率的に脆弱性を修正できます。

Checkmarxの具体的なステップ

導入準備段階

1. 環境要件の確認

Checkmarxの導入には、適切なハードウェア要件とネットワーク設定が必要です。

オンプレミス版の場合、最小8GB RAM、推奨16GB RAM以上の環境が必要です。

2. ライセンス計画の策定

分析対象のコード行数(Lines of Code)に基づいてライセンスを計画します。

年間契約が一般的で、分析頻度と開発者数を考慮した適切なプランを選択します。

初期設定段階

1. プロジェクト設定

Checkmarxでは、プロジェクト単位でスキャン設定を管理します。

言語設定、除外フォルダ、スキャンポリシーを定義します。

2. 統合設定

既存のCI/CDパイプラインとの統合を設定します。

Jenkins、GitLab CI、Azure DevOps、GitHub Actionsなど、主要なプラットフォームとの連携が可能です。

運用段階

1. 定期スキャンの実行

コミット時、プルリクエスト時、定期実行など、開発プロセスに応じたスキャンスケジュールを設定します。

2. 結果の分析と修正

検出された脆弱性を優先度に基づいて分類し、開発者に修正指示を出します。

Checkmarxは、脆弱性の発生箇所とデータフローを視覚的に表示するため、修正作業を効率化できます。

継続的改善

1. 誤検知の調整

初期運用では誤検知が発生する可能性があります。

プロジェクトの特性に応じてルールセットを調整し、検出精度を向上させます。

2. メトリクスの監視

脆弱性発見率、修正率、平均修正時間などのメトリクスを定期的に監視し、セキュリティ成熟度を向上させます。

Checkmarxのメリット

主要メリット

高い検出精度

Checkmarxの独自技術により、従来ツールでは検出困難な脆弱性も発見できます。

特に、複雑なデータフローに起因する脆弱性の検出に優れています。

包括的な言語サポート

Java、.NET、JavaScript、Python、PHPなど、主要なプログラミング言語を幅広くサポートしています。

フレームワークレベルでの対応も充実しており、Spring、Angular、Reactなどの人気フレームワークにも対応しています。

柔軟な統合機能

既存の開発ツールチェーンとの統合が容易で、導入時の工数を大幅に削減できます。

API連携により、カスタムワークフローの構築も可能です。

詳細なレポート機能

経営層向けのダッシュボードから、開発者向けの詳細レポートまで、多様なステークホルダーのニーズに対応したレポート機能を提供します。

他製品との比較

| 製品名 | 言語サポート | 統合性 | 誤検知率 | 価格帯 | サポート品質 |

|---|---|---|---|---|---|

| Checkmarx | 25+言語 | 非常に高い | 低い | 高価格 | 優秀 |

| Veracode | 20+言語 | 高い | 中程度 | 高価格 | 良好 |

| SonarQube | 15+言語 | 高い | 中程度 | 中価格 | 良好 |

| Fortify | 20+言語 | 中程度 | やや高い | 高価格 | 良好 |

| CodeQL | 10+言語 | 中程度 | 低い | 無料/有料 | コミュニティ |

活用事例

それでは実際の導入事例と、あり得る活用方法についてご紹介いたします。

実際の導入事例:NTTコムウェア株式会社

NTTグループのシステムインテグレーションを中心に、さまざまなソリューション開発を進めるNTTコムウェア株式会社では、急速に高まるセキュリティ品質向上の要望に応えて、ソースコードのセキュリティ脆弱性チェック体制を強化すべく、脆弱性静的解析ツール「Checkmarx CxSAST」を導入しました。

導入背景

- NTTグループ内外の一般企業からのセキュリティ要求の高まり

- 開発ライフサイクルにおける迅速かつ高精度の脆弱性チェック基盤の必要性

- セキュアコーディングの推進とセキュリティ強化の両立

導入効果

- 開発効率を保ちながらセキュリティ品質を向上

- SaaS型サービスへの移行により運用負荷を軽減

- 継続的なセキュリティチェック体制の確立

参考文献:Checkmarx CxSAST 導入事例 – 東陽テクニカ

以下は、典型的な活用シナリオです。

実際の導入事例ではありませんが、各業界特有の要件を踏まえた活用方法として紹介します。

想定シナリオ1:金融機関での活用方法

こちらは金融機関における典型的な活用シナリオです。

金融業界特有の要件を踏まえた活用方法として紹介します。

活用シナリオ

- デジタル変革の一環として、従来の年次セキュリティ監査から継続的セキュリティテストへの移行

- レガシーアプリケーションの脆弱性診断を含む包括的なセキュリティ対策

- 金融業界の規制要件(PCI DSS、SOX法等)への対応

期待される効果

- 脆弱性発見から修正までの時間短縮

- 本番環境での重大な脆弱性発見件数の削減

- 開発者のセキュリティ意識向上によるコードレビューの質向上

想定シナリオ2:エンタープライズ企業での活用方法

大手システムインテグレーターでは、複数の開発プロジェクトを並行して進行する中で、統一的なセキュリティ品質を確保するためにCheckmarxを活用しています。

活用ポイント

- プロジェクトテンプレートの作成により、新規プロジェクトでの迅速な導入

- 中央管理型のポリシー設定により、全社的なセキュリティ基準の統一

- 自動化されたレポート生成により、プロジェクト管理者への定期報告を効率化

まとめ

Checkmarxは、現代のアプリケーション開発において不可欠なセキュリティテストツールとして、その地位を確立しています。2025年4月のアップデートでは、IDEでのASPM機能や強化されたエンジニアリングダッシュボードなどの新機能が追加され、開発者エクスペリエンスの向上が図られています。

導入を検討している企業は、まず現在の開発プロセスとセキュリティ要件を明確にし、段階的な導入計画を立てることが重要です。

また、2024年のGigaOmレポートでリーダーかつファストムーバーとして認定されるなど、継続的な技術革新により、将来的な投資対効果も期待できます。

セキュリティエンジニアとして、Checkmarxの導入は単なるツールの導入ではなく、組織のセキュリティ文化変革の契機として捉えることをお勧めします。

適切な導入と運用により、安全で信頼性の高いアプリケーションの開発が実現できるでしょう。

参考文献

- Checkmarx公式サイト:

https://checkmarx.com/

- 脆弱性静的解析ツール Checkmarx CxSAST – 東陽テクニカ:

https://www.toyo.co.jp/ss/products/detail/checkmarx

- 高度なソースコード診断ツール「Checkmarx CxSAST」 – ユービーセキュア:

https://www.ubsecure.jp/products/cxsast

- Checkmarx CxSAST 導入事例 – 東陽テクニカ:

https://www.toyo.co.jp/ss/casestudy/detail/cml_usercase

- 静的アプリケーションセキュリティテスト(SAST)の説明 – Wiz:

https://www.wiz.io/ja-jp/academy/static-application-security-testing-sast

- SAST(静的アプリケーションセキュリティテスト)とは? – 日立ソリューションズ・クリエイト:

https://www.hitachi-solutions-create.co.jp/column/security/sast.html

- Checkmarx positioned as Leader in GigaOm Radar Report:

https://checkmarx.com/press-releases/checkmarx-positioned-as-a-leader-and-fast-mover-in-inaugural-2024-gigaom-radar-report-for-software-supply-chain-security/

- Dev Work Got Simpler with April 2025 Checkmarx Update:

https://checkmarx.com/blog/dev-work-got-simpler-with-april25-checkmarx-update/

- Checkmarx スキャン結果の偽陽性への対応例 – Salesforce Developer:

https://developer.salesforce.com/docs/atlas.ja-jp.packagingGuide.meta/packagingGuide/security_review_example_checkmarx_scan.htm