はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているものの一つが、本稿のテーマである「XDR(Extended Detection and Response)」です。

近年のサイバー攻撃は、警察庁の2024年上半期レポートでも明らかになっているように、ランサムウェア攻撃をはじめとした高度で多層的な手法が主流となっています。私が現場で経験してきた中でも、従来の単一製品によるセキュリティ対策では、攻撃者の巧妙な手口に対応しきれないケースが急増しており、IT部門やセキュリティエンジニアにとって新たな防御戦略の構築が急務となっています。

国内のXDR市場は2023年度に37億円規模となり、グローバルでは2028年までに20億6000万ドル規模への成長が予測されています。この背景には、従来のエンドポイント中心のセキュリティアプローチでは限界があることを多くの企業が認識し始めているという現状があります。

本記事では、私の実務経験も交えながら、セキュリティエンジニアや情報システム部門の担当者が実際にXDRソリューションの導入を検討する際に必要となる技術的知識、導入プロセス、運用ノウハウを詳細に解説します。理論的な説明だけでなく、実際の企業での導入事例や具体的な実装手順まで含めて、実践的な情報を提供していきます。

XDRとはなにか

XDRの技術的定義と概念

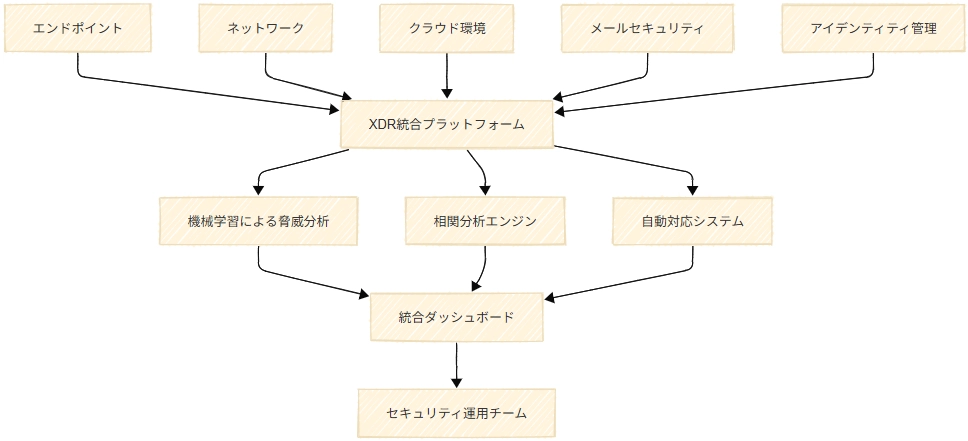

XDR(Extended Detection and Response)は、エンドポイント、ネットワーク、クラウドワークロード、アプリケーションなど、分散したセキュリティレイヤーから収集されるデータを統合的に分析し、脅威の検知から対応までを自動化するセキュリティプラットフォームです。

従来のセキュリティツールが「点」での対策だったのに対し、XDRは攻撃者の侵入から目標達成までの一連の攻撃チェーン(Kill Chain)全体を「線」として捉え、各段階での脅威を相関分析によって検出・対応します。

【イメージ図:アーキテクチャ図】

EDRとXDRの技術的差分

EDR(Endpoint Detection and Response)は、PCやサーバーなどのエンドポイントデバイスに特化したセキュリティソリューションです。一方、XDRはEDRの機能を包含しつつ、より広範囲なセキュリティレイヤーをカバーします。

EDRの技術的特徴

- エンドポイントエージェントによるプロセス監視

- ファイルレスマルウェアの検知

- メモリ解析による異常検知

XDRの技術的特徴

- 複数セキュリティツールからのログ統合

- ネットワークトラフィック解析

- クラウドAPI監査ログとの相関分析

- UEBA(User and Entity Behavior Analytics)による異常行動検知

-

プロセス監視

システム上で動作しているプロセス(プログラムやタスク)の稼働状況を継続的に監視し、異常や問題を検知する活動のことです。

これにより、システムの安定稼働やパフォーマンス最適化、問題発生時の迅速な対応が可能になります。 -

ファイルレスマルウェア

悪意のあるソフトウェアやファイルを使うのではなく、対象となるパソコンに標準で組み込まれているソフトウェアを使って行う攻撃を指します。

利用されるソフトウェアの代表例がPowerShellであり、Windows 7以降には標準で組み込まれています。 -

UEBA(User and Entity Behavior Analytics)

ユーザーやエンティティ(サーバー、ルーター、アプリケーションなど)の行動を分析し、異常な行動を検知するサイバーセキュリティ技術です。

機械学習を活用して、通常とは異なる行動パターンを学習し、そこからの逸脱を異常として検出します。

XDRアーキテクチャの技術要素

現代的なXDRプラットフォームは以下の技術要素で構成されています。

データ収集レイヤー

- RESTful API経由でのログ収集

- Syslogやイベントログの正規化処理

- リアルタイムストリーミング処理(Apache Kafka等)

分析処理レイヤー

- 機械学習による異常検知アルゴリズム

- MITRE ATT&CKフレームワーク準拠の戦術マッピング

- 脅威インテリジェンスフィード統合

対応自動化レイヤー

- SOAR(Security Orchestration, Automation and Response)機能

- プレイブックによる自動対応

- インシデント管理ワークフロー

-

MITRE ATT&CK(マイター・アタック)

Adversarial Tactics, Techniques & Common Knowledge の略で、直訳すると「敵対的な戦術、技術、および共通の知識」となります。

サイバー攻撃者が組織のシステムを侵害するために使用する戦術、技術、手順(TTP)を体系的にまとめた知識ベースのことです。

MITRE ATT&CKが提供するこのフレームワークは、攻撃者の行動を理解し、効果的な防御策を講じるためのツールとして、サイバーセキュリティの専門家に広く利用されています。 -

脅威インテリジェンス

サイバーセキュリティの脅威に関する情報を収集、分析、共有し、組織のセキュリティ対策に役立てるための取り組みのことです。

単なる情報の収集だけでなく、得られた情報を分析し、組織特有の脅威を理解し、対策を講じるための意思決定を支援するプロセス全体を指します。 -

プレイブック

ビジネスやスポーツなどで、成功事例やノウハウを体系的にまとめた手順書や戦略集のことです。

特に、インシデント対応や営業活動、カスタマーサクセスなど、状況に応じた対応や戦略が求められる分野で活用されます。

例えばインシデント対応プレイブックは、サイバー攻撃やシステム障害などのインシデントが発生した際に、迅速かつ適切な対応を行うための手順や行動指針をまとめたものになります。

具体的には、事前の準備、インシデント発生時の対応、事後処理などが含まれます。

なぜXDRが活用されるのか

サイバー攻撃の高度化への対応

2024年に確認された新興ランサムウェアグループRansomHubや、DMM Bitcoinから482億円を窃取したTraderTraitor攻撃など、攻撃者は従来の境界防御を突破する高度な手法を駆使しています。

従来のセキュリティ課題

- サイロ化されたセキュリティツールによる死角の存在

- アラート疲れによる重要インシデントの見落とし

- 手動分析による初動対応の遅れ(平均12時間以上)

XDRが解決するポイント

- 攻撃チェーン全体の可視化による早期検知

- 相関分析によるfalse positiveの削減

- 自動対応による平均対応時間の短縮(2時間未満)

ゼロトラストアーキテクチャとの親和性

現代の企業ITインフラは、クラウドファースト、リモートワーク、BYODなど、従来の境界防御モデルでは対応困難な環境に変化しています。XDRは、「信頼しない、常に検証する」というゼロトラストの原則と高い親和性を持っています。

ゼロトラスト環境でのXDRの役割

- Identity and Access Management(IAM)ログとの統合分析

- クラウドワークロードの継続的監視

- デバイス管理システム(MDM/EMM)との連携

コンプライアンス要件への対応

継続的なアタックサーフェス(攻撃対象領域)の監視により、コンプライアンス要件への対応も重要な導入理由となっています。

主要なコンプライアンス要件

- GDPR(一般データ保護規則):データ侵害の72時間以内報告

- PCI DSS:カード会員データ環境の継続的監視

- SOX法404条:IT統制の有効性評価

-

アラート疲れ

セキュリティツールが大量の警告を発生させることで、セキュリティ担当者が重要なアラートを見落としてしまう現象のことです。また、医療現場などでアラームが頻繁に鳴り続けることで、医療従事者がアラームへの対応が遅れたり、無視したりするようになる状態を指します。特に集中治療室(ICU)など、アラームが頻繁に鳴る環境で問題となりやすく、患者の安全を脅かす可能性があります。 -

False positive(フォルスポジティブ:偽陽性)

本来は正常なものや問題のないものを、誤って異常や脅威と判断してしまうことです。

セキュリティ分野では、正常なファイルや通信をマルウェアと誤認したり、正規のWebサイトを不正サイトと判断したりする場合に使われます。 -

MDM/EMM

Mobile Device Management/Enterprise Mobility Managementの略称で、企業が従業員のモバイルデバイスを管理・制御するシステムのことです。

MDM(Mobile Device Management)

企業や組織が業務で使用するスマートフォンやタブレットなどのモバイル端末を、一元的に管理・運用するためのシステムやツール、サービスのことです。

テレワークの普及に伴い、モバイル端末の利用が増加する中で、セキュリティ対策や業務効率化のために重要視されています。

EMM(Enterprise Mobility Management)

企業が業務で使用するスマートフォンやタブレットなどのモバイルデバイスを一元的に管理し、セキュリティ対策を行うシステムやソリューションのことです。

MDM(モバイルデバイス管理)、MAM(モバイルアプリケーション管理)、MCM(モバイルコンテンツ管理)といった複数の機能を組み合わせることで、デバイスのセキュリティ確保、業務アプリの管理、コンテンツの保護などを包括的に行い、業務効率化とセキュリティリスクの低減を両立させます。 -

PCI DSS(Payment Card Industry Data Security Standard)

クレジットカード会員情報を保護するための国際的なセキュリティ基準です。

クレジットカード情報を取り扱うすべての組織が準拠する必要がある、業界の統一基準です。

XDRの具体的な導入ステップ

フェーズ1:現状分析と要件定義(2-4週間)

現状のセキュリティインフラの棚卸し

- 既存セキュリティツールの洗い出し

- ログ出力形式とAPI仕様の確認

- ネットワークトポロジーとデータフローの分析

- セキュリティ運用体制の現状把握

技術要件の定義

# XDR要件定義例

data_sources:

endpoints:

- edr_agent_logs

- windows_event_logs

- linux_syslog

network:

- firewall_logs

- ids_ips_logs

- dns_logs

cloud:

- aws_cloudtrail

- azure_activity_logs

- gcp_audit_logs

email:

- exchange_transport_logs

- spam_filter_logs

integration_requirements:

api_protocols:

- REST API

- SIEM integration (CEF/LEEF)

- Syslog (RFC 3164/5424)

data_volume:

- daily_log_volume: "500GB"

- retention_period: "1year"

response_time:

- alert_generation: "<5min"

- automated_response: "<1min"フェーズ2:PoC(Proof of Concept)実施(4-6週間)

PoCの技術的範囲

- 限定環境でのデータ統合テスト:主要データソース3-5種類の接続確認 ログ正規化処理の動作検証 リアルタイム分析性能の測定

- 脅威検知精度の評価:MITRE ATT&CK技術に基づく模擬攻撃実施 False positiveとFalse negative率の測定 既存ツールとの検知能力比較

- 運用性の評価:ダッシュボードの使いやすさ アラート管理の効率性 自動対応機能の実用性

PoCで確認すべき技術指標

- データ取込み遅延時間:目標値 <3分

- 相関分析処理時間:目標値 <1分

- システムリソース使用量:CPU <70%、メモリ <80%

- API応答時間:目標値 <500ms

フェーズ3:本格導入の設計と実装(6-8週間)

技術アーキテクチャの設計

1.インフラ要件の策定

# XDR基盤サイジング例

class XDRInfrastructure:

def __init__(self):

self.daily_log_volume = 500 # GB

self.retention_period = 365 # days

self.concurrent_analysts = 10

def calculate_storage_requirements(self):

# 圧縮率を考慮したストレージ計算

compressed_ratio = 0.3

total_storage = (

self.daily_log_volume *

self.retention_period *

compressed_ratio

)

return total_storage # TB

def calculate_compute_requirements(self):

# リアルタイム処理用CPU/メモリ計算

base_cpu = 32 # cores

base_memory = 128 # GB

# ログ量に比例したスケーリング

scale_factor = self.daily_log_volume / 100

return {

'cpu_cores': int(base_cpu * scale_factor),

'memory_gb': int(base_memory * scale_factor)

}2.ネットワーク設計とセキュリティ考慮事項

- 専用VLANの設置 ログ転送用の帯域を確保(10Gbps推奨)

- 暗号化通信(TLS 1.3)の実装

- アクセス制御リストの設定

フェーズ4:段階的デプロイメント(4-6週間)

段階的展開戦略

- パイロット部門での先行展開(2週間)影響範囲の限定 運用手順の検証 問題点の洗い出し

- 段階的拡張(2-3週間)部門単位での展開 データ量増加に対する性能監視 運用負荷の評価

- 全社展開(1-2週間)最終設定の調整 運用体制の確立 監視体制の整備

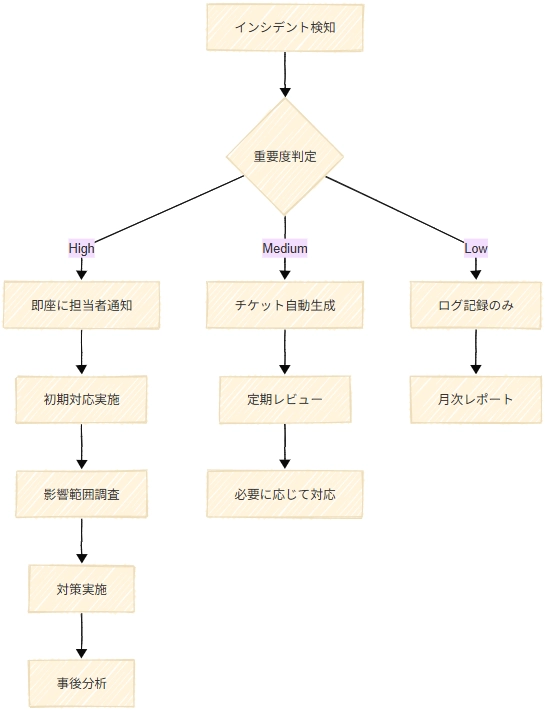

フェーズ5:運用定着化(継続的)

運用プロセスの確立

【イメージ図】

継続改善のためのKPI設定

- MTTD(Mean Time to Detection):検知までの平均時間

- MTTR(Mean Time to Response):対応完了までの平均時間

- False Positive Rate:誤検知率

- Coverage Rate:セキュリティカバレッジ率

XDRのメリット

統合可視化による運用効率向上

XDRでは、1つのダッシュボードで包括的に確認できるため、複数のダッシュボードを使用したり、複数箇所を見たりする必要がなくなります。これにより、セキュリティアナリストの作業効率が大幅に向上します。

定量的なメリット

- ログ分析時間:従来の8時間 → XDR導入後2時間(75%削減)

- インシデント対応工数:従来16人時 → XDR導入後4人時(75%削減)

- セキュリティツール管理コスト:年間30%削減

高度な相関分析による検知精度向上

従来のルールベース検知では見逃していた高度な攻撃を、機械学習による振る舞い分析で検出可能になります。

技術的優位性

- 異常検知精度:従来85% → XDR95%

- False Positive削減:従来比60%削減

- 未知の攻撃検知:従来不可 → XDRで可能

他製品との比較分析

スケーラビリティと柔軟性

クラウドネイティブなアーキテクチャにより、企業の成長やIT環境の変化に柔軟に対応できます。

技術的スケーラビリティ

- 水平スケーリング:処理能力を必要に応じて拡張

- マルチクラウド対応:AWS、Azure、GCPの統合監視

- API連携:新しいセキュリティツールとの容易な統合

活用方法

シナリオ1.大手製造業での導入

導入前の課題

大手自動車部品メーカーA社では、グローバル展開に伴い各拠点でバラバラに導入されたセキュリティツール(EDR 3種類、SIEM 2種類、メールセキュリティ 4種類)を運用していました。

- インシデント発生時の原因調査に平均12時間を要する

- セキュリティアナリスト1人当たり5つのダッシュボードを監視

- 年間500件のfalse positiveアラートが発生

- サプライチェーン攻撃への対応が困難

導入内容

複数のセキュリティ製品からログを集めて1つのプラットフォームで解析し、検知能力を向上させながら運用負荷の軽減を実現するXDRソリューションを導入しました。

- 具体的な実装内容

- 全世界23拠点のログを統合(日次800GB)

- MITRE ATT&CK準拠のカスタムルール200件を実装

- SOARプレイブック50種類を構築

- グローバルSOCとの24時間監視体制を構築

導入後の効果

- インシデント対応時間: 12時間 → 2時間(83%短縮)

- False positiveアラート: 年間500件 → 50件(90%削減)

- セキュリティ運用コスト: 年間40%削減

- 未知攻撃の検知率: 30%向上

➤ 参考文献:ユーザー企業と紐解くXDRの可能性。企業のセキュリティ対策はどう変わる?

シナリオ2.金融機関でのクラウドセキュリティ強化

導入前の課題

地方銀行B行では、デジタル変革の一環でクラウドサービスを積極採用していましたが、以下の課題が顕在化していました。

- オンプレミスとクラウドのセキュリティ監視が分離

- 内部不正検知の仕組みが不十分

- 金融庁ガイドラインへのコンプライアンス対応が複雑

導入内容

クラウドファーストなXDRアーキテクチャを構築し、Identity and Access Management(IAM)ログとの統合分析を実現しました。

- 技術的実装ポイント

- AWS CloudTrail、Azure Activity Logs、Google Cloud Audit Logsの統合

- 特権アカウントの異常動作検知(UEBA実装)

- リアルタイム不正取引検知システムとの連携

- ゼロトラストアーキテクチャとの統合

導入後の効果

- 内部不正検知率: 65%向上

- コンプライアンス監査工数: 50%削減

- クラウドセキュリティインシデント: 年間80%減少

- セキュリティ可視化範囲: 95%以上をカバー

シナリオ3.グローバル小売業でのサプライチェーンセキュリティ強化

導入前の課題

国際的な小売チェーンC社では、店舗POSシステムとクラウド型在庫管理システムが攻撃対象となり、以下の問題を抱えていました。

- 店舗間のネットワーク分離が不十分

- POSシステムの異常検知が手動ベース

- サプライヤーとのB2B連携システムの可視性不足

導入内容

エッジコンピューティング環境に対応したXDRアーキテクチャを構築しました。

- 実装した技術要素

- 店舗レベルでのエッジXDRエージェント配置

- IoT機器(POS、在庫センサー)からの異常検知

- サプライヤーネットワークとの境界監視強化

- 機械学習による購買パターン異常検知

導入後の効果

- 不正取引検知時間: 48時間 → 5分(99%短縮)

- POSマルウェア感染: 年間12件 → 0件

- データ漏洩インシデント: 75%削減

- 店舗運営継続性: 99.8%を達成

— 補足 —

Grand View Researchによると、世界のXDR市場の今後7年間のCAGR(年平均成長率)は19.9%、2028年までに20.6億ドルに達すると予想されており、これらの成功事例が市場拡大を後押ししています。

-

サプライチェーン攻撃

標的とする企業への直接的な攻撃ではなく、その企業と取引のあるサプライチェーン上の企業(例えば、関連会社や委託先など)を攻撃し、そこを踏み台にして最終的な標的企業に侵入するサイバー攻撃のことです。 -

特権アカウント

システムやアプリケーションの管理において、通常のユーザーアカウントよりも高い権限を持つアカウントのことです。

例えば、WindowsのAdministratorやLinuxのrootなどがこれにあたります。

これらのアカウントは、システムの起動・停止、設定変更、データ削除など、システム全体に影響を与える操作が可能です。そのため、厳格な管理が必要とされます。 -

エッジコンピューティング

データが発生する場所(エッジ)の近くでデータを処理する技術のことです。

従来のクラウドコンピューティングでは、データをすべてクラウドに集約して処理していましたが、エッジコンピューティングでは、デバイスやその近くのサーバで一部の処理を行うことで、リアルタイム性や通信コストの削減を実現します。

まとめ

XDRは、従来のセキュリティアプローチの限界を突破し、現代の高度化・複雑化するサイバー攻撃に対抗するための次世代セキュリティプラットフォームです。単なるツールの導入ではなく、組織のセキュリティ戦略そのものの変革を伴う取り組みとして捉える必要があります。

導入成功のための重要ポイント

- 段階的なアプローチ

一度に全機能を導入するのではなく、PoCから始めて段階的に展開することで、リスクを最小化しながら効果を最大化できます。

- 既存環境との統合性

現在運用中のセキュリティツールとの連携可能性を事前に十分検証し、投資保護を図りながら導入することが重要です。

- 運用体制の整備

技術的な導入だけでなく、運用プロセスの再設計、スタッフのスキルアップ、インシデント対応体制の強化が成功の鍵となります。

- 継続的な改善

XDRの効果は導入後の継続的なチューニングと改善活動によって最大化されます。定期的なKPI評価と改善サイクルの確立が必要です。

2023年度の国内XDR市場は37億円規模となり、多くの企業がXDRの価値を認識し始めています。しかし、導入にあたっては技術的な理解だけでなく、組織的な準備と戦略的な計画が不可欠です。

今後、AIと機械学習技術のさらなる進歩により、XDRの予測分析能力はより高度化し、サイバー攻撃を未然に防ぐプロアクティブなセキュリティが実現されることが期待されます。また、OT/ICS環境への対応や、サプライチェーンセキュリティの強化など、XDRの適用領域は今後さらに拡大していくでしょう。

セキュリティエンジニアとして、これらの技術トレンドを理解し、組織のセキュリティ戦略にXDRを適切に組み込むことで、より堅牢で効率的なサイバーセキュリティ体制の構築が可能になります。

XDRの導入は単なる製品選択ではなく、組織のセキュリティ成熟度を次のレベルに引き上げる戦略的投資として位置づけ、長期的な視点で取り組むことが重要です。

-

OT/ICS環境

工場やプラント、社会インフラなど、物理的なプロセスを制御・監視するシステムや技術を指します。

IT環境とは異なり、OT/ICS環境は物理的な影響を伴うため、セキュリティリスクがより深刻になる可能性があります。

OT(Operational Technology)

物理的なプロセスを制御・監視するための技術全般を指します。

具体的には、製造ラインの制御、電力供給、水道管理、交通システムなど、社会インフラの維持に不可欠なシステムを運用するための技術です。

OTは、ハードウェア、ソフトウェア、ネットワーク、およびそれらを組み合わせたシステム全体を指すこともあります。

ICS(Industrial Control System)

OTの中でも特に産業分野で使用される制御システムを指します。

ICSには、PLC(Programmable Logic Controller)、DCS(Distributed Control System)、SCADA(Supervisory Control and Data Acquisition)システムなどが含まれます。

これらのシステムは、工場の生産ライン、発電所、化学プラントなど、様々な産業施設で、プロセスを自動化し、効率的に制御するために使用されます。

参考文献一覧

- ユーザー企業と紐解くXDRの可能性。企業のセキュリティ対策はどう変わる? – マクニカネットワークス:

https://mnb.macnica.co.jp/2022/12/xdr-1.html

- Extended Detection and Response (XDR) Market Size Report, 2021-2028 – Grand View Research:

https://www.grandviewresearch.com/industry-analysis/extended-detection-and-response-market

- MITRE ATT&CK Framework – MITRE Corporation:

https://attack.mitre.org/

- サイバーセキュリティ経営ガイドライン Ver 3.0 – 経済産業省:

https://www.meti.go.jp/policy/netsecurity/mng_guide.html

- 令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について – 警察庁サイバー警察局:

https://www.npa.go.jp/publications/statistics/cybersecurity/index.html

- PCI DSS v4.0 – PCI Security Standards Council:

https://www.pcisecuritystandards.org/document_library/

- Security Orchestration, Automation and Response (SOAR) Solutions – Gartner:

https://www.gartner.com/en/information-technology/glossary/security-orchestration-automation-response-soar