はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「FortiGate 200シリーズ」です。

デジタルトランスフォーメーション(DX)の加速により、企業のネットワーク環境は従来のオンプレミス中心から、クラウドサービスとの連携やリモートワーク対応など、より複雑で多様な形態へと進化しています。私が実際に支援してきた中堅企業の多くでは、限られたIT予算と人的リソースの中で、高度なサイバー攻撃から重要な情報資産を守る必要があり、効率的かつ包括的なセキュリティソリューションの選定が急務となっています。

このような状況下で注目されているのが、Fortinet社のFortiGate 200シリーズです。

統合脅威管理(UTM)として、ファイアウォール、IPS(侵入防止システム)、アンチウイルス、Webフィルタリング、VPN等の多層防御機能を単一のアプライアンスに集約し、中堅企業のセキュリティ要件に最適化された製品群として高い評価を得ています。

本記事では、セキュリティエンジニアおよび情報システム部門の担当者向けに、FortiGate 200シリーズの技術的特長から具体的な導入プロセス、他社製品との詳細比較まで、製品選定に必要な情報を技術的観点から包括的に解説します。

-

UTM(Unified Threat Management)

複数のセキュリティ機能を1台の機器に集約し、ネットワーク全体の脅威を管理するシステムのことです。

ファイアウォール、アンチウイルス、IDS/IPS、アンチスパム、Webフィルタリングなど、様々なセキュリティ機能を統合することで、効率的かつ包括的なセキュリティ対策を実現します。

FortiGate 200シリーズとは何か

FortiGate 200シリーズの製品ラインナップ

FortiGate 200シリーズは、Fortinet社が中堅企業向けに展開する次世代ファイアウォール(NGFW)製品群です。現在市場に展開されている主要モデルは以下の通りです。

最新世代(Fシリーズ)

- FortiGate 200F: 中堅企業の標準モデル。SoC4チップ搭載により高いスループット性能を実現

- FortiGate 201F: 200Fの上位モデル。メモリ容量とセッション数を拡張し、より大規模な環境に対応

- FortiGate 240F: 高密度ポート搭載モデル。大規模拠点や通信量の多い環境向け

前世代(Eシリーズ)

- FortiGate 200E: コストパフォーマンス重視の選択肢として継続販売

- FortiGate 201E: 200Eの機能強化版

参考文献

技術アーキテクチャとコア機能

FortiGate 200シリーズの最大の特徴は、Fortinetが独自開発したセキュリティプロセッシングユニット(SPU)による高速処理です。特に200Fシリーズでは、第4世代のSoC4チップを採用し、従来モデルと比較して約2倍のスループット性能を実現しています。

コア機能として以下を提供します。

ネットワークセキュリティ機能

- ステートフルファイアウォール

- アプリケーション制御(Application Control)

- IPS/IDS(侵入防止・検知システム)

- DDoS防御

コンテンツセキュリティ機能

- アンチウイルス/アンチマルウェア

- Webフィルタリング

- メールセキュリティ

- データ漏洩防止(DLP)

ネットワーク機能

- SD-WAN機能

- SSL VPN / IPsec VPN

- 負荷分散

- 高可用性(HA)構成

-

NGFW(Next Generation Firewall)

従来のファイアウォール機能を拡張し、より高度なセキュリティ機能を追加したネットワークセキュリティデバイスのことです。

従来のファイアウォールがIPアドレスやポート番号といった情報に基づいて通信を制御するのに対し、NGFWはアプリケーションの種類や内容まで識別し、よりきめ細かな制御を可能にします。

これにより、高度化するサイバー攻撃や不正アクセスからネットワークを保護します。 -

SPU(Security Processing Unit)

Fortinet社がFortiGateに搭載している専用のプロセッサのことです。

これにより、ネットワークやセキュリティ処理をCPUから切り離し、パフォーマンスを大幅に向上させることができます。

SPUは、FortiGateの心臓部とも言える重要な技術です。 -

SD-WAN(Software-Defined Wide Area Network)

ソフトウェアでネットワークを制御するSDN (Software Defined Networking) の技術をWAN (広域ネットワーク) に適用したものです。

これにより、企業の拠点間接続やクラウド接続を柔軟に構成し、トラフィックコントロールを効率的に行うことができます。

従来のWANよりも設定変更が容易で、コスト削減やパフォーマンス向上、セキュリティ強化が期待できます。

なぜFortiGate 200シリーズが活用されるのか

中堅企業における導入背景

FortinetはUTM市場で34.7%のシェアを獲得し、業界1位の地位を確立しています。この高いシェアの背景には、中堅企業特有のIT課題に対する最適解を提供していることがあります。

1. 統合管理による運用負荷軽減

従来の環境では、ファイアウォール、IPS、アンチウイルス、VPN等を個別製品で構築することが一般的でした。しかし、これらを統合することで、管理コンソールの一元化、ポリシー設定の統一化、ログ管理の効率化が実現され、限られたIT人材での運用が可能になります。

2. 高い処理性能とコストパフォーマンス

FortiGate 200Fの主要性能指標

- ファイアウォールスループット: 20 Gbps

- IPSスループット: 2 Gbps

- SSL インスペクション: 1.6 Gbps

- 最大セッション数: 300万セッション

- 適用ユーザー数: 50~500名

これらの性能は、同等の競合製品と比較しても優位性があり、特にSSL通信の処理能力において強みを発揮します。

3. SD-WAN機能による回線コスト最適化

近年のクラウドサービス利用拡大により、従来の専用線中心のネットワーク構成から、インターネット回線を活用したハイブリッド構成への移行が進んでいます。FortiGate 200シリーズのSD-WAN機能により、複数の回線を効率的に活用し、通信コストの削減と回線冗長性の確保を同時に実現できます。

FortiOSによる高度な管理性

FortiGate 200シリーズに搭載されるFortiOSは、直感的なWeb GUI(グラフィカルユーザーインターフェース)と強力なCLI(コマンドラインインターフェース)を提供し、初級者から上級者まで幅広いスキルレベルの管理者に対応します。

特に注目すべき機能として、FortiGuard脅威インテリジェンスがあります。

これは、Fortinetが世界中から収集した脅威情報をリアルタイムで配信するサービスで、新たなマルウェアや脆弱性攻撃に対する防御パターンを自動更新します。

この仕組みにより、ゼロデイ攻撃への対応力が大幅に向上します。

-

FortiOS

Fortinet社が開発した、ネットワークセキュリティアプライアンス「FortiGate」を動かすための専用のオペレーティングシステムです。

セキュリティとネットワーク機能を統合し、一元的な管理を可能にします。 -

FortiGuard脅威インテリジェンス

Fortinet社が提供するセキュリティサービスです。

世界中のサイバー脅威に関する情報を収集・分析し、その結果を自社製品や顧客に提供することで、高度なサイバー攻撃から保護するものです。 -

ゼロデイ攻撃

ソフトウェアやシステムの脆弱性が発見された直後に、開発元がその脆弱性に対応する修正プログラム(パッチ)を公開する前に、攻撃者がその脆弱性を悪用して行うサイバー攻撃のことです。

「ゼロデイ」とは、修正パッチが提供される前の「0日目」を意味し、攻撃者はこの隙を突いて攻撃を仕掛けます。

FortiGate 200シリーズの具体的な導入ステップ

Phase 1: 要件定義と機器選定

1. 現状分析

- 現在のネットワーク構成の把握

- トラフィック量の測定・分析

- 既存セキュリティ機器の棚卸し

- 法的・業界要件の確認

2. 要件定義

- 保護対象資産の特定

- セキュリティポリシーの策定

- 性能要件の明確化(スループット、セッション数等)

- 可用性要件の定義(稼働率、RTO/RPO等)

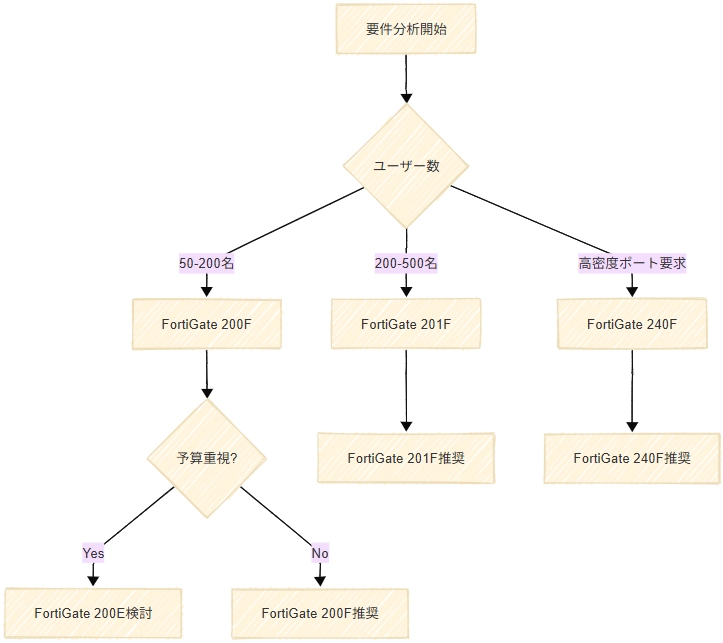

3. 機器選定

FortiGate 200シリーズ内での選定基準

【イメージ図:製品選定フローチャート】

Phase 2: 設計とテスト環境構築

1. ネットワーク設計

- セキュリティゾーンの設計(DMZ、内部ネットワーク、管理ネットワーク等)

- ルーティング設計

- 冗長構成の検討(HA構成、ロードバランシング等)

2. セキュリティポリシー設計

- ファイアウォールルールの策定

- アプリケーション制御ポリシー

- IPS/IDSシグネチャの選定

- VPNアクセス権限の設計

3. テスト環境での検証

- 基本通信テスト

- セキュリティ機能動作確認

- 性能テスト(スループット、レスポンス時間)

- 障害テスト(HA切り替え、回線障害等)

Phase 3: 本格導入と移行

1. 段階的移行計画

週末1: 物理的な機器設置・基本設定

週末2: 一部サービスの移行・動作確認

週末3: 全サービスの移行・最終確認

週末4: 旧システムの撤去・クリーンアップ2. 移行作業の実施

- 設定のバックアップと移行

- DNSレコードの変更

- ルーティングテーブルの更新

- 監視設定の移行

3. 運用開始

- 24時間監視体制の開始

- ログ監視とアラート設定

- 定期的な設定バックアップ

- パフォーマンス監視の実装

Phase 4: 運用・保守体制の確立

1. 日常運用手順の確立

- 定期的なファームウェア更新

- セキュリティ定義の自動更新確認

- ログローテーションと保管

- 性能監視とキャパシティプランニング

2. インシデント対応手順

- セキュリティイベント発生時の対応フロー

- エスカレーション手順

- 復旧手順書の整備

- インシデント後のレビュープロセス

-

RTO(Recovery Time Objective:目標復旧時間)

事業継続計画(BCP)における重要な指標です。

システムやサービスが停止した場合に、どのくらいの時間で復旧させるかという目標時間(許容できる最長の停止時間)を示すものです。 -

RPO(Recovery Point Objective:目標復旧時点)

どの時点までのデータを復旧させるかという目標時点を示すものです。

例えば、RPOが12時間であれば、直近12時間以内のデータは復元可能であることが求められます。

FortiGate 200シリーズのメリット

技術的優位性

1. 高い処理性能

独自のSPUアーキテクチャにより、CPU処理に依存しない高速なパケット処理を実現しています。特にSSL通信の復号化・検査処理において、他社製品と比較して優位性があります。

2. 豊富な機能統合

単一のアプライアンスでファイアウォール、IPS、アンチウイルス、SD-WAN、VPN等の機能を提供し、個別製品を組み合わせる場合と比較して管理負荷を大幅に軽減します。

3. スケーラビリティ

ハードウェアの性能向上だけでなく、FortiGate VMとの連携によりハイブリッドクラウド環境への拡張も容易に行えます。

競合製品との比較

経済的メリット

1. TCO(Total Cost of Ownership)の削減

統合型ソリューションにより、個別製品を組み合わせた場合と比較して、ライセンス費用、保守費用、運用費用の削減が期待できます。5年間のTCOで比較すると、同等機能の他社製品と比較して約20-30%のコスト削減が可能とされています。

2. 運用効率の向上

単一の管理コンソールによる一元管理により、システム管理者の作業効率が向上し、人的コストの削減につながります。また、統合されたログ管理により、セキュリティインシデントの調査・分析時間も短縮されます。

3. ライセンス体系の明確性

FortiGateは他社製品と比較してライセンス体系がシンプルで分かりやすく、予算の見通しが立てやすい特徴があります。年次ライセンス更新時の価格変動も比較的少ないため、中長期的な予算計画が立てやすいメリットがあります。

活用方法

シナリオ1.製造業における多拠点統合管理

導入前の課題

大手製造業A社(従業員数約800名、拠点数15箇所)では、各拠点に異なるメーカーのファイアウォール製品が導入されており、以下の課題を抱えていました。

- 拠点ごとに異なる管理方式による運用負荷の増大

- セキュリティポリシーの統一化が困難

- インシデント発生時の対応時間の長期化

- 老朽化した機器の保守費用増大

導入内容

FortiGateを導入することにより、テレワーク環境のセキュリティ面の不安を解決し、お客様用と従業員用のインターネット回線を分離してネットワークの冗長性を確保する構成を採用しました。

具体的な導入内容

- 本社:FortiGate 240F(HA構成)

- 主要拠点(5箇所):FortiGate 200F

- 小規模拠点(9箇所):FortiGate 100F

- 統合管理:FortiManager導入

- ログ分析:FortiAnalyzer導入

導入後の効果

- セキュリティポリシーの統一により、管理工数が約60%削減

- インシデント対応時間が平均4時間から1時間に短縮

- SD-WAN機能活用により、通信コストが年間約300万円削減

- 全拠点の可視化により、未承認アプリケーションの使用を30%削減

➤ 参考文献:FortiGate導入事例集

シナリオ2.金融系企業におけるゼロトラスト実装事例

導入前の課題

地方銀行B社(従業員数約600名)では、新しいセキュリティモデルであるゼロトラストの実装が求められていました。

- 従来の境界防御モデルの限界

- テレワーク環境拡大によるセキュリティリスク増大

- 内部不正リスクへの対応強化要求

導入内容

- FortiGate 201F(本店)、FortiGate 200F(支店)

- FortiClient EMS(エンドポイント管理)

- FortiAuthenticator(多要素認証)

- ZTNA(Zero Trust Network Access)構成の実装

導入後の効果

- 全アクセスに対する認証・認可の徹底

- 内部ネットワークでの横展開攻撃の防止

- テレワーク環境のセキュリティレベル向上

- 監査対応業務の効率化

-

ゼロトラスト

従来の「社内ネットワークは安全、社外は危険」という境界型セキュリティの考え方とは異なり、「常に検証し、決して信頼しない」という前提でセキュリティ対策を行う概念です。

ネットワークの内外を問わず、すべてのアクセスを疑い、認証・認可を徹底することで、より強固なセキュリティを実現します。

まとめ

FortiGate 200シリーズは、中堅企業における包括的なセキュリティ対策の要求に対して、技術的優位性、経済性、運用性の三つの観点から最適解を提供する製品群です。

特に以下の点において他社製品と比較して優位性があります。

- 技術的優位性:独自のSPUアーキテクチャによる高速処理、豊富な機能統合、SD-WAN機能の標準搭載

- 経済性:明確なライセンス体系、低いTCO、段階的な拡張性

- 運用性:直感的な管理インターフェース、FortiGuardによる自動脅威対応、包括的な統合管理機能

ただし、導入成功のためには適切な要件定義、段階的な移行計画、継続的な運用体制の構築が不可欠です。特に、組織のセキュリティポリシーとの整合性、既存システムとの連携性、将来的な拡張性を十分に検討した上で導入を進めることが重要です。

今後のサイバーセキュリティ環境の変化に対応するため、FortinetのSecurity Fabricアプローチにより、エンドポイント、クラウド、ネットワークを包含した統合セキュリティ基盤の構築が可能であることも、長期的な投資価値として評価すべき点といえるでしょう。

-

Security Fabric

Fortinet社の統合セキュリティアーキテクチャです。

複数のセキュリティ製品や機能を連携・統合し、ネットワーク全体を包括的に保護するセキュリティアーキテクチャのことです。

参考文献一覧

- Fortinet公式サイト – FortiGate 200Fシリーズデータシート:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/pdf/fortigate-200f-series.pdf

- Fortinet公式サイト – FortiGate 200Eシリーズデータシート:

https://www.fgshop.jp/wp-includes/download/Fortigate-200E.pdf

- フォーティゲートショップ – FortiGate導入事例集:

https://www.fgshop.jp/product/case/

- サイバーセキュリティ.com – UTM製品比較とシェア分析:

https://cybersecurity-jp.com/utm/utm-share/

- UEIP – FortiGate vs Palo Alto比較分析:

https://www.ueip.co.jp/solution/fortigate-vs/

- 電算システム – UTMメーカー特徴比較:

https://www.dsk-idc.jp/blog_37.html

- Fortinet – FortiGate NGFWとPalo Alto Networks比較レポート:

https://www.fortinet.com/jp/products/next-generation-firewall/fortigate-vs-pan