はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「FortiGateを活用したL2TP VPN環境」です。

昨今のリモートワーク普及に伴い、企業におけるセキュアなネットワークアクセス環境の構築は重要な課題となっています。特に、BYODポリシー¹の拡大やゼロトラストセキュリティ²の導入が進む中で、柔軟性とセキュリティを両立したVPNソリューションが求められています。

私自身、多くの企業でVPN環境の構築・運用に携わってきた経験から、FortiGateのL2TP over IPsec VPNは、運用負荷とセキュリティレベルのバランスを取る上で非常に優れたソリューションであると確信しています。

本記事では、Fortinet社のFortiGateを使用したL2TP over IPsec VPNの構築から運用まで、セキュリティエンジニアや情報システム部門の方々が実践で活用できる具体的な手法を詳しく解説します。

-

BYOD(Bring Your Own Device)

従業員が個人で所有するスマートフォンやパソコンなどのデバイスを、業務にも利用する形態のことです。

日本語では「私物デバイス持ち込み」と訳されます。 -

ゼロトラストセキュリティ

従来の「社内ネットワークは安全、社外は危険」という境界型セキュリティの考え方とは異なり、「常に検証し、決して信頼しない」という前提でセキュリティ対策を行う概念です。

ネットワークの内外を問わず、すべてのアクセスを疑い、認証・認可を徹底することで、より強固なセキュリティを実現します。

FortiGateとL2TPとはなにか

FortiGateの特徴とVPN機能

FortiGateは、Fortinet社が提供する次世代ファイアウォール(NGFW)として、統合的なセキュリティ機能を提供しています。単なるファイアウォール機能だけでなく、侵入防止システム(IPS)、アンチウイルス、Webフィルタリング、そして高度なVPN機能を一つのプラットフォームで提供している点が特徴です。

FortiGateのVPN機能は、IPsec、SSL VPN、L2TP over IPsecなど複数のプロトコルに対応しており、エンタープライズ環境での多様な要求に応えることができます。

L2TPの技術仕様と特徴

L2TP(Layer 2 Tunneling Protocol)は、PPP(Point-to-Point Protocol)セッションをIPネットワーク上でトンネリングするプロトコルです。L2TPは単体では暗号化機能を持たないため、通常はIPsecと組み合わせて「L2TP over IPsec」として運用されます。

このプロトコルの最大の利点は、Windows、macOS、iOS、Androidなど主要なOSが標準でクライアント機能を提供している点です。これにより、専用クライアントソフトウェアの導入や管理が不要となり、運用コストの削減と利便性の向上を実現できます。

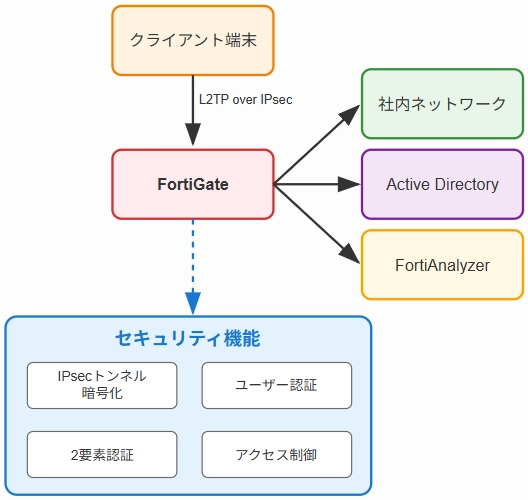

【イメージ図:FortiGateのネットワーク構成図】

-

NGFW(Next Generation Firewall)

従来のファイアウォール機能を拡張し、より高度なセキュリティ機能を追加したネットワークセキュリティデバイスのことです。

従来のファイアウォールがIPアドレスやポート番号といった情報に基づいて通信を制御するのに対し、NGFWはアプリケーションの種類や内容まで識別し、よりきめ細かな制御を可能にします。

これにより、高度化するサイバー攻撃や不正アクセスからネットワークを保護します。 -

IPS(Intrusion Prevention System)

ネットワークやサーバーへの不正アクセスや攻撃を検知し、自動的に遮断するセキュリティシステムです。

ファイアウォールが特定のポートやIPアドレスで通信を制御するのに対し、IPSは通信の内容を詳細に分析し、より高度な攻撃を検知・防御します。

なぜFortiGateとL2TPの組み合わせが活用されるのか

エンタープライズ環境での要求事項

現代の企業では、セキュリティとユーザビリティの両立が重要な課題となっています。従来のVPNソリューションでは、高いセキュリティを実現しようとすると設定が複雑になり、一方で利便性を重視するとセキュリティレベルが低下するというトレードオフが存在していました。

FortiGateとL2TPの組み合わせは、このトレードオフを解決する有効な手段として注目されています。特に、マルチデバイス対応とゼロコンフィグレーションの実現により、IT部門の運用負荷を大幅に軽減しつつ、高度なセキュリティ要件を満たすことができます。

他のVPNプロトコルとの比較優位性

SSL VPNと比較した場合、L2TP over IPsecは以下の優位性があります。

まず、OS標準のクライアント機能を使用するため、ブラウザの脆弱性やTLS/SSL証明書の管理リスクを回避できます。また、IPsecによる強固な暗号化により、パケットレベルでの包括的な保護が可能です。

一方、従来のIPsec VPNと比較すると、PPPベースの認証機能により、より柔軟なユーザー管理とアドレス割当が可能になります。これにより、RADIUS認証やLDAP連携による既存のディレクトリサービスとの統合がスムーズに行えます。

コンプライアンス要件への対応

多くの企業では、SOX法、GDPR、PCI-DSSなどの規制要件への対応が求められています。FortiGateのL2TP VPNは、詳細なログ取得機能、アクセス制御、監査証跡の生成により、これらのコンプライアンス要件を満たすためのインフラストラクチャを提供します。

-

ゼロコンフィグレーション

ネットワークデバイスが自動的に設定され、手動での設定作業を必要としない技術のことです。

特に、ネットワーク管理者が手作業でIPアドレスやDNS設定を行う必要がなく、デバイスがネットワークに接続するだけで利用可能になる状態を指します。

これにより、ネットワークの構築や管理が容易になり、時間と手間を大幅に削減できます。 -

RADIUS認証

ネットワークへのアクセスを許可する前に、ユーザーを認証するためのプロトコルです。

主に、無線LANやVPNなどのネットワーク環境で利用され、セキュリティを強化するために用いられます。

RADIUSサーバーが、ユーザーのIDとパスワードを検証し、アクセスを許可するかどうかを決定します。 -

LDAP連携

Lightweight Directory Access Protocol (LDAP) を利用して、異なるシステム間でユーザー認証や情報共有を行う仕組みのことです。

具体的には、LDAPサーバーに保存されたユーザー情報やグループ情報、その他様々な情報を、他のシステムが参照・利用できるように連携させます。

これにより、複数のシステムで同じユーザーIDやパスワードでログインできたり、システム間で情報を一元管理したりすることが可能になります。 -

SOX法(Sarbanes-Oxley Act)

アメリカで2002年に制定された、企業の不正会計や財務報告の不備を防ぎ、投資家を保護するための法律です。

正式名称は「Public Company Accounting Reform and Investor Protection Act of 2002(上場企業会計改革および投資家保護法)」です。日本では、この法律を参考に、金融商品取引法における「内部統制報告制度」が設けられ、一般的に「J-SOX法」と呼ばれています。 -

GDPR(General Data Protection Regulation:EU一般データ保護規則)

EU(欧州連合)が定める、個人データの保護と取り扱いに関する規則です。

2018年5月25日に施行され、EU域内で個人データを扱うすべての組織に適用されます。

GDPRの主な目的は、EU市民の個人データの保護を強化し、個人が自身のデータに対してよりコントロールできるようにすることです。 -

PCI DSS(Payment Card Industry Data Security Standard)

クレジットカード会員情報を保護するための国際的なセキュリティ基準です。

クレジットカード情報を取り扱うすべての組織が準拠する必要がある、業界の統一基準です。

FortiGateにL2TPを導入するための具体的なステップ

事前準備と設計フェーズ

L2TP VPNの導入を成功させるためには、まず要件定義と設計が重要です。同時接続ユーザー数、想定される通信量、セキュリティ要件、既存システムとの連携要件を明確に定義する必要があります。

特に、IPアドレス設計は慎重に行う必要があります。VPNクライアントに割り当てるIPアドレスプールが既存のネットワークセグメントと重複しないよう、ネットワークアドレス変換(NAT)の必要性も含めて検討します。

IPsecトンネルの基本設定

FortiGateでのL2TP over IPsec設定は、GUI(Graphical User Interface)とCLI(Command Line Interface)の両方で行うことができます。まず、IPsecフェーズ1の設定を行います。

config vpn ipsec phase1-interface

edit "L2TP_Phase1"

set interface "wan1"

set keylife 86400

set prf sha256

set proposal aes256-sha256

set dhgrp 14

set xauthtype auto

set mode aggressive

set peerid "L2TP"

set peer 0.0.0.0

set peertype any

set net-device enable

set tunnel-search nexthop

set wizard-type dialup-forticlient

set psksecret "your-pre-shared-key"

next

end続いて、フェーズ2の設定を行います。

config vpn ipsec phase2-interface

edit "L2TP_Phase2"

set phase1name "L2TP_Phase1"

set proposal aes256-sha256

set dhgrp 14

set replay enable

set keepalive enable

set auto-negotiate enable

set keylifeseconds 3600

next

endL2TP仮想インターフェースの構成

L2TP用の仮想インターフェースを作成し、認証とアドレス管理の設定を行います。

config system interface

edit "L2TP_VPN"

set vdom "root"

set ip 192.168.100.1 255.255.255.0

set allowaccess ping

set type tunnel

set remote-ip 192.168.100.100 192.168.100.200

set interface "L2TP_Phase1"

next

endユーザー認証の設定

L2TP VPNでは、PPP認証を使用するため、ユーザーアカウントの作成と認証設定が必要です。

config user local

edit "user1"

set type password

set passwd "secure-password"

set ppk-secret "user1-ppk"

next

end

config user group

edit "L2TP_Users"

set member "user1"

next

endアクセス制御ポリシーの設定

VPN経由でのアクセスを制御するため、適切なファイアウォールポリシーを設定します。

config firewall policy

edit 0

set name "L2TP_to_Internal"

set srcintf "L2TP_VPN"

set dstintf "internal"

set srcaddr "all"

set dstaddr "Internal_Network"

set action accept

set schedule "always"

set service "ALL"

set nat enable

next

endログ設定と監視の実装

セキュリティインシデントの早期検知とコンプライアンス対応のため、詳細なログ設定が不可欠です。

config log setting

set status enable

set localid enable

end

config log eventfilter

set vpn enable

set user enable

set system enable

end-

NAT(Network Address Translation)

IPパケットのIPアドレスを別のIPアドレスに変換する技術のことです。

主に、プライベートIPアドレスをグローバルIPアドレスに変換し、インターネットに接続する際に利用されます。

FortiGateとL2TPのメリット

運用面でのメリット

FortiGate L2TP VPNの最大のメリットは、クライアント側での設定の簡素化です。WindowsやmacOS、モバイルデバイスの標準VPNクライアントを使用できるため、専用ソフトウェアの配布や更新管理が不要になります。これにより、ヘルプデスクへの問い合わせ件数の削減と、IT部門の運用負荷軽減を実現できます。

また、FortiGateの統合管理機能により、VPN接続状況、トラフィック分析、セキュリティイベントを一元的に監視できます。FortiAnalyzerとの連携により、長期的なログ保存と高度な分析も可能になります。

セキュリティ面でのメリット

L2TP over IPsecは、複数の暗号化レイヤーによる多層防御を実現します。

IPsecによるパケットレベルの暗号化に加え、PPP内でのユーザー認証により、なりすまし攻撃や中間者攻撃に対する高い耐性を持ちます。

さらに、FortiGateのDPI(Deep Packet Inspection)機能により、VPNトンネル内を通過するトラフィックに対してもマルウェア検知やアプリケーション制御を適用できます。

他製品との機能比較

上記比較表から、FortiGate L2TPは総合的なバランスの良さが特徴であることがわかります。特に、OS標準クライアント対応と統合セキュリティ機能の組み合わせにより、運用負荷を抑えながら高いセキュリティレベルを実現できる点が大きな優位性となっています。

-

FortiAnalyzer

Fortinet社のセキュリティ製品群であるFortiGateなどのログを一元的に収集・分析し、ネットワークの脅威やセキュリティ状況を可視化するアプライアンス製品です。 -

多層防御

複数のセキュリティ対策を組み合わせ、システムを多層的に防御する手法のことです。

従来のセキュリティ対策では、特定の脅威に対して単一の対策を講じることが一般的でしたが、多層防御では、入口対策、内部対策、出口対策など、様々なレイヤーで対策を施すことで、より強固なセキュリティを実現します。

これにより、一つの対策が突破されても、他の対策で被害を食い止め、最終的な攻撃者の目標達成を阻むことを目指します。 -

なりすまし攻撃

悪意ある者が別の人物や組織になりすまして不正行為を行うことです。

例えば不正アクセスの手法には、セキュリティの脆弱性を利用してシステムに侵入する方法と、他人の認証情報を不正に取得してログインする方法があります。 -

中間者攻撃

攻撃者が利用者とサービス間の通信に割り込み、盗聴や改ざんを行うサイバー攻撃のことです。

攻撃者は、あたかも正規の通信相手であるかのように装い、情報を盗み取ったり、内容を書き換えたりします。 -

DPI(Deep Packet Inspection)

ネットワークを流れるパケットの中身を詳細に検査する技術のことです。

単にパケットのヘッダー情報だけでなく、データ部分(ペイロード)まで解析することで、より高度なネットワーク管理やセキュリティ対策を可能にします。

活用方法

シナリオ1.中堅製造業A社の場合

導入前の課題

A社(従業員数500名の製造業)では、新型コロナウイルス感染症拡大に伴うリモートワーク導入において、以下の課題を抱えていました。

従来のSSL VPNソリューションでは、ブラウザ依存による接続の不安定性と、特定のアプリケーションが正常に動作しないという問題が発生していました。また、BYOD端末からのアクセス需要が高まる中で、セキュリティポリシーの統一的な適用が困難な状況でした。

導入内容

A社では、FortiGate-200Eを導入し、L2TP over IPsec VPNを構築しました。具体的な導入内容は以下の通りです。

Active Directoryとの連携により、既存のユーザーアカウントでのVPN認証を実現し、FortiTokenを用いた2要素認証を全社員に展開しました。また、部署別のアクセス権限設定により、営業部門は顧客管理システムへ、技術部門は設計ツールへのアクセスを制限付きで許可する構成としました。

導入後の効果

導入後6か月間の運用結果として、VPN接続に関するヘルプデスク問い合わせが従来比80%削減されました。また、OS標準クライアントの使用により、デバイス管理コストが年間約300万円削減される見込みとなりました。

セキュリティ面では、FortiAnalyzerによる詳細な接続ログ分析により、不審なアクセスパターンの早期検知が可能となり、実際に2件の不正アクセス試行を未然に防ぐことができました。

シナリオ2.金融機関B社の場合

金融機関では特に厳格なセキュリティ要件が求められます。

B社では、FortiGate L2TP VPNを以下のような活用方法で運用しています。

時間帯制限機能により、営業時間外のアクセスを制限し、地理的制限により海外からのアクセスをブロックしています。また、接続ログをSIEMシステムと連携し、リアルタイムでの不正検知体制を構築しています。

-

SIEM(Security Information and Event Management)

セキュリティ関連のログを一元的に収集・分析し、セキュリティインシデントの早期発見や対応を支援するシステムのことです。

ネットワークやサーバー、アプリケーションなど、様々なシステムから出力されるログデータを集約し、相関分析を行うことで、サイバー攻撃やマルウェア感染などの脅威を検知することを目的としています。

まとめ

FortiGate L2TP VPNは、現代の企業が直面するリモートアクセス環境の課題に対する有効なソリューションです。OS標準クライアントとの高い互換性により運用負荷を軽減しながら、IPsecによる強固な暗号化とFortiGateの統合セキュリティ機能により、エンタープライズレベルのセキュリティ要件を満たすことができます。

導入にあたっては、事前の要件定義と設計フェーズが成功の鍵となります。特に、ネットワーク設計、認証方式の選定、アクセス制御ポリシーの策定を慎重に行うことで、長期的に安定したVPN環境を構築できます。

今後、ゼロトラストアーキテクチャの普及やクラウドファーストの流れが加速する中で、FortiGate L2TP VPNは企業のデジタル変革を支える重要なインフラストラクチャとしての役割を果たしていくことが期待されます。

参考文献

- Fortinet公式ドキュメント – L2TP over IPsec Configuration Guide:

https://docs.fortinet.com/document/fortigate/6.2.17/cookbook/386346/l2tp-over-ipsec

- 株式会社ネディア – FortiGateでVPN(L2TP/IPsec)を設定しよう:

https://www.nedia.ne.jp/blog/tech/2021/03/02/17467

- C&S ENGINEER VOICE – 新人ブログ Vol.7(L2TP/IPsec):

https://licensecounter.jp/engineer-voice/blog/articles/20190718__vol7.html

- Fotinet Security Fabric Documentation:

https://docs.fortinet.com/

- RFC 2661 – Layer Two Tunneling Protocol “L2TP”:

https://tools.ietf.org/html/rfc2661

- RFC 3193 – Securing L2TP using IPsec:

https://tools.ietf.org/html/rfc3193

- NIST Special Publication 800-77 – Guide to IPsec VPNs:

https://csrc.nist.gov/publications/detail/sp/800-77/final