はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「次世代ファイアウォール」です。

現代のネットワークセキュリティ環境では、従来の境界防御だけでは不十分となり、次世代ファイアウォール(NGFW)の導入が急務となっています。

Cisco Firepower 1010は、中小企業から大企業の支社・支店まで対応可能な統合セキュリティアプライアンスとして、多くの企業で採用が進んでいます。

本記事では、私自身のセキュリティエンジニアとしての経験を踏まえ、実際の導入プロセスから運用までを詳しく解説し、製品導入を検討される情報システム部門の担当者様に実用的な情報を提供します。

従来のファイアウォールに加えて、アプリケーション制御、侵入防止システム(IPS)、脅威インテリジェンスなどの機能を統合したセキュリティ製品のことです。

これにより、より高度な脅威に対応し、より詳細なアクセス制御が可能になります。

Firepower 1010とはなにか

製品概要とポジショニング

Cisco Firepower 1010は、Cisco Secure Firewall 1000シリーズの最小規模環境向けモデルとして位置づけられています。デスクトップ型の製品で、省スペースながら高いパフォーマンスを実現します。

製品の主要なスペックは以下の通りです。

- 形態: デスクトップ型

- 対応OS: ASA OS / FTD OS

- 最大FWスループット: 890 Mbps

- 最大脅威防御スループット: 880 Mbps

- 1秒あたりの新規コネクション数: 6,000

- 同時セッション数: 100,000

統合セキュリティ機能

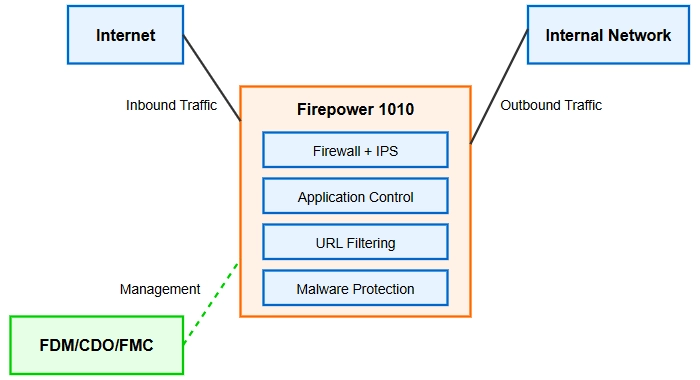

Firepower 1010の特徴は、複数のセキュリティ機能を単一のアプライアンスに統合している点です。

主な機能には以下があります。

コア機能

- ファイアウォール機能(L3/L4アクセス制御)

- 侵入防止システム(IPS)

- アプリケーション識別・制御(AVC)

- URLフィルタリング

- マルウェア防御(AMP統合)

管理機能

- Firepower Device Manager(FDM)による GUI 管理

- Cisco Defense Orchestrator(CDO)による クラウドベース管理

- Firepower Management Center(FMC)による 集中管理

ネットワークやサーバーへの不正アクセスや攻撃をリアルタイムで検知し、自動的に遮断するセキュリティシステムのことです。

IDS(不正侵入検知システム)が検知のみに留まるのに対し、IPSは検知した不正アクセスを遮断する機能を持つ点が異なります。

アプリケーション識別・制御(AVC: Application Visibility and Control)とは、ネットワーク内のアプリケーションを識別し、その通信を可視化・制御する機能のことです。

主にネットワーク機器に搭載されており、アプリケーション単位で通信を認識し、帯域制御やセキュリティポリシーの適用に役立てられます。

シスコシステムズが提供する、サブスクリプションベースのマルウェア防御サービスです。

ネットワーク、エンドポイント、メールなど、さまざまな環境でマルウェアの侵入を防御し、悪意のある動作を検出・封じ込めることを目的としています。

【イメージ図:製品構成図】

なぜFirepower 1010が活用されるのか

セキュリティ要件の変化への対応

現代のセキュリティ脅威は従来の境界防御だけでは対処が困難となっています。

Firepower 1010は、以下の現代的なセキュリティ要件に対応しています。

多層防御の実現

単一の製品で複数のセキュリティ機能を提供することで、攻撃の各段階で防御を行う多層防御が可能です。

これにより、一つの防御機能を突破されても他の機能で検出・防御できる確率が向上します。

リアルタイム脅威インテリジェンス

Cisco Talos5からのリアルタイムな脅威情報により、ゼロデイ攻撃や未知の脅威に対しても迅速な対応が可能となります。

運用効率化の要求

従来のように複数ベンダーの製品を個別に管理する必要がなく、統一されたインターフェースで運用管理できるため、セキュリティ運用の効率化が実現できます。

シスコシステムズが運営する世界最大級の脅威インテリジェンス組織です。

250人以上のセキュリティ専門家が所属し、ビッグデータを解析して得られた脅威情報を、Ciscoのセキュリティ製品やサービスにフィードバックすることで、サイバー攻撃からの防御を強化しています。

ソフトウェアやシステムの脆弱性が発見されてから開発元が修正パッチをリリースするまでの間に、その脆弱性を悪用して行われるサイバー攻撃のことです。

修正パッチが公開される前の「0日目」に攻撃が行われるため、この名前で呼ばれます。

中小企業における導入メリット

コスト効率性

複数のセキュリティ製品を個別に導入する場合と比較して、初期導入コストとランニングコストの両方を削減できます。

特に中小企業では限られた予算内で最大限のセキュリティ効果を得る必要があるため、統合アプライアンスの価値は高いです。

管理負荷の軽減

専門的なセキュリティエンジニアが不足しがちな中小企業において、GUIベースの直感的な管理インターフェースにより、一般的なネットワーク管理者でもセキュリティ運用が可能です。

スケーラビリティ

企業の成長に応じて、上位モデルやクラウド管理への移行が容易であり、長期的な投資として価値があります。

Firepower 1010の具体的な導入ステップ

導入前の準備フェーズ

1. 要件定義

導入前に以下の要件を明確にします。

- ネットワーク要件(帯域幅、接続数、拠点数)

- セキュリティ要件(必要な機能、コンプライアンス要件)

- 運用要件(管理者のスキルレベル、運用体制)

- 予算要件(初期費用、ランニングコスト)

2. ネットワーク設計

既存のネットワークトポロジーを分析し、Firepower 1010の配置場所と運用モードを決定します。

- インラインモード: リアルタイムでトラフィックを監視・制御

- タップモード: パッシブ監視による影響最小化

3. ライセンス選定

必要な機能に応じてライセンスを選定します。

- Base License: 基本的なファイアウォール機能

- Threat License: IPS、アプリケーション制御

- URL License: URLフィルタリング

- Malware License: マルウェア防御

導入実装フェーズ

1. 物理的設置

Firepower 1010はデスクトップ型の製品として設計されており、ラックマウントは不要です。

設置時の注意点

- 適切な電源供給(外部電源スイッチなし)

- 冷却環境の確保

- ネットワークケーブルの接続

2. 初期設定

ゼロタッチプロビジョニング(ZTP)を活用した初期設定が可能です。

# FTD初期設定例

configure manager add [FMC_IP] [登録キー] [NAT_ID]

configure network dhcp

configure time ntp [NTP_SERVER]3. 管理ツールの設定

環境に応じた管理ツールの選定と設定が必要です。

- FDM: 単体管理、直感的なGUI

- CDO: クラウドベース管理、複数拠点対応

- FMC: オンプレミス集中管理、高度な機能

4. セキュリティポリシーの設定

実際の運用に向けたポリシー設定が必要です。

- アクセス制御ポリシー

- 侵入防止ポリシー

- アプリケーション制御ポリシー

- URLフィルタリングポリシー

5. テスト・検証

本格運用前の動作確認が必要です。

- 基本的な通信テスト

- セキュリティ機能の動作確認

- 負荷テスト

- 障害時の動作確認

参考文献

運用フェーズ

1. 日常監視

- ログの確認とアラート対応

- トラフィックパターンの分析

- セキュリティイベントの調査

2. 定期メンテナンス

- ソフトウェアアップデート

- ポリシーの見直し

- パフォーマンスチューニング

Firepower 1010のメリット

運用面でのメリット

統合管理による効率化

複数のセキュリティ機能を単一のインターフェースで管理できるため、運用担当者の学習コストと管理工数を大幅に削減できます。

特に、FDMによるGUIベースの管理は、CLIコマンドに不慣れな管理者でも直感的に操作可能です。

リアルタイム可視化

ネットワークトラフィックの可視化機能により、どのアプリケーションがどの程度の帯域を使用しているか、どのような脅威が検出されているかをリアルタイムで把握できます。

自動化機能

定期的なポリシーの適用や脅威情報の更新が自動化されているため、手動でのメンテナンス作業を最小限に抑えることができます。

技術面でのメリット

高度な脅威検出

機械学習ベースの脅威検出により、既知の攻撃パターンだけでなく、未知の脅威や変異したマルウェアも検出可能です。

柔軟な展開オプション

物理アプライアンス、仮想アプライアンス、クラウドサービスとして展開可能で、企業の要件に応じた柔軟な運用が可能です。

スケーラビリティ

企業の成長に応じて、上位モデルへの移行や複数拠点での展開が容易に行えます。

他社製品との比較

| 比較項目 | Firepower 1010 | Fortinet FortiGate | Palo Alto PA-220 | SonicWall TZ470 |

|---|---|---|---|---|

| 最大FWスループット | 890 Mbps | 1.2 Gbps | 500 Mbps | 750 Mbps |

| 脅威防御スループット | 880 Mbps | 200 Mbps | 150 Mbps | 100 Mbps |

| 管理インターフェース | FDM/CDO/FMC | FortiManager | Panorama | SonicOS |

| 脅威インテリジェンス | Cisco Talos | FortiGuard | PAN-DB | SonicWall GRID |

| アプリケーション制御 | 3,000+ | 4,000+ | 2,000+ | 1,000+ |

| 価格帯 | 中価格 | 低価格 | 高価格 | 低価格 |

| 学習コスト | 中程度 | 低 | 高 | 低 |

| サポート体制 | 充実 | 充実 | 充実 | 標準 |

比較のポイント

Firepower 1010は、特に脅威防御スループットの高さと管理インターフェースの柔軟性において他社製品に対して優位性を持っています。Cisco Talosによる脅威インテリジェンスは業界最高水準であり、リアルタイムでの脅威情報更新により、最新の攻撃に対する防御能力が継続的に向上します。

価格面では中価格帯に位置しますが、統合された機能の多さとCisco製品との親和性を考慮すると、総合的なコストパフォーマンスは高いと評価できます。

活用方法

ここでは、実際にあり得るシナリオを紹介いたします。

シナリオ1.製造業での統合セキュリティ基盤構築

導入企業

従業員数約500名の製造業

課題

- 複数のセキュリティ製品による管理負荷の増大

- 工場ネットワークのセキュリティ強化が必要

- 限られた予算での効果的なセキュリティ投資

解決策

Firepower 1010を本社および主要工場に導入し、統合セキュリティ基盤を構築しました。

具体的には以下の通りです。

- 本社: FMCによる集中管理

- 工場: FDMによる個別管理

- セキュリティポリシー: 製造ライン向けの専用ポリシー設定

効果

- 年間運用コスト30%削減

- セキュリティインシデント対応時間50%短縮

- 管理者の作業工数60%削減

シナリオ2.教育機関での学習環境セキュリティ強化

導入企業

学生数約3,000名の私立大学

課題

- 学生デバイスからの不正アクセス防止

- 教育用ネットワークのセキュリティ確保

- 限られたIT人員での運用

解決策

キャンパス内主要拠点にFirepower 1010を導入し、包括的なネットワークセキュリティを実現しました。

- URLフィルタリング: 教育に適さないサイトのブロック

- アプリケーション制御: 学習に必要なアプリケーションのみ許可

- 脅威検出: 学生デバイスからの異常な通信を自動検出

効果

- セキュリティインシデント90%削減

- ネットワーク帯域の効率的利用

- 学習環境の安全性向上

シナリオ3.グローバル企業での一元管理実現

導入企業

20カ国に展開する商社

課題

- 各国拠点のセキュリティレベルの統一

- 本社からの一元管理の実現

- 各国の法規制への対応

解決策

各国拠点にFirepower 1010を導入し、CDOによるクラウド管理を実装しました。

- 統一ポリシー: 全拠点共通のベースポリシー

- 地域別設定: 各国の法規制に応じた追加設定

- 集中監視: 本社のSOC(Security Operations Center)による24時間監視

効果

- 全拠点のセキュリティレベル標準化

- 管理工数70%削減

- インシデント対応時間40%短縮

参考文献

組織の情報セキュリティを24時間365日体制で監視し、サイバー攻撃やインシデントの検知、分析、対応を行う専門組織のことです。

攻撃の兆候を早期に発見し、被害を最小限に抑えるための対策を講じます。

まとめ

Firepower 1010は、中小企業から大企業の支社・支店まで対応可能な次世代ファイアウォールとして、多くの企業のセキュリティ要件に応える製品です。

主要なメリット

- 統合されたセキュリティ機能による多層防御

- 直感的な管理インターフェースによる運用効率化

- Cisco Talosによる業界最高水準の脅威インテリジェンス

- 柔軟な展開オプションとスケーラビリティ

- 他のCisco製品との高い親和性

導入検討のポイント

適切な要件定義と段階的な導入アプローチにより、セキュリティ投資の効果を最大化できます。

特に、既存のCiscoネットワークインフラを活用している企業や、統合セキュリティ基盤の構築を検討している企業にとって、Firepower 1010は有力な選択肢となります。

現代のセキュリティ脅威の多様化・高度化に対応するため、単一機能の製品では限界があります。

Firepower 1010のような統合セキュリティアプライアンスの導入により、効率的かつ効果的なセキュリティ対策を実現し、企業の持続的な成長を支える基盤を構築することが可能です。

参考文献

- Cisco Systems – Cisco Firepower 1000 シリーズ データシート:

https://www.cisco.com/c/ja_jp/products/collateral/security/firepower-1000-series/datasheet-c78-742469.html

- Cisco Systems – Cisco Firepower 1010 スタートアップガイド:

https://www.cisco.com/c/ja_jp/td/docs/security/firepower/quick_start/fp1010/firepower-1010-gsg.pdf

- Cisco Systems – Cisco Firepower 1010 シリーズ ハードウェア設置ガイド:

https://www.cisco.com/c/ja_jp/td/docs/security/firepower/1010/hw/guide/hw-install-1010/overview.html

- Cisco Systems – Cisco Firepower 1000 シリーズ サポートページ:

https://www.cisco.com/c/ja_jp/support/security/firepower-1000-series/series.html

- ネットワンパートナーズ – Ciscoファイアウォール製品入門:

https://solution.netone-pa.co.jp/blog/423