はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「脆弱性管理」です。

現代のビジネス環境において、ITインフラはオンプレミス、クラウド、コンテナ、リモートワーク端末など、かつてないほど多様化・複雑化しています。このような状況下で、日々新たに発見される脆弱性を網羅的に把握し、適切に対処していくことは、セキュリティエンジニアや情報システム部門にとって非常に大きな負担となっています。

「スキャンはしているが、膨大な数の脆弱性リストを前にどこから手をつければいいのか分からない」 「脆弱性情報をExcelで管理しており、修正依頼や進捗管理に膨大な工数がかかっている」 「クラウドやコンテナ環境の資産を正確に把握できず、”シャドーIT”がセキュリティホールになっている」

このような課題は、多くの組織で共通して聞かれる声です。

本記事では、こうした現代の脆弱性管理における課題を解決するソリューションとして注目されているRapid7社の「InsightVM」について、技術的な視点からその実力と活用方法を深掘りしていきます。

単なる機能紹介にとどまらず、具体的な導入ステップや競合製品との比較、そして実際の活用事例を通じて、貴社のセキュリティレベルを一段階引き上げるための実践的な情報を提供します。

コンピュータのOSやソフトウェアにおいて、プログラムの不具合や設計上のミスが原因となって生じる情報セキュリティ上の欠陥のこと。サイバー攻撃に悪用される恐れがあるため、速やかな対策が必要です。

企業や組織が公式に許可・管理していないデバイスやクラウドサービスを、従業員が業務に利用している状態のこと。管理が行き届かないため、セキュリティリスクの温床となりやすいです。

InsightVMとはなにか

InsightVMは、一言で表すと「リスクベースの統合的脆弱性管理プラットフォーム」です。

従来の脆弱性管理ツールが、定期的なスキャンによって脆弱性を「発見」することに主眼を置いていたのに対し、InsightVMは資産のリアルタイムな「可視化」、脅威インテリジェンスを活用したリスクの「優先順位付け」、そして修正プロセスの「自動化・効率化」までをカバーする、より広範なソリューションです。

ネットワークに接続されたあらゆる資産(サーバー、PC、仮想マシン、クラウドインスタンス、コンテナなど)を継続的に監視し、脆弱性だけでなく、設定ミスやコンプライアンス違反といったリスク要因も検出します。

そして、それらのリスクを単に列挙するのではなく、「どの脆弱性が、自社の環境において本当に危険なのか」を客観的なスコアで示してくれるのが最大の特徴です。

これにより、セキュリティチームは膨大な脆弱性情報の中から、ビジネスに最も影響を与える可能性の高い、真に優先すべき脅威にリソースを集中させることが可能になります。

なぜInsightVMが活用されるのか

多くのセキュリティ製品が存在する中で、なぜInsightVMが選ばれるのでしょうか。

その理由は、現代のセキュリティ運用が直面する課題に的確に応える、以下の3つの強力な機能に集約されます。

1. リアルタイムでの網羅的な資産可視化

InsightVMは、ネットワークスキャンだけでなく、Insight Agentと呼ばれる軽量なエージェントを各資産に導入することで、リアルタイムな情報収集を実現します。エージェントはOSのイベントを監視し、デバイスのオンライン/オフライン状態、IPアドレスの変更、ソフトウェアのインストール/アンインストールといった変化を即座に検知し、InsightVMのプラットフォームに送信します。

これにより、リモートワークで一時的にしか社内ネットワークに接続しないPCや、頻繁に生成・破棄が繰り返されるクラウド上のコンテナなど、従来のスキャナでは捉えきれなかった資産の情報を正確に、かつ継続的に把握できます。

そして、管理外の「シャドーIT」を発見し、セキュリティの穴を塞ぐ第一歩となります。

2. 実用的なリスクベースの優先順位付け

InsightVMの中核をなすのが「Real Risk Score」です。

これは、脆弱性の深刻度を示す一般的な評価基準であるCVSSスコアに、Rapid7独自の脅威インテリジェンスを掛け合わせて算出される、1から1000までの独自のスコアです。

具体的には、以下の要素を考慮してリスクを評価します。

- 攻撃の容易さ: その脆弱性を悪用する攻撃コード(エクスプロイト)が存在するか、またそれが容易に入手・利用できるか。

- マルウェアへの悪用: 実際のマルウェア攻撃で、その脆弱性が利用されているか。

- 脆弱性の経過時間: 脆弱性が公開されてからどれくらいの時間が経過しているか。

- 資産の重要度: その資産がビジネスにおいてどれだけ重要か(タグ付けによる重み付けが可能)。

これにより、「CVSSスコアは高いが、攻撃コードが存在せず現実的な脅威は低い脆弱性」よりも、「CVSSスコアは中程度だが、既に攻撃が観測されている脆弱性」の優先度を高く評価するといった、より現実に即した対応が可能になります。

3. 自動化による修正プロセスの効率化

脆弱性を発見し、優先順位を付けても、それを修正するプロセスが非効率では意味がありません。

InsightVMは、ITSMツール(Jira, ServiceNowなど)やパッチ管理ツール(Microsoft SCCMなど)とシームレスに連携する「Automation-Assisted Patching」や「Remediation Projects」といった機能を備えています。

例えば、特定の条件(例:Real Risk Scoreが700以上で、特定の事業部が管轄するサーバーの脆弱性)を満たす脆弱性が発見された場合に、自動でJiraにチケットを起票し、担当者にアサインするといったワークフローを構築できます。

修正担当者はチケット上で対応状況を更新し、InsightVMは再スキャンによって修正が完了したことを確認すると、自動でチケットをクローズします。

この一連のプロセスを自動化することで、担当者間のコミュニケーションコストや手作業によるミスを大幅に削減し、脆弱性対応のリードタイムを劇的に短縮できます。

共通脆弱性評価システム。

脆弱性の深刻度を、基本評価基準・現状評価基準・環境評価基準の3つの基準で評価し、スコアを算出する世界共通の仕組みです。

InsightVMの具体的なステップ(導入と運用フロー)

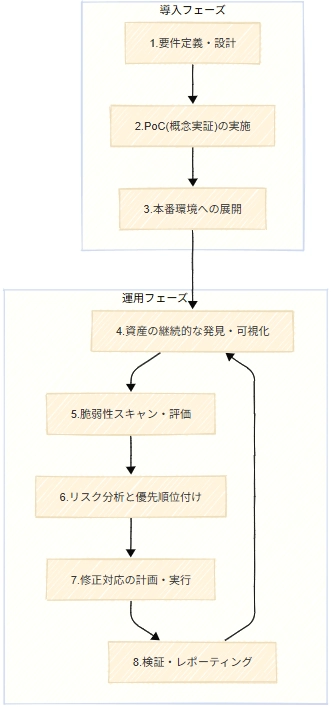

InsightVMを導入し、脆弱性管理のライフサイクルを回していくプロセスは、一般的に以下のステップで進行します。この一連の流れを理解することで、より具体的な活用イメージを持つことができます。

【イメージ図:導入と運用フロー】

導入フェーズ

- 要件定義・設計

まず、保護対象とすべきIT資産の範囲(データセンター、クラウド環境、オフィスネットワークなど)を定義します。その上で、スキャン対象のネットワークセグメント、Insight Agentを導入する資産、既存のITSMツールやSIEMとの連携要否などを明確にし、全体像を設計します。

- PoC (Proof of Concept) の実施

本導入の前に、限定的な範囲でInsightVMを導入し、その有効性を検証します。

特定部署のPCや一部のサーバーを対象に、スキャン精度、Real Risk Scoreの妥当性、レポート機能の使い勝手などを評価し、本格展開に向けた課題の洗い出しとチューニングを行います。

- 本番環境への展開

PoCの結果を踏まえ、スキャンエンジンやInsight Agentを全社的に展開します。

資産の重要度に応じたタグ付けルールや、スキャンスケジュール、アラート通知のポリシーなどを設定し、本格的な運用を開始します。

運用フェーズ

- 資産の継続的な発見・可視化

設定されたスキャンとInsight Agentにより、常に最新の資産インベントリが維持されます。新たに追加されたサーバーやPCは自動で検知され、管理対象となります。

- 脆弱性スキャン・評価

定期的なスキャン、またはエージェントからのリアルタイム情報に基づき、資産に存在する脆弱性が評価されます。

- リスク分析と優先順位付け

InsightVMが「Real Risk Score」を算出し、ダッシュボード上にリスクの高い資産や脆弱性がハイライトされます。セキュリティ担当者はこの情報を基に、どこから手をつけるべきかを即座に判断できます。

- 修正対応の計画・実行

「Remediation Projects」機能を用いて、修正対象の脆弱性をグループ化し、担当者や期日を設定して修正プロジェクトを作成します。Jiraなどとの連携により、シームレスに対応を依頼し、進捗を追跡します。

- 検証・レポーティング

修正が適用された資産を再スキャンし、脆弱性が解消されたことを確認します。

また、経営層向けのサマリーレポートや、監査対応用のコンプライアンスレポート(PCI DSS, ISO 27001など)を自動で生成し、関係者に共有します。

このサイクルを継続的に回すことで、組織全体のセキュリティレベルを維持・向上させていきます。

InsightVMのメリットと競合製品比較

InsightVMを導入するメリットは多岐にわたりますが、特に「リスク管理の高度化」「多様な環境への適応力」「運用業務の劇的な効率化」の3点が挙げられます。

これらのメリットをより深く理解するために、主要な競合製品である「Tenable Nessus Professional(Tenable.sc)」および「Qualys VMDR」と比較してみましょう。

| 比較項目 | Rapid7 InsightVM | Tenable Nessus(Tenable.sc) | Qualys VMDR |

|---|---|---|---|

| リスク評価 | ◎ Real Risk Score (脅威インテリジェンスと資産重要度を組み合わせた実用的なスコア) |

○ VPR (Vulnerability Priority Rating) (脅威インテリジェンスを基にした優先度付け) |

○ TruRisk (資産の重要度や脅威インテリジェンスを考慮したリスク評価) |

| 資産可視化 | ◎ リアルタイム (軽量なInsight Agentにより、リアルタイムでの資産状態把握に強み) |

○ (エージェントおよびアクティブ/パッシブスキャンに対応) |

◎ リアルタイム (Cloud Agentによりリアルタイムなデータ収集が可能) |

| 自動化・連携 | ◎ (Jira/ServiceNowとの緊密な連携や、パッチ管理ツールとの連携機能が豊富) |

△ (API連携は可能だが、標準機能としての自動修復ワークフローは限定的) |

○ (パッチ管理機能(Qualys Patch Management)も同一プラットフォームで提供) |

| レポーティング | ◎ (視覚的に優れたダッシュボード。Live Dashboardで常に最新情報を表示) |

○ (カスタマイズ可能なレポート機能。Tenable Luminで可視化を強化) |

○ (カスタマイズ性が高く、コンプライアンスレポートも豊富) |

| 対応環境 | ◎ (クラウド、コンテナ、オンプレミス、リモート端末まで幅広く対応) |

○ (クラウド、コンテナ、OT/ICSなど幅広く対応) |

◎ (クラウドネイティブなアーキテクチャで多様な環境に強み) |

| 価格体系 | 資産単位の年間サブスクリプション | スキャナ単位(Nessus)またはIPアドレス単位(Tenable.sc) | 資産単位の年間サブスクリプション |

| 総評 | 修正プロセスの自動化と実行可能なインサイト提供に特に強みを持ち、運用効率化を重視する組織に最適。 | スキャンの正確性と広範な脆弱性カバレッジに定評があり、脆弱性の「発見」能力を重視する場合に強力。 | オールインワンのプラットフォームとして、脆弱性管理からパッチ適用までを単一コンソールで完結させたい場合に有利。 |

この表から分かるように、各製品に強みがありますが、InsightVMは特に「発見した脆弱性に、いかに効率良く対処するか」という、脆弱性管理プロセスの下流工程に強みを持つソリューションと言えます。

活用事例

それでは、どのような活用ができるのかを、実際の導入例をもとにして確認してみましょう。

ソフトバンク株式会社様

実際にInsightVMを導入し、大規模な環境で成果を上げている事例として、ソフトバンク株式会社様のケースが挙げられます。

同社は、数多くのサーバーやネットワーク機器といったIT資産の脆弱性管理において、深刻な課題に直面していました。

導入前の課題

- 年に数回の脆弱性診断では、新たな脅威への対応が後手に回るリスクがあったが、診断頻度を上げると担当者の作業負担が膨大になるジレンマを抱えていた。

- IT資産の棚卸を手動で行っていたため、情報がすぐに古くなってしまい、正確な資産管理が困難だった。

- 検知された脆弱性が持つ「真のリスク」の評価が難しく、膨大なリストの中からどこから対応すべきかの判断に時間がかかっていた。

InsightVM導入による効果

- 継続的な脆弱性管理の自動化

InsightVMの導入により、継続的な脆弱性スキャンとリスクの可視化、優先順位付けが自動化されました。これにより、担当者は脆弱性の「発見」ではなく「対応」に注力できるようになりました。

- 正確な資産情報の一元管理

Insight Agentを活用することで、常に最新のIT資産情報が自動で収集・管理されるようになり、資産棚卸の負担軽減と情報の陳腐化という課題を同時に解決しました。

- リスクベース対応の実現

Real Risk Scoreを用いることで、ビジネスへの影響度が高い、本当に危険な脆弱性を即座に特定できるようになり、対応の優先順位付けが明確になりました。結果として、より強固なセキュリティ環境の実現につながっています。

この事例は、InsightVMがいかにして、大規模で複雑なIT環境における脆弱性管理のサイクル(資産管理・検知・評価・対応)全体を効率化し、セキュリティレベルを向上させるかを示す好例です。

参考文献:ソフトバンク株式会社 – Rapid7 InsightVM | 導入事例

まとめ

本記事では、脆弱性管理プラットフォーム「InsightVM」について、その核心的な機能から具体的な活用方法、そして実際の導入事例までをエンジニアの視点で解説しました。

InsightVMは、もはや単なる「脆弱性スキャナ」ではありません。

- リアルタイムな資産可視化でセキュリティの穴をなくし、

- Real Risk Scoreで真に危険な脅威にフォーカスさせ、

- 豊富な自動化・連携機能で修正プロセスそのものを効率化する。

これらを通じて、企業全体のセキュリティリスクマネジメントの中核を担うプラットフォームへと進化しています。

TenableやQualysといった優れた競合製品も存在する中で、InsightVMは特に「検知後のアクション」に強みを持ち、日々の運用に追われるセキュリティ担当者の負担を軽減し、より戦略的な業務に集中させてくれる強力なパートナーとなり得ます。

今後、ゼロトラストアーキテクチャの浸透やサプライチェーンリスクの増大により、プロアクティブ(事前対策的)な脆弱性管理の重要性はますます高まっていくでしょう。

その中で、InsightVMが提供するリスクベースのアプローチは、間違いなくこれからのセキュリティ運用のスタンダードとなっていくはずです。

導入を検討されている方は、まず自社のIT資産の状況と脆弱性管理プロセスの課題を整理した上で、本記事で紹介したようなPoCを通じて、その効果を具体的に体験してみることを強くお勧めします。

参考文献

- Rapid7 – InsightVM:

https://www.rapid7.com/products/insightvm/

- ソフトバンク株式会社 – Rapid7 InsightVM | 導入事例:

https://www.softbank.jp/biz/customer-success-stories/202208/sb/