はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているものの一つが、本稿のテーマである「エンドポイントセキュリティ」です。

現代のサイバーセキュリティ環境において、従来の境界型防御だけでは企業の情報資産を守ることができなくなりました。テレワークの普及とクラウドサービスの利用拡大により、攻撃者にとって侵入経路となり得るポイントが従来よりも格段に増え、ゲートウェイセキュリティだけでは対処しきれない脅威が増しています。

このような背景から、エンドポイント(PC、スマートフォン、タブレット、IoT機器など)自体にセキュリティ機能を持たせる「エンドポイントセキュリティ」が重要視されています。

本記事では、私の実務経験を踏まえながら、セキュリティエンジニアや情報システム部門の担当者の皆様に向けて、エンドポイントセキュリティの基礎知識から実践的な導入方法まで、包括的に解説いたします。

エンドポイントセキュリティとは何か

エンドポイントの定義と範囲

「エンドポイント(Endpoint)」は「終点、末端」の意味で、ICTの分野ではネットワークの末端に接続されているPCやモバイル端末などを指します。

具体的には、以下のようなデバイスが対象となります。

- PC・ワークステーション: Windows、Mac、Linuxマシン

- モバイルデバイス: スマートフォン、タブレット端末

- IoT機器: プリンタ、監視カメラ、センサー類

- サーバー: 物理・仮想サーバー環境

エンドポイントセキュリティの基本概念

エンドポイントセキュリティは、その言葉どおり「エンドポイント」を対象とした「セキュリティ対策」を指します。従来の「ネットワーク中心のセキュリティ対策」とは異なり、個々のデバイスレベルでマルウェア感染や不正アクセス、データ漏えいなどの脅威から保護することを目的としています。

エンドポイントセキュリティには、主に以下の4つのタイプが存在します。

- EPP(Endpoint Protection Platform)

従来のアンチウイルスソフトの発展形で、既知のマルウェアを検知・防御します。

- NGAV(Next Generation Anti-Virus)

機械学習やAI技術を活用し、未知・既知のマルウェアを検出します。

- EDR(Endpoint Detection and Response)

エンドポイント上の挙動を監視し、脅威の検知と対処を行います。

- XDR(Extended Detection and Response)

エンドポイントだけでなく、ネットワークやクラウドサービスとの連携による統合的な検知・対処を実現します。

従来型セキュリティとの違い

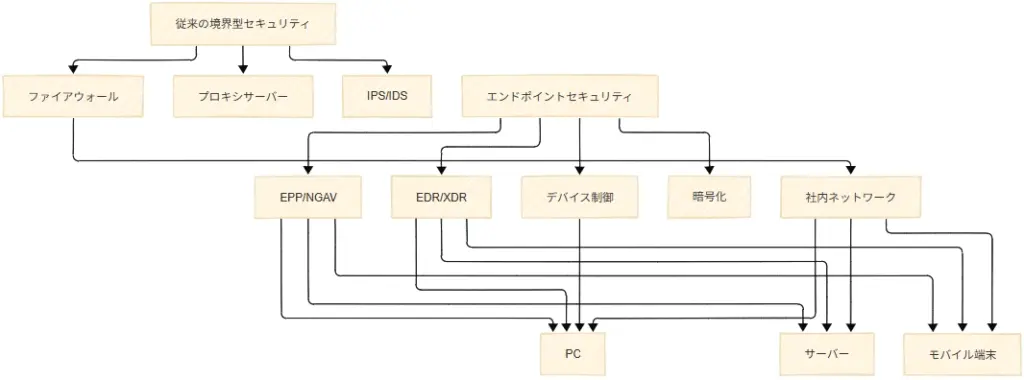

これまでのセキュリティ対策は、インターネットなど社外のネットワークと社内ネットワークとの境界線上にファイアウォールなどのセキュリティ対策を施す「境界型セキュリティ」の考え方が中心でした。

しかし、この境界型セキュリティでは社内ネットワークを一律「信頼できる安全地帯」と見なすため、万一内部に侵入された場合の対策は充分とはいえませんでした。

【イメージ図:従来のセキュリティとエンドポイントセキュリティ】

なぜエンドポイントセキュリティが活用されるのか

テレワーク普及による脅威の変化

近年、テレワークによる働き方が珍しくなくなったことにより、従業員が業務を行う場所はオフィスだけとは限らなくなりました。自宅やサテライトオフィス、コワーキングスペースなど、多様な場所で業務を進めるには、社外から社内ネットワークへ接続してデータをやりとりする必要があります。

このような環境変化により、以下のような新たなセキュリティリスクが顕在化しています。

- 社外ネットワーク利用時のリスク: 信頼できないWi-Fiネットワークからの攻撃

- 個人デバイス利用(BYOD): セキュリティ対策が不十分な個人所有端末の業務利用

- クラウドサービス利用拡大: SaaSアプリケーションへの直接アクセスによる境界型防御の迂回

攻撃手法の高度化・巧妙化

現代のサイバー攻撃は非常に巧妙化しており、従来型のウイルス対策ソフトだけでは対応が困難になっています。特に以下のような高度な攻撃手法が増加しています。

- ランサムウェア

システムやデータを暗号化して身代金を要求する攻撃のことで、企業の事業継続に直接的な影響を与えます。

- ゼロデイ攻撃

未知の脆弱性を悪用した攻撃で、シグネチャベースの検知では発見が困難です。

- ファイルレスマルウェア

ファイルシステムに痕跡を残さず、メモリ上で実行される攻撃で、従来型の検知手法では見逃されがちです。

- APT(Advanced Persistent Threat)

長期間にわたって密かに活動を継続する高度な攻撃で、標的型攻撃とも呼ばれます。

ゼロトラストモデルとの親和性

クラウドサービスの利用が一般的となった現在、ゼロトラストモデルの一部として重要な位置を占めているのが「エンドポイントセキュリティ」です。ゼロトラストでは、すべてのアクセスを常に検証し、信頼せず、最小権限の原則に従って動作します。

エンドポイントはこのモデルにおいて、以下の役割を果たします。

- アクセス検証の起点:デバイスの健全性やコンプライアンス状況の確認

- 脅威検知のセンサー:リアルタイムでの異常行動や脅威の監視

- 対処実行の拠点:インシデント発生時の迅速な封じ込めと対処

エンドポイントセキュリティの具体的な導入ステップ

Phase 1: 現状分析と要件定義(2-4週間)

IT資産の棚卸し

エンドポイントセキュリティ導入の第一歩は、自社のIT資産を正確に把握することです。以下の項目について詳細に調査を行います。

- デバイスの種類と台数:PC、モバイル端末、サーバーの詳細な台数

- OS種類とバージョン:Windows、Mac、Linux、Android、iOSの各バージョン

- 利用場所:オフィス内、在宅勤務、営業先など利用環境の分析

- 既存セキュリティソフト:現在導入済みのセキュリティ製品の洗い出し

セキュリティポリシーの策定

組織のセキュリティ要件を明確化し、エンドポイントセキュリティに求める機能を定義します。

- 保護対象データの分類:機密レベルに応じた保護要件の定義

- コンプライアンス要件:業界標準や法規制への対応要件の整理

- インシデント対応手順:セキュリティインシデント発生時の対応フローの策定

Phase 2: 製品選定と設計(3-6週間)

製品評価基準の設定

エンドポイントセキュリティ製品を選定する際の評価基準を設定します。

技術機能面

- マルウェア検知率(既知・未知)

- 誤検知率の低さ

- システムリソースへの影響度

- EDR/XDR機能の充実度

運用管理面

- 管理コンソールの使いやすさ

- レポート機能の充実度

- 自動化機能の有無

- アラート管理の柔軟性

サポート体制

- ベンダーサポートの品質

- 日本語対応の充実度

- インシデント対応支援の有無

- 導入支援サービスの内容

POC(Proof of Concept)の実施

複数の候補製品について、実際の環境での検証を行います。

- テスト環境の構築:本番環境に近い条件での検証環境の準備

- 機能検証:各製品の検知能力や管理機能の実証

- 性能検証:システムパフォーマンスへの影響度の測定

- 運用性検証:日常運用における操作性や管理性の評価

Phase 3: 導入計画と準備(4-8週間)

段階的導入計画の策定

大規模な組織では、一斉導入によるリスクを避けるため段階的な導入を計画します。

- パイロット導入:IT部門など技術的知識のある部署での先行導入

- 部門単位での展開:段階的に対象部署を拡大

- 全社展開:全組織への本格導入

既存システムとの連携設計

エンドポイントセキュリティは単体で動作するものではなく、既存のセキュリティインフラとの連携が重要です。

- SIEM(Security Information and Event Management)

セキュリティ関連のログを一元的に収集・分析し、セキュリティインシデントの早期発見や対応を支援するシステムのことです。ネットワークやサーバー、アプリケーションなど、様々なシステムから出力されるログデータを集約し、相関分析を行うことで、サイバー攻撃やマルウェア感染などの脅威を検知することを目的としています。 - SOAR(Security Orchestration, Automation and Response)

セキュリティ運用の自動化と効率化を実現するための技術やソリューションの総称です。

インシデント対応の自動化、セキュリティツールの連携、脅威インテリジェンスの活用などを通して、セキュリティ担当者の負担を軽減し、より高度な業務に集中できる環境を構築することを目的としています。 - Active Directory

Windows Serverに搭載されているディレクトリサービスで、企業や組織内のリソース(ユーザー、コンピューター、グループ、アプリケーションなど)を一元的に管理するための仕組みです。ユーザー認証、アクセス制御、グループポリシー適用など、ネットワーク管理の効率化とセキュリティ強化に貢献します。

Phase 4: 導入実施と初期設定(6-12週間)

エージェント配布と設定

エンドポイントセキュリティソフトウェアの各端末への配布を実施します。

配布方法の選択

- グループポリシー:Windows環境でのActive Directory連携

- MDM(Mobile Device Management):モバイルデバイスの一元管理

- 手動インストール:少数端末や特殊環境での個別対応

初期設定の最適化

- セキュリティポリシーの適用

- 除外設定の調整

- レポート設定の構成

監視・運用体制の構築

効果的な運用のために、監視体制を整備します。

- SOC(Security Operations Center):24時間監視体制の構築

- インシデント対応チーム:セキュリティインシデント発生時の対応体制

- エスカレーション手順:アラートレベルに応じた対応フローの確立

Phase 5: 運用開始と継続改善(継続)

日常運用の確立

運用開始後は、以下の日常業務を確実に実行します。

- アラート監視:リアルタイムでのセキュリティアラートの確認

- レポート分析:定期的なセキュリティ状況の分析と評価

- ポリシー調整:運用状況に応じた設定の最適化

継続的な改善活動

エンドポイントセキュリティは導入後も継続的な改善が必要です。

- 脅威情報の収集:最新の攻撃手法やマルウェア情報の入手

- 設定の見直し:検知精度向上のための定期的な調整

- ユーザー教育:セキュリティ意識向上のための継続的な教育プログラム

エンドポイントセキュリティのメリット

技術的メリット

エンドポイントセキュリティ導入により得られる主要な技術的メリットは以下の通りです。

高度な脅威検知能力

AIや機械学習を活用した未知の脅威の検出により、従来型のシグネチャベース検知では発見できない攻撃を捕捉できます。

リアルタイム対応

EDR機能により、脅威の検知から対処まで自動化された迅速な対応が可能です。

可視性の向上

エンドポイント上の活動を詳細に監視し、セキュリティ状況の可視化を実現します。

統合管理

複数のエンドポイントを一元的に管理し、統一されたセキュリティポリシーの適用が可能です。

運用面でのメリット

運用負荷の軽減

クラウド型製品では、遠隔からの管理や迅速なアップデートが可能であり、運用負荷の軽減につながります。

コンプライアンス対応

セキュリティ監査やコンプライアンス要件への対応に必要なログやレポートの自動生成が可能です。

インシデント対応の迅速化

脅威の早期発見と自動化された初期対応により、被害の拡大を防止できます。

エンドポイントセキュリティ製品比較表

この比較表からわかるように、企業の規模や要件に応じて最適なソリューションを選択することが重要です。小規模企業では従来型やNGAVでも十分な場合がありますが、中大企業ではEDRやXDRの導入が推奨されます。

活用事例

製造業A社での導入事例

導入前の課題

製造業A社(従業員数約1,000名)では、工場内のIoT機器とオフィス系PCが同一ネットワーク上に存在し、セキュリティリスクが高い状況でした。

特に以下の課題を抱えていました。

- 従来型アンチウイルスでは検知できない標的型攻撃の増加

- 工場内IoT機器への不正アクセスリスクの増大

- テレワーク導入に伴う社外からのアクセス増加

導入内容

A社では、以下のアプローチでエンドポイントセキュリティを導入しました。

- EDR製品の全社導入: 全PC(約800台)にEDR機能搭載製品を導入

- IoT機器の可視化: 工場内IoT機器(約200台)の通信監視を実装

- SOC体制の構築: 24時間監視体制を外部委託により構築

- ユーザー教育プログラム: 全従業員向けセキュリティ教育を実施

導入後の効果

導入から6ヶ月後、以下の効果が確認されました。

- 脅威検知の向上: 従来検知できなかった標的型攻撃を3件検知・阻止

- インシデント対応時間の短縮: 平均対応時間を48時間から2時間に短縮

- コンプライアンス強化: セキュリティ監査での評価が大幅に改善

- 運用効率化: 自動化により情報システム部門の負荷を30%削減

この事例は、富士通の検疫システム導入事例でも類似の効果が報告されており、製造業におけるエンドポイントセキュリティの有効性を示しています。

➤ 参考文献:検疫システム 導入事例 社内実践 – 富士通

まとめ

エンドポイントセキュリティは、現代の複雑化するサイバー脅威環境において、企業の情報資産を守る最後の砦として重要な役割を果たしています。「ランサムウェア」や「テレワークを狙う新たな脅威」など、エンドポイントを狙うサイバー攻撃件数は年々増加傾向にあり、企業はエンドポイントの早期セキュリティ体制を構築する必要があります。

本記事で解説した導入ステップを参考に、以下の点を重視してエンドポイントセキュリティの導入を検討されることをお勧めします。

- 段階的アプローチの採用

組織の規模や要件に応じた段階的な導入により、リスクを最小化しながら効果的なセキュリティ体制を構築できます。

- 製品選定の慎重な検討

EPP、NGAV、EDR、XDRの特徴を理解し、自社の要件に最適なソリューションを選択することが重要です。

- 継続的な運用改善

導入後も脅威情勢の変化に応じて設定を見直し、継続的にセキュリティレベルを向上させる必要があります。

- 包括的なアプローチ

技術的対策だけでなく、ユーザー教育やインシデント対応体制の整備を含めた包括的な取り組みが成功の鍵となります。

セキュリティエンジニアや情報システム担当者の皆様におかれましては、本記事の内容を参考に、自社の業務形態やITインフラに最適なエンドポイントセキュリティの導入と継続的な改善に取り組んでいただき、企業競争力の維持・向上を実現していただければと思います。

参考文献

- エンドポイントセキュリティとは?その重要性と対策のポイント|JBサービス株式会社:

https://www.jbsvc.co.jp/useful/security/what-is-endpoint-security.html

- エンドポイントセキュリティの重要性と必要な対策 | 株式会社 日立ソリューションズ・クリエイト:

https://www.hitachi-solutions-create.co.jp/column/security/endpoint-security.html

- エンドポイントセキュリティとは? 重要性や対策方法を解説|SKYSEA Client View:

https://www.skyseaclientview.net/media/article/2211/

- エンドポイントセキュリティとは?対策の種類などについて解説 |NTTPCコミュニケーションズ:

https://www.nttpc.co.jp/column/security/whats_endpoint-security.html

- エンドポイントセキュリティとは どのように機能しますか?|フォーティネット:

https://www.fortinet.com/jp/resources/cyberglossary/what-is-endpoint-security

- 【目的別】エンドポイントセキュリティ事例4つをわかりやすく解説|Quest:

https://www.quest.co.jp/column/endpoint-security_case-study.html

- 検疫システム 導入事例 社内実践 – 富士通:

https://www.fujitsu.com/jp/solutions/business-technology/security/secure/casestudies/practice/case1.html