はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーションの開発からサーバーインフラの構築・運用、セキュリティ設計まで、幅広いIT業務に携わってまいりました。現在は、システムの安定稼働、データ保護、そしてサイバー脅威への対策といった領域に注力しており、特に「ビジネス継続性の確保」や「ネットワークの可用性」に強い関心を持っています。

そうした中で、データの価値とその安全確保の重要性を痛感する機会が年々増えており、障害や災害、攻撃といったリスクから業務を守るための堅牢なネットワーク構成の必要性は、どの業界でも無視できないテーマとなっています。

その解決策のひとつとして注目されているのが、本稿のテーマである 「FortiGateを用いた高可用性(HA: High Availability)構成」 です。

本記事では、Fortinet社の次世代ファイアウォール「FortiGate」を活用したHA構成について、セキュリティエンジニアや情報システム部門の方々が導入を検討する際に役立つよう、以下の視点から詳しく解説いたします。

- FortiGate HAの仕組みと導入手順

- 他社製品との比較と選定ポイント

- 実際の導入事例と効果

- 現場目線での構成設計や運用上の注意点

専門的な内容も含みますが、できるだけわかりやすく、実務に活かせる構成にしていますので、ぜひ最後までご覧ください。

FortiGate HAとはなにか

FortiGate HAの基本概念と仕組み

FortiGate HAは複数台のFortiGate機器をクラスタ化し、障害発生時にフェイルオーバーやセッション同期を行うことで、ネットワークの単一障害点(SPOF: Single Point Of Failure)を排除し、ダウンタイムを最小化する仕組みです。

HA構成では以下の主要機能が提供されます。

- クラスタリング: FortiGate間で設定情報やステータスを同期。

- フェイルオーバー: アクティブ機に障害が発生した際、パッシブ機が自動で役割を引き継ぎ、通信継続を図る。

- セッション引き継ぎ(Session Pickup): 通信中のセッション情報を同期し、切断を最小限に抑える。

- ヘルスチェック: HAリンク(Heartbeat)を介して定期的に相互監視し、異常検知時に即時フェイルオーバーが発動。

- アクティブ-アクティブ/アクティブ-パッシブモード: 利用ケースに応じて複数台で負荷分散を行う設定も可能。

Fortinet公式の管理ガイドには、これらの仕組みや細かい設定要件が詳述されています。

用語解説

- HAリンク(Heartbeat): FortiGate間で状態情報やセッション同期情報をやり取りする専用通信チャネル。

- FGCP(FortiGate Clustering Protocol): FortiGate独自のクラスタリングプロトコル。クラスタ内のメンバーの状態を把握し、制御を行います。

- セッションピックアップ: アクティブ機からスタンバイ機へセッション情報を引き継ぎ、通信中断を低減する機能。

- アクティブ-アクティブ/アクティブ-パッシブ: HA構成モード。アクティブ-パッシブは一台が待機状態、障害時に切り替え。アクティブ-アクティブは複数台で同時に処理し、負荷分散やリソース活用を図る。

なぜFortiGate HAが活用されるのか

高可用性の重要性とビジネスインパクト

ネットワークダウンは顧客サービス停止や機会損失、信頼低下につながるため、ミッションクリティカルなシステムでは高可用性が必須です。

金融、医療、Eコマースなど24時間稼働が求められる業界では特に重要視されます。Deloitteが言及するように、可用性はセキュリティやプライバシーと並び、信頼性の内部統制にも直結する要素です。

FortiGate HAが選ばれる理由

- 一貫したセキュリティ機能: FortiGate固有のセキュリティ機能(IPS、アンチウイルス、Webフィルタリングなど)をHA環境下でも継続的に適用可能。

- スケーラビリティ: アクティブ-アクティブ構成で負荷分散が可能なため、トラフィック増加にも柔軟に対応。

- 運用の容易性: マスター機で設定変更すれば自動同期されるため、運用負荷が軽減される。

- 多彩なデプロイメント: オンプレミスはもちろん、クラウド環境(OCIやAWSなど)でもHAがサポートされる事例が増加中。

- エコシステムとの連携: FortiAnalyzer、FortiManager、FortiSIEMなどと組み合わせることで、集中管理・監視やログ分析も強化できる。

他社製品との比較観点

可用性機能や運用面、性能、ライセンスコスト、管理ツールとの連携などで他社と比較検討されます。

後述の比較表で詳述しますが、Palo Alto NetworksやCheck Pointなど主要ベンダー製品と比べて、FortiGateはコストパフォーマンスや統合セキュリティ機能の一貫性で選ばれるケースが多いです。

FortiGate HAの具体的なステップ(使い方や導入方法など)

以下では、導入検討フェーズから実際の構築、運用までのステップを示します。

1. 要件定義とPoC(概念実証)

- ビジネス要件整理: 可用性の目標(RTO/RPO)、想定トラフィック量、対応すべきアプリケーション要件などを整理。

- 既存インフラ把握: ネットワークトポロジー、スイッチ冗長化構成、VLAN設計、管理ネットワークのアクセス経路などを把握。

- PoC環境構築: ラボ環境でHA構成を組み、フェイルオーバー動作やセッションピックアップ動作を検証。

- PoCでの検証項目例:HAリンク遅延やパケットロスが発生した場合の挙動フェイルオーバー時のセッション継続性(UDP/TCP/SSL-VPNなど)ファームウェアアップグレード手順検証管理アクセス方法(プライマリ機・セカンダリ機への直接/間接アクセス)

- PoCでの検証項目例:HAリンク遅延やパケットロスが発生した場合の挙動フェイルオーバー時のセッション継続性(UDP/TCP/SSL-VPNなど)ファームウェアアップグレード手順検証管理アクセス方法(プライマリ機・セカンダリ機への直接/間接アクセス)

- パフォーマンステスト: 実トラフィックまたは類似トラフィックを模擬し、HA下でのスループットやレイテンシへの影響を確認。

2. ネットワーク設計と環境準備

- HAリンク設計: 可能な限り物理的に分離された専用リンクを複数用意し、低遅延・高信頼性を確保。複数リンクで冗長化し、片方のリンク障害時も機能継続できる構成とする。

- 管理ネットワーク設計: 通常はマスター機に対して管理アクセスを行うが、トラブル時にスタンバイ機へ直接アクセスできるルートも検討。

管理VLANやVPN経由アクセスの設定を検討します。

- スイッチ冗長化・VLAN設定: スイッチ側でも冗長化を図り、スパニングツリー(STP)設定やポートチャネル(LACP)などを適切に設定。

HA時にネットワークループやパケットドロップが発生しないよう注意します。

- IPアドレスと仮想IP: アクティブ-パッシブの場合は仮想IPアドレスを設定し、冗長グループで共有。アクティブ-アクティブの場合は負荷分散用仮想IPやルーティング設計を検討。

- ルーティング設計: 動的ルーティング(BGP/OSPFなど)をHA構成下でどのように動作させるか、アクティブ-アクティブの場合はセッションピンニングやルーティング情報の一貫性を検討。

3. 実機設定手順例(概要)

以下は一般的な手順例です。

バージョンや環境により細部が異なるため、必ず最新のFortiGate管理ガイドを参照してください。

- 基本設定の統一: 2台のFortiGateで同一バージョン・同一モデル、同一設定項目(インターフェース名、VLANタグ付与、ゾーン設定など)をあらかじめ確認。

- HA設定の有効化:GUI/CLIでHA機能を有効化し、クラスタID(Group Name)、パスワード(Group Password)、HAモード(Active-PassiveまたはActive-Active)を指定。HAリンク用インターフェース(HA1/HA2など)を指定し、リンク速度やMTUなどを統一。

- セッション同期設定: 必要に応じてセッションピックアップを有効化。UDP/TCP/SSL-VPNなど、引き継ぎ対象セッションの挙動を確認。

- 監視設定(Link Health Monitor): 障害検知のためのリンク監視やPing監視などを設定。

- 仮想ルーター/仮想IP設定: Active-Passiveで共有される仮想IPやルーティング設定を設定。Active-Activeでは各ユニットに割り当てる仮想IPや負荷分散設定を行う。

- 同期動作確認: マスター機で設定変更を実施し、スレーブ機に同期されることを確認。

- フェイルオーバーテスト: 意図的にアクティブ機のHAリンク遮断や電源オフを実施し、スタンバイ機への切り替え動作とセッション継続性を確認。

- ログ・監視連携: FortiAnalyzerやFortiManagerと連携し、HA状態や同期状態、ログの一貫性をチェックできるようにする。

- ファームウェアアップグレード手順検証:・まずスタンバイ機からアップグレードし、再同期。・次にマスター機をアップグレードし、再同期。・アップグレード時のトラフィックへの影響を最小化するため、トラフィックの少ない時間帯を選択。

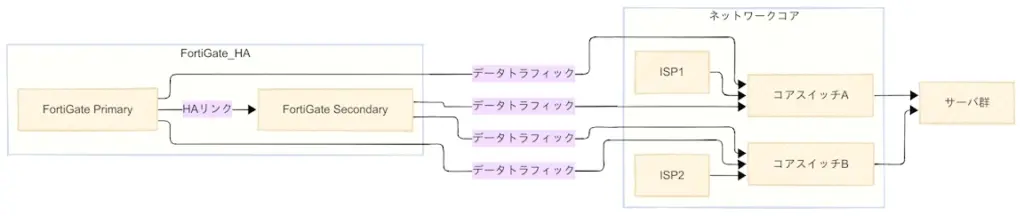

【イメージ図:HA構成イメージ】

例として、コアスイッチA/B経由で外部ISPと接続し、2台のFortiGateがHAリンクとデータトラフィック用インターフェースを持つ構成図です。

4. 運用管理と監視

- ログの一貫性確保: FortiAnalyzer等にログを集約し、フェイルオーバー後もログ解析が継続可能か確認。アクティブ機切替時のログ不整合を防ぐ設計。

- 監視ツール連携: FortiManagerやSNMP監視、SIEM連携でHA状態やインターフェース状態を常時監視。障害予兆検知のためのアラート設定を整備。

- 定期的なフェイルオーバーテスト: アップグレード後や設定変更後に必ず動作検証。

ドキュメント化して手順を標準化すると、運用ミスを低減できます。

- 設定整合性チェック: インターフェース名、VLAN設定、ルーティング、ポリシーを定期的にレビューし、冗長構成に影響を与えるミスマッチがないか確認。

- セキュリティアップデート適用: FortiOSの脆弱性対応アップデートを計画的に適用し、HA構成でも安全性を維持。

FortiGate HAのメリット

FortiGate HAの主なメリット(特徴)

- 高可用性の確保: 単一障害点排除によるサービス継続性の向上。

- 統合セキュリティ機能の継続適用: IPS、アンチウイルス、Webフィルタリングなどを中断なく適用。

- スケーラビリティ: アクティブ-アクティブ構成で負荷分散が可能。

- 運用効率化: マスター機での設定同期、自動フェイルオーバー検知による運用負荷軽減。

- コストパフォーマンス: 他社製品と比べ、ライセンス体系やサブスクリプション、トータルコストで競争力があるケースが多い。

- エコシステム連携: FortiAnalyzer、FortiManager、FortiSIEMとの連携で一元管理やログ分析を実現。

- クラウド対応: オンプレミスだけでなく各種クラウド環境でのHA設定が可能。

他社製品との比較例

以下は代表的な次世代ファイアウォール(NGFW)であるFortiGate、Palo Alto Networks、Check PointをHA機能の観点で比較した例です。

実際の環境要件やベンダーのサポートポリシーにより差異があるため、詳細は各社公式ドキュメントを参照の上、PoCで確認してください。

※下表中の情報は一般的傾向を示すものであり、具体的には各社最新ドキュメントやPoC検証の結果を優先してください。

| 比較項目 | FortiGate HA | Palo Alto Networks HA | Check Point ClusterXL |

|---|---|---|---|

| HAモード | Active-Passive / Active-Active | 主にActive-Passive(Active-Active構成は制限あり) | Active-Passive / Active-Active(SMI/Sync HA) |

| セッション同期 | Session PickupによるTCP/UDP/SSL-VPN同期 | 同期あり(PanoramaやGlobalProtectと連携) | ClusterXLによるステートフル同期 |

| HAリンク要件 | 専用インターフェース、複数リンクによる冗長化推奨 | HA1/HA2インターフェースが必要 | 複数HAリンク、冗長構成必須 |

| フェイルオーバー検知 | リンク監視、セッション整合性など多層検知 | リンク/パスモニタリング | リンク/リソース監視による切替 |

| 管理同期 | FortiManagerによる集中管理 | Panoramaによる統合管理 | SmartConsole経由で一元管理 |

| クラウド対応 | AWS、Azure、OCIなどでHA構成可能 | AWS、Azure、GCP対応 | AWS、Azure対応 |

| 運用・サポート | Fortinet公式ガイドが充実、日本語対応あり | ベストプラクティスや専用サポートあり | グローバルサポートと導入実績が豊富(ベストプラクティスガイドあり) |

| コスト | 競争力あるライセンス体系 | 一部機能は別途ライセンス | 機能豊富だがコストは高め |

| パフォーマンス影響 | リンク帯域確保により安定運用可能 | 高負荷時は構成が複雑化 | ClusterXLによる負荷分散可 |

| エコシステム連携 | FortiAnalyzer、FortiManagerなどと強力に連携 | Panorama、Cortexと連携 | SmartLog、SmartEventなどと統合 |

| 運用自動化・API | REST API、Automation Stitchに対応 | API連携やDevOps支援も充実 | Automation Bladeによる自動化可 |

活用事例

1.PT ABC社(インドネシア)

◆ 導入前の課題

- 旧構成では単一のFortiGateに依存しており、障害発生時にネットワークが完全に停止する単一障害点(SPOF)が存在。

- 負荷の偏りによるトラフィック処理の不均衡や、回線切替時の手動対応により、業務継続性にリスクがあった。

- 冗長構成がなかったため、ネットワーク障害時のフェイルオーバーに長時間を要していた。

◆ 導入内容

- FortiGateをHAクラスタ構成(Active-Passive)で導入し、プライマリとセカンダリの機器間で冗長化。

- SD-WANゾーンも同時に構築し、複数のインターネット回線を活用したインテリジェントなトラフィック制御を実現。

- Ciscoの「PPDIOOモデル」(Prepare, Plan, Design, Implement, Operate, Optimize)を採用し、段階的にネットワーク設計と実装を進行。

◆ 導入後の効果

- フェイルオーバー後のネットワークダウンタイムを約91.8%削減。

- SD-WANによるトラフィック分散により、ダウンタイムをさらに約93.3%削減。

- HA導入によりネットワークの可用性と信頼性が大幅に向上。

- SD-WANと連携した構成で自動回線切替が可能になり、オペレーション負荷も軽減。

参考文献:

2.California Public Utilities Commission(CPUC/アメリカ)

◆ 導入前の課題

- 在宅勤務者の増加により、VPNゲートウェイへの負荷が急増。

- 旧来のセキュリティソリューションでは、可用性が十分でなく、VPN障害時に業務が停止する懸念があった。

- 複数ベンダー製品を組み合わせていたことで管理が煩雑化し、TCO(総所有コスト)が高騰。

◆ 導入内容

- Fortinetの次世代ファイアウォール(FortiGate)を冗長構成(HA)で導入し、エッジ側の通信安定性を確保。

- FortiGateとFortinetセキュリティファブリックを連携させ、一元的なセキュリティ管理を実現。

- FortiManager、FortiAnalyzerとの統合により、ログ管理・ポリシー管理も強化。

◆ 導入後の効果

- HA構成により、VPN障害時も自動フェイルオーバーで通信継続が可能に。

- 導入後、セキュリティアーキテクチャ全体のTCOを約40%削減。

- 在宅勤務環境が安定化し、リモートアクセスの信頼性が向上。

- Fortinet製品群による包括的な可視化と制御性を獲得。

参考文献:

まとめ

本記事では、FortiGate HAの概要、重要性、具体的な導入ステップ、メリットおよび他社製品との比較、さらに多様な業界での活用事例を紹介しました。

高可用性構築は単に機器を並べるだけでなく、ネットワーク設計、運用プロセス、監視・ログ管理との連携、テスト手順など多面的な検討が求められます。

特にセッション引き継ぎやフェイルオーバーテストなどの事前検証を怠らないことで、実運用時のトラブルリスクを低減できます。

FortiGate HAを活用することで、企業インフラの可用性とセキュリティを高次元で両立し、ビジネス継続性を強化することが可能です。

導入検討時には公式ドキュメントやSIer・コンサルティング会社のベストプラクティスを参照しつつ、PoCで十分に検証を行ってください。

参考文献

- FortiGate Administration Guide:

https://docs.fortinet.com/

- Hitachi Solutions:

https://www.hitachi-solutions.co.jp/

- Palo Alto Networks:

https://www.paloaltonetworks.com/

- Deloitte:

https://www.deloitte.com/