はじめに

記事をご覧いただき、ありがとうございます。

AIセキュリティ合同会社の越川と申します。

私は10年以上にわたり、ウェブアプリケーション開発からサーバー構築まで幅広く経験し、現在はシステムの安定稼働、データ保護、サイバー脅威対策といった分野に注力しています。そのような経験から、現代のビジネス環境におけるデータの重要性と、それを保護する必要性を日々痛感しております。

そして、このデータ保護と脅威対策を統合的に実現する上で、今や欠かせない存在となっているのが、本稿のテーマである「次世代ファイアウォール(NGFW)」です。

巧妙化するサイバー攻撃やクラウドサービスの普及は、ネットワークセキュリティのあり方を根本から変え、従来のファイアウォールでは防ぎきれない脅威が増加しています。

多くの企業、特に専任のセキュリティ担当者を多数配置することが難しい中堅・中小企業にとって、セキュリティ対策と運用負荷のバランスは深刻な課題です。

このような課題に対する有力なソリューションとして、Fortinet社のNGFW「FortiGateシリーズ」が注目されています。

本記事では、特に中堅企業で広く採用されてきた「FortiGate 100E」およびその後継機「100F」に焦点を当て、その性能や機能、具体的な導入ステップ、さらには競合製品との比較まで、自身の経験も踏まえながらセキュリティエンジニアの視点から深く掘り下げて解説します。

FortiGate 100Eとはなにか

FortiGate 100Eは、Fortinet社が提供するUTM(Unified Threat Management:統合脅威管理)機能を備えたセキュリティアプライアンスです。

ファイアウォール機能だけでなく、不正侵入防御(IPS)、アンチウイルス、Webフィルタリング、アプリケーション制御といった複数のセキュリティ機能を1台に集約することで、複雑な脅威からネットワークを多層的に保護します。

- 重量:3.3 kg

- 高さ × 幅 × 奥行:44.45 x 432 x 254 mm

- 参考文献:https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT100ESeriesDS.pdf

高速処理を実現する心臓部「SPU」

FortiGateシリーズの最大の特徴は、セキュリティ処理に特化した独自開発のASICチップ「SPU(Security Processing Unit)」を搭載している点です。 これにより、複数のセキュリティ機能を有効にしてもスループットの低下を最小限に抑え、高いパフォーマンスを維持することが可能です。

注釈:ASIC(Application Specific Integrated Circuit)

特定の用途向けに設計・製造された集積回路のこと。汎用的なCPUと比較して、特定の処理を圧倒的に高速に実行できます。

FortiGate 100Eの現在地と後継機「FortiGate 100F」

FortiGate 100Eは多くの企業で導入実績がありますが、2024年をもって新規の販売は終了(End of Sale)しており、現在は後継モデルである「FortiGate 100F」が主流となっています。

100Fは、100Eと比較してスループット性能が大幅に向上しており、SD-WAN専用のASICを搭載するなど、より現代的なネットワーク要件に対応した設計となっています。

これから新規で導入を検討する場合は、後継機である100Fが選択肢となります。

なぜFortiGateが選ばれるのか

数あるNGFW製品の中で、なぜFortiGateシリーズは多くの企業に選ばれているのでしょうか。その理由は主に3つあります。

1. 圧倒的なコストパフォーマンス

前述のSPUにより、ソフトウェア処理に依存する他の製品と比較して、同価格帯で非常に高いスループット性能を発揮します。 これにより、将来的なトラフィック増加にも余裕を持った投資が可能になります。

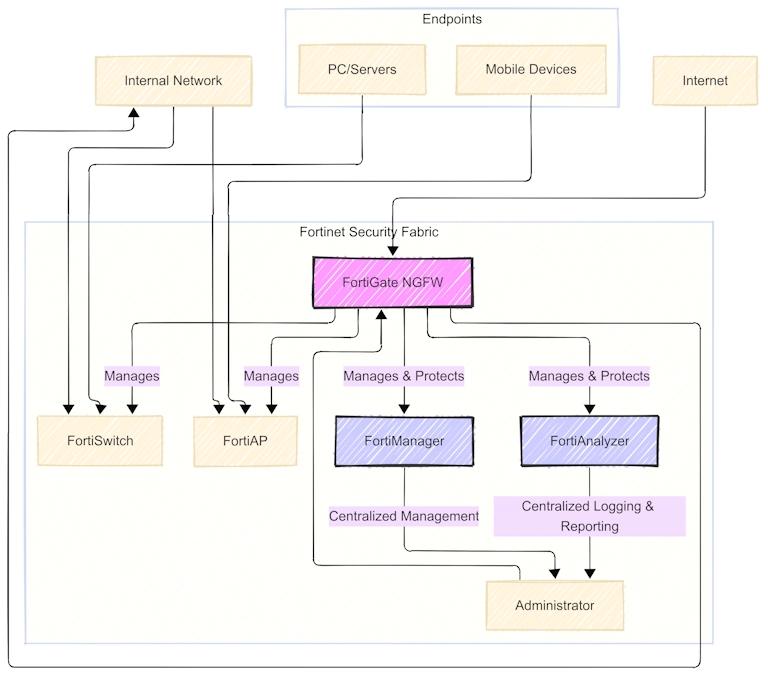

2. 統合管理を実現する「セキュリティファブリック」

FortiGateは、「セキュリティファブリック」というコンセプトに基づき、無線LANアクセスポイント(FortiAP)やスイッチ(FortiSwitch)、ログ分析基盤(FortiAnalyzer)といった他のFortinet製品とシームレスに連携します。

これにより、ネットワーク全体のエンドツーエンドでの可視化と、一貫したポリシーの適用、運用管理の自動化を実現します。

【イメージ図:Fortinet セキュリティファブリック構成イメージ】

3. 1台で多機能を実現するUTM

中堅・中小企業では、セキュリティ製品ごとに担当者を置くことは困難です。

FortiGateは、1台でファイアウォールからIPS、Webフィルタ、VPNまでをカバーするため、機器の集約による管理コストの削減と、セキュリティレベルの向上を両立できます。

FortiGate導入・運用の具体的な4ステップ

FortiGateの導入を成功させるためには、計画的なアプローチが不可欠です。

ここでは、導入から運用までの基本的なステップを解説します。

Step1: 要件定義とサイジング

まず、自社のネットワーク環境(従業員数、拠点数、インターネット回線速度)や、保護対象のサーバー、利用するクラウドサービスなどを洗い出します。

その上で、必要なスループットやVPN対地数、将来的な拡張性を考慮し、FortiGate 100Fなどの適切なモデルとライセンスを選定します。

Step2: ネットワーク設計とポリシー構築

既存のネットワーク構成を基に、FortiGateの設置場所(インライン、ワンアームなど)や冗長化構成(HA:High Availability)を設計します。

その後、通信要件に合わせてファイアウォールポリシー、Webフィルタリング、アプリケーション制御などのセキュリティポリシーを定義します。

Step3: 実装とテスト

設計に基づき、FortiGateの実機設定と物理的な設置を行います。

設定完了後、疎通確認や意図した通りにセキュリティポリシーが機能しているかを十分にテストし、問題がなければ既存のファイアウォールから切り替えます。

Step4: 運用・監視と最適化

導入後は、FortiOSのダッシュボードでトラフィックや脅威の状況を可視化し、定期的にレポートを確認します。 ログの長期保管や高度な分析には「FortiAnalyzer」、複数台のFortiGateを集中管理するには「FortiManager」の導入が推奨されます。

FortiGate 100Fのメリットと他社製品比較

FortiGate 100Fを導入するメリットを整理し、主要な競合製品と比較してみましょう。

FortiGate導入の3大メリット

- 高いパフォーマンスと多機能性

SPUによる高速なUTM処理で、快適な通信環境と強固なセキュリティを両立できます。

- 運用管理の効率化

直感的に操作できる日本語GUIと、セキュリティファブリックによる一元管理で、運用負荷を大幅に軽減します。

- SD-WAN機能の標準搭載

追加ライセンス無しで高機能なSD-WANを利用でき、複数拠点の回線コスト削減と通信品質向上を実現します。

主要NGFW 性能比較表

中堅企業向け市場で競合となることが多いPalo Alto Networks、Ciscoの同クラス製品とのスペック比較表です。

| 項目 | Fortinet FortiGate 100F | Palo Alto Networks PA-440 | Cisco Firepower 1120 |

|---|---|---|---|

| ファイアウォールスループット | 20 Gbps | 5.0 Gbps | 3 Gbps |

| 脅威防御スループット | 1.6 Gbps | 2.2 Gbps | 1.5 Gbps |

| IPsec VPNスループット | 11.5 Gbps | 2.1 Gbps | 1 Gbps |

| 最大同時セッション数 | 1,500,000 | 200,000 | 200,000 |

| 特徴 | SPUによる高速処理、SD-WAN標準搭載、コストパフォーマンス | アプリケーション識別精度(App-ID)、シングルパスアーキテクチャ | 大規模環境での実績、Cisco製品群との連携(ASA/FTD) |

| 価格帯 | 低~中 | 中~高 | 中~高 |

※各数値はメーカー公表値であり、環境や設定によって変動します。

活用方法:SD-WANによる拠点間通信の改革

ここでは、FortiGateのSD-WAN機能を活用した想定し得る具体的な改善シナリオを紹介します。

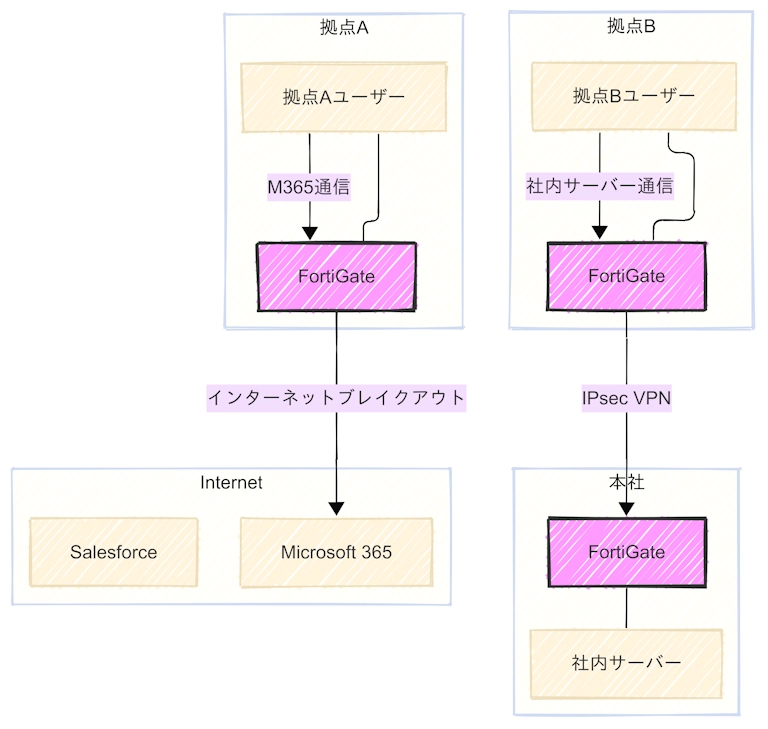

【課題】

従来、多くの企業では本社に設置したファイアウォールを経由して、各拠点からインターネットにアクセスする構成(集約型)が一般的でした。

しかし、Microsoft 365などのクラウドサービスの利用が増えると、本社への通信が集中し、回線の逼迫や遅延が発生します。

【FortiGateによる解決策】

各拠点にFortiGateを導入し、SD-WAN機能を活用することでこの課題を解決できます。

- インターネットブレイクアウト

Microsoft 365など、安全性が確認された特定のクラウドサービスへの通信は、各拠点から直接インターネットへアクセスさせます(ブレイクアウト)。

これにより、本社へのトラフィックを削減し、通信遅延を解消します。

- 動的な回線選択

FortiGateがインターネット回線の品質(遅延、パケットロス)を常時監視し、最も状態の良い回線を自動的に選択して通信の安定性を確保します。

- セキュリティの担保

各拠点でインターネットに直接アクセスする場合でも、FortiGateのUTM機能によって、本社と同等のセキュリティポリシーが適用されるため、安全性は損なわれません。

この構成により、ユーザーの体感速度を向上させながら、WANコストの最適化と運用の一元管理を実現できます。

【イメージ図:FortiGate SD-WAN活用イメージ】

参考文献:

- FortiGateのSD-WANで実現する、セキュアな拠点ネットワーク (NTT東日本)

https://business.ntt-east.co.jp/content/cloudsolution/column-587.html

まとめ

FortiGate 100Eとその進化形である100Fは、独自のSPUによる高いパフォーマンス、セキュリティファブリックによる統合管理、そして標準搭載されたSD-WAN機能により、現代の中堅企業が抱えるセキュリティとネットワークの課題を解決する強力なソリューションです。

単なる「コスト削減」や「脅威防御」に留まらず、クラウド活用やハイブリッドワークといった新しい働き方を支え、ビジネスの成長を加速させるネットワーク基盤として機能します。 本記事が、貴社のセキュリティ戦略を検討する上での一助となれば幸いです。

参考文献

- Fortinet Japan:

https://www.fortinet.com/jp

- Palo Alto Networks Japan:

https://www.paloaltonetworks.jp/

- Cisco Japan:

https://www.cisco.com/c/ja_jp/index.html

- FortiGate 100Eデータシート:

https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/ja_jp/FGT100ESeriesDS.pdf